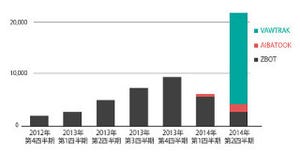

急増するオンライン銀行詐欺ツール:VAWTRAK

もう1つ注目されるのは、VAWTRAKというオンライン銀行詐欺ツールが急増している点である。このツールの最大の特徴は、PCに感染し不正送金を自動的に行っている最中に、図4のような画面を表示することだ。これは、背後で不正送金を行っていることをユーザーから隠し、時間稼ぎを目的としているとされる。

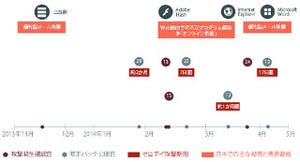

さらに不正送金で、追加の認証情報(ワンタイムパスワードなど)が必要となった場合、ユーザーに偽の認証画面を表示させる。そして、その情報を詐取し、不正送金を終了する。国内ではワンタイムパスワードなどを使った二要素認証で安全性を高めている。しかし、それを突破する方法を攻撃者は取得しているのである。また、最新の手口では、ユーザーにログイン手続きに時間がかかっているような偽画面を表示しつつ、追加の認証と称して送金に必要なワンタイムパスワードを入力させる事例もあった。

当然のことながら、銀行や金融機関によっては、二要素認証の方法も異なる。それについても、非常に巧みな方法を使っていることがトレンドマイクロの調査によって判明している。その方法を簡単に紹介しよう。

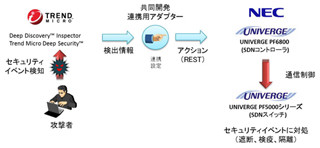

図6は、オンライン銀行詐欺ツールのBKDR_VAWTRAK.FOOの動作である。

(1) PCに感染すると、C&Cサーバー(指令サーバー)から、URLと短いインジェクションコードが記述されたConfig(設定)データをダウンロードする

Configデータには、攻撃対象となる銀行や金融機関の一覧が記述されている。そして、ユーザーが、正規のオンラインバンキングにアクセスをすると、次の動作を行う。

(2) そのオンラインバンキングへの攻撃に必要なJavaScriptなどをダウンロードし、攻撃を開始する

つまり、二段階でダウンロードを行っている。この目的であるが、最初のConfigデータを更新することで、PCに感染している不正プログラムを変更しなくても攻撃対象を変更、追加することを可能にしている。攻撃者にとって、非常に効率のよい方法ともいえるだろう。

そして、このConfigファイルを分析することで、わかったことがある。2014年7月に分析を行ったところ、大手を中心とした銀行6行、クレジットカード会社20社の計26社を攻撃対象としていた。それがその約1か月後の分析では、新たに地方銀行11社が攻撃対象に加わり、計37社の銀行、クレジットカード会社が攻撃対象となっていた。これまで、攻撃対象は大手銀行などが中心とされてきたが、地方銀行なども攻撃対象となったことが、明らかになった。