IPS/IDSやNDRで通信内容をチェックする

この他に、通信制御だけではなく、IPS/IDSやNDRを使って通信内容をチェックすることも必要です。ファイアウォールを共にITとOTの境界にIPS/IDSを設置することで、マルウェアなどのセキュリティリスクへの回避が可能となります。ただ、多くのIPS/IDSはシグニチャーベースとなっているため、未知の脅威に関しては検知することができません。このため、NDRを使うことで、異常な振る舞いを検知することが可能となります。NDRは、OTネットワーク上に採用することによって、脆弱性をもったデバイスを動作に影響を与えることなく守ることが可能となり、また、マルウェア感染などの検知も可能となります。

IDS/IPS:Intrusion Prevention System 、Intrusion Detection System。IDSは不正侵入を検知し通知をする。IPSは不正侵入を検知し防御まで実施する。

NDR:Network Detection and Response。ネットワーク上のさまざまなログ情報やトラフィック自体を収集、分析することで不審な動きを検知しネットワーク状況の可視化ができる

そして、外部との接続ポイント数を制限します。接続ポイントが多いと当然、管理ポイントが増えて運用が煩雑になるからです。理想は、接続ポイントを1つにすることです。接続ポイントの管理で注意が必要なことは、機器のリモートメンテンスのための、モデムなどのバックドアです。これは、現場で機器を導入する際に個別に採用している場合もあり、ネットワーク管理者が認知していない場合もあるので要注意です。

どうしても独自のリモートメンテナンスの仕組みが必要な場合は、対象となる機器のみに接続できるようにして、社内のネットワークに通信できないようにすることが重要です。特にメーカーやシステムインテグレーター等が利用する仕組みの場合、そのリモートメンテンス用機器を物理的に使用制限ができる仕組み、使用時の使用者、通信量、ログなどの証跡が残せる仕組みを持つシステムを使うようにすることが大切です。

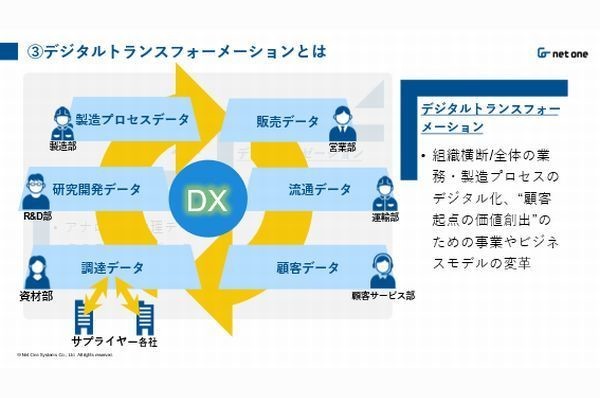

ITリソースの活用で製造DXを実現する

製造DXを考えると、これから今まで以上にネットワークを通して外部との連携が増えていきます。これからは、生産現場のシステム構築も生産の最適化だけに注力するだけでなく、ITの知識、技術を踏まえてのシステム構築、特にネットワーク基盤の構築が重要になってきます。また、セキュリティ関しては、ITで利活用されている技術をOT環境の要件に合わせて展開する必要があります。このためには、ITとOTの両環境に対して知識が必要となります。

これからは、会社全体として生産現場のセキュリティを考え、ITリソース(ヒト&モノ)をいかに利活用して、サイバー攻撃へ対抗していくかを検討する必要があります。製造DXを成功に導くインフラづくりは、経験と知識を持つシステムインテグレーターなどを利用して生産現場とデータセンター、クラウド、オフィス環境を含めた全体を考慮してのネットワーク設計、セキュリティ設計を実施することです。

ネットワンシステムズ スマートファクトリー

参考URL:https://www.netone.co.jp/service/smart-factory/

著者プロフィール

渡辺 紀(ワタナベ タダシ)

ネットワンシステムズ株式会社 セールスエンジニアリング本部 市場戦略部 シニアエキスパート

大手ネットワーク機器メーカー、製造業向け通信機器メーカーを経て2019年にネットワンシステムズへ入社。主に生産現場向けのネットワークの企画、構築を中心としてエンジニアリング、ビジネスデベロップメントに携わる。現在は製造業界向け市場戦略策定に従事。