サプライチェーンにおけるゼロデイ攻撃の脅威に備える

近年、存在が公表される前、修正パッチが公開されていない脆弱性である「ゼロデイ脆弱性」を悪用したサイバー攻撃が増えています。どうすれば、ゼロデイ攻撃に対処することができるのでしょうか。

インフラにおけるゼロデイ脅威

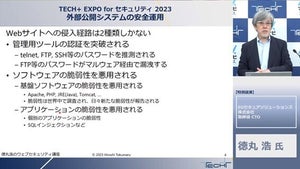

エネルギー、輸送、通信、水、ヘルスケアなど、重要インフラは特に、悪用可能な構成、デバイス、プラットフォームが無数に存在し、攻撃対象が拡大し続けています。攻撃対象の拡大に伴い、データ漏洩やランサムウェア攻撃も増加しているのです。そして、ベンダーの参入により、その危険性はさらに増しています。

重要インフラに対するサイバー攻撃は、昨年から徐々に深刻さを増しており、そのコストは1件あたり117万ドル増の540万ドルに上っています。その主な要因は、サードパーティーやサードパーティーのベンダーの増加によるものです。

さらに、重要インフラに対する国家の支援を受けた攻撃頻度は、昨年に比べて倍増しており、一般に公開されたデジタルフットプリントで検出された深刻度の高い脆弱性は38%増加しています。脆弱性の検出後、エクスプロイトが公開されるまでには、平均14日を要するため、的確な予防と対応戦略は今や不可欠であることがわかります(引用:Addressing the Trust Deficit in Critical Infrastructure)。

ゼロデイ攻撃に対するインシデント対応の重要性と対応方法

ゼロデイやサイバー攻撃に対応するには、適切なチームを編成することが重要です。適切な人材を配置し、検出、トリアージ、分析を行う必要があります。

従業員をトレーニングし、通常の通信手段がダウンした場合にベンダーに連絡する方法を共通認識としておくことが重要です。

ゼロディ攻撃を受けてとるべき行動

もし、サイバー攻撃を受けたら、何が行われたのかを検証し、どのようにシステムやプロセスを改善すればよいのかを検討することが必要です。

自組織だけでなく、ベンダー、サプライヤー、コンサルタントに目を向けることも重要です。現代では、どこにでも脆弱性は存在し、サイバー攻撃は誰にでも起こりうることだと認識する必要があります。

また、ゼロデイへの対応を評価するだけでなく、サイバーセキュリティの脆弱性がまだシステムに存在する可能性があることを想定することも重要です。

サイバー攻撃が加速する現代で持つべき意識とは

今後数年間は、議会やリスクマネジメント機関において、官民両サイドからのサプライチェーンに対する監視がさらに強化されることが予想されます。

ZscalerのCISOであるサム・カリー(Sam Curry)氏は、「サイバー規制について杓子定規になりがちだが、それは間違ったアプローチであり、サイバーで何をするかではなく、サイバーでどのように行動するかが重要なのです」と語っています。

Shellのデジタル・サプライチェーン・リスク・マネージャーのオレグ・ストリジャック(Oleg Strizhak)氏は、「ゼロデイ脆弱性を発見するまで待つのではなく、積極的に行動し、すべてのデジタル資産のヒートマップを明確に定義しておくこと」と強調しています。

官民問わず、ゼロデイ脆弱性のリスクを軽減するには、サイバー態勢を評価するソリューションを活用しながら、プロアクティブな姿勢を保ち、重要な指標を活用して接触的に善処することが求められているのです。

著者プロフィール

藤本 大(SecurityScorecard株式会社 日本法人代表取締役社長)

1996年に日本電信電話株式会社に入社し、東日本電信電話株式会社、NTTコミュニケーションズ株式会社で法人営業に従事。 製造業、サービス業、金融業等の大手日本企業や外資企業を担当し、ネットワークサービスのみならず様々なセキュリティサービスを提供。 2017年にファイア・アイ株式会社に入社、パートナー営業部長として主に大手通信事業者とのパートナービジネスの拡大に貢献。 2020年7月1日にSecurityScorecardに入社し、2021年6月24日より現職。1971年長崎県長崎市生まれ。青山学院大学国際政治経済学部卒業。