(4)自動化

DevOpsのスピードとスケーラビリティに対応するには、セキュリティ・ゲートウェイのプログラムによる制御、CI/CDプロセスとのシームレスな統合、自動化された脅威対応と修復のワークフロー、人の介入を必要としないダイナミックなポリシー更新など、高度な自動化をサポートする必要があります。

(5)統合性と使いやすさ

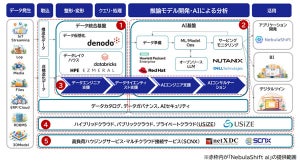

クラウド・セキュリティ・ソリューションは、コードデプロイメントのためのインフラのサポートを含め、自社の構成管理スタックとうまく連携しなければなりません。また、クラウドベンダーが提供するサービスとも深く統合されている必要があります。一般的には、個別に導入・管理しなければならない要件に対応するパッチ対策的なセキュリティ・ソリューションの数を最小限にすることで、業務を合理化し、より使いやすくすることが目標となります。

(6)可視性

ダッシュボード、ログ、レポートは、イベントが発生した際に、エンド・ツー・エンドで実用的な可視性を提供する必要があります。例えば、ログやレポートには不明瞭なIPアドレスではなく、解析しやすいクラウドオブジェクト名を使用する必要があります。この可視性は、侵害が発生した場合のフォレンジック分析を強化する意味でも重要です。

(7)スケーラブルでセキュアなリモートアクセス

多要素認証、エンドポイントのコンプライアンススキャン、転送中のデータの暗号化などの機能により、組織のクラウド環境へのリモートアクセスを保護できる必要があります。また、コロナ禍のような混乱時にも、大勢の従業員が遠隔地から生産的かつ安全に業務を遂行できるよう、リモートアクセスを迅速に拡張できることも必要です。

(8)コンテキストを考慮したセキュリティ管理

パブリック・クラウドやプライベート・クラウド、さらにはオンプレミスなど、環境全体の情報を集約して関連付けを行い、一貫性のあるセキュリティ・ポリシーを実現する必要があります。ネットワーク、資産、あるいはセキュリティグループに変更があったら、関連するセキュリティ・ポリシーに自動的に反映される必要があります。

(9)ベンダーのサポートと業界の認知度

ソリューション自体の機能や性能に加えて、提供するベンダーを見極めることも重要です。ベンダーについては、次のようなことを確認する必要があります。

- 独立した業界アナリストや中立的なセキュリティテスト会社から高い評価を受けているか?

- 自社のSLAを満たすことができるか?

- 実績はあるか?

- ネットワーク・セキュリティ・アドバイザリー・サービスなどの付加価値を提供しているか?

- グローバルな事業展開に対応できるか?

- 将来性のあるソリューションを提供するために、イノベーションに取り組んでいるか?

- ソフトウェアに脆弱性が少なく成熟しており、修正もタイムリーに行われているか?

(10)トータルコスト

総所有コストは、ライセンス・モデルの柔軟性、クラウド・セキュリティのプラットフォームが既存のITシステムとどの程度シームレスに統合され、活用されているか、システムの管理に必要な人員のレベルと範囲、ベンダーのMTTR(Mean Time To Repair:平均復旧時間)と可用性SLAなど、多くの要因によって決定されます。ソリューションの価格だけで判断することは危険です。

クラウド・セキュリティのプラットフォームは、運用を合理化し、ワークフローを最適化し、コストを削減すると同時に、当然ながらセキュリティ体制を強化するものでなければなりません。しかし、システムが稼働した後に、隠れたインフラや人件費などのコストに驚かされることは避けたいものです。

企業は、ビジネス上の要求を満たすために、クラウドへの移行を加速しています。そして、自社のデータを管理して秘密を守り、サイバー脅威から自社を守り、クラウドと従来のオンプレミス・ネットワークを安全に接続する機能を、規制に対するコンプライアンスを維持しながら実現したいと考えています。

組織が複雑化する脅威環境の中で保護を継続させるには、これらの要件を満たすクラウド・セキュリティ・ソリューションの採用について検討することをお薦めします。