トラフィック監視ツールのインストール - 究極のスパイ用品

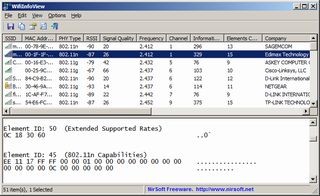

攻撃者がtcpdumpコマンドなどのトラフィック監視ツールをルータにインストールできるとなると、そのルータを経由した、暗号化されていない通信のすべてを読むことが可能となる。

プロキシの実現 - 攻撃者の透明マント

ルータの悪用にあたり、何らかのソフトをインストールする必要さえないこともある。SSHサーバが利用可能な場合、それを攻撃者の隠れみのとして利用できる。攻撃者がインターネット上の第三者を攻撃した場合、表示されるアドレスは攻撃者のものではなく、侵入されたルータのアドレスとなってしまうのだ。

脆弱なプロトコル - カギがかかっていない入り口

多くのIoTデバイスとルータにはプロトコルが含まれており、そのプロトコルに準拠したアプリケーションを見つけやすくしている。大抵の場合、これらのプロトコルは正しい方法で実装されていないか、最新の状態に更新されていないため、ネットワークはハッカーにとってターゲットになりやすい。

ユニバーサル・プラグ・アンド・プレイ(UPnP)は、特定デバイスの構成をシンプルにするプロトコルである。UPnPを利用した端末やプログラムの例としては、PlayStationやSkypeが挙げられる。ゲームの応答性を高めるため、ゲーム開発者は、ユーザーによる端末上のゲームのホスティングや、他のプレイヤーの接続を許可する。

そのため、端末上ではパブリックIPアドレスが必要となる。一般的には、プロバイダーによって1つのパブリックIPアドレスがインターネットサービスに割り当てられており、それを保有しているのはルータである。

この問題を修正するため、端末はUPnPを使用し、ルータに対して端末であるかのように振る舞い、次に透明な仲介者のように行動することを依頼する。しかしながら、ルータ内のUPnPの実装はバグを伴いやすく、攻撃者による内部ネットワークへのアクセスを認めることもある。

脆弱なプロトコルには、UPnPのほか、Zeroconf、SSDP、Bonjourがある。

脆弱なパスワード - 常套手段の1つ

Wi-Fiルータは、暗号化手法を使用していない(安全ではないオープンなネットワーク)ものもあれば、認証サーバによるエンタープライズ向けの複雑なWPA2暗号化手法を使用しているものもある。

暗号化手法を使用していないルータ、脆弱な暗号(WEP、WPA)を使用しているルータは、突破が容易なため推奨できない。パーソナルWPA2暗号であればセキュリティは向上するが、その場合もパスワードが脆弱であれば、依然として安全とは言えない。

特に、ブルートフォース(総当たり)攻撃であれば、数字8ケタのパスワードは数分で突破可能である。Wi-Fiネットワークで使用するパスワードは熟考が必要だ。より効果的な保護を得るには、文字・数字・特殊文字の組み合わせを強く推奨する。パスワードの代わりに長いパスフレーズを作成するのもいいだろう。

さらに注意すべき重要な点として、攻撃者がデバイスをルータへ接続できるようになると、攻撃者が同一のネットワーク上に存在し、他のデバイスへのアクセスも可能になることがある。

また、脆弱なパスワード(初期設定のパスワードも)が管理画面でのログインに使われている場合、すべてのデバイスとつながっているルータはその管理画面がインターネットに開かれていないとしても、インターネットからのあらゆる攻撃に対して完全に脆弱な状態と言える。実のところ、この事実に関しては、セキュリティの専門家の間でもあまり知られていない。

脆弱なパスワードや初期設定のパスワードは通常、先に挙げた攻撃を可能にするが、ルータのファームウェアの脆弱性やベンダーのバックドア(サポート・アカウントや、ハードコートされた隠しパスワードなど)も、同一の目標を達成するために攻撃者が悪用可能である。

以上、家庭用Wi-Fiルータは私たちの生活にとって不可欠な存在でありながらも、その脆弱ゆえに多くの脅威に直面している現状を紹介した。

今や、セキュリティ業界全体、ルータメーカー、ISPが一丸となって、ルータの脆弱性に取り組むべき時期が来ていると言えよう。理想的なのは、ハードウェアとソフトフェアのメーカーが協業し、ルータ内蔵のセキュリティを提供することだ。

具体的には、ネットワークトラフィックを監視し、リアルタイムでの異常や疑わしいアクティビティを検出することで、ルータにつながっているデバイスの保護が実現することだ。

また、ハードウェアとソフトウェアのメーカーが一丸となって、消費者にセキュリティを提供することに加え、世界中の規制機関により、IoTデバイスの登録を促すべきである。これにより、サポートが停止した場合にデバイスのコードを消費者が確認できるようにすることで、サポートを他の場所で探すことが可能になる。

さらに、ユーザーが簡単にルータの設定を管理できるよう、ソリューションはシンプルでなければならない。ほとんどの人がルータの管理画面にログインしたことがないという事実は、その手段が多くの人にとって管理しがたいものであることを物語っていると言えよう。

著者プロフィールオンドレイ・ヴルチェク

Avast Software 最高技術責任者(CTO)。1995年、Avastにプログラマーとして入社、2003年にはチーフプログラマーとしてAvast初のWindows用アンチウイルスプログラムを開発した。2014年から2年間は最高執行責任者(COO)を、2007年から2014年までは最高技術責任者(CTO)を歴任、現在はエグゼクティブ バイス プレジデントとして、コンシューマ事業部門を統括するとともに、最高技術責任者(CTO)を務めている。