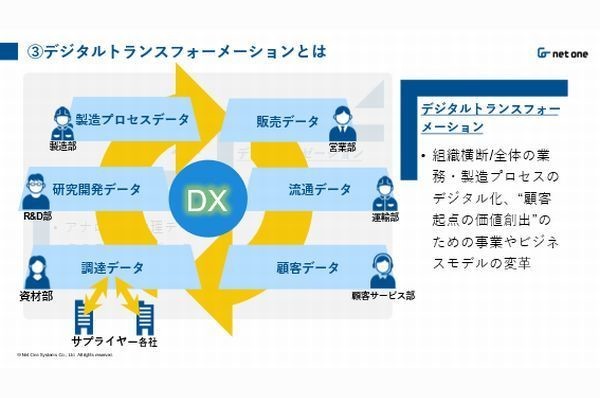

DX(デジタルトランスフォーメーション)では、データを広範囲で迅速に活用することが成功の秘訣となってきます。今までは生産現場だけで利用していたデータを、今後は企業のデータセンターやクラウドへ利用範囲を広げることが必要になってきます。

これは、ネットワークを通して、これまで閉じた環境で稼働していた生産現場の機器類を外部と接続することを意味し、生産現場に対するサイバー攻撃が懸念されるようになってきます。

そこで今回は、生産現場のネットワークを外部ネットワーク(社内LAN環境も含む)と接続する際に、考慮すべき点を整理します。

製造DXに伴う生産現場の変化

では、生産現場と外部との間において、実際にはどのような通信が発生するのでしょうか。生産機器やAGVなど生産に関わる設定情報、稼働実績情報、生産実績、品質に関する情報、温度、湿度などの環境データ、保守に関する情報、そこで働く人達に関する情報など多様な情報が、通信データとして生産現場と外部との間でやりとりされています。

一昔前は、生産現場から取得できる情報は限られており、人がメーター等から数値を読み取り、記録し、それをデータとしてPCなどへ入力するか、機器からSDカードやUSBメモリーを介して、PCへコピーをしていました。

現在は、各機器がネットワークを介して情報をデータとしてIT環境への取り込みができるようになっています。また、取得できる情報数が増え、取得間隔も短くなり、合わせてセンサーなどのネットワーク化も進み、大量のデータ取得が可能となりました。

また、前回に紹介したようなスマートグラス、電子カンバン、指示書のデジタル化などにより、生産現場での通信データ量は増大し続けています。わわせて、生産現場内だけで使われていた情報も現場のIndustry4.0、スマート化の流れで、生産性の向上、ビジネスでの利用のために、より高度な分析が行われるようになりました。その結果、大量のデータがデータセンターやクラウド上のCPUリソース、ストレージを求めて生産現場の外部へ送られています。さらに、ここ数年のCOVID-19への対応として、リモートからの生産管理、保守も注目されることで、生産現場のネットワーク化が進んでいます。

こうしたネットワーク化に伴って、生産現場のサイバーセキュリティにも注目が集まっており、製造DXにおいてもセキュリティへの考慮は避けては通れないものとなっています。

生産現場のセキュリティ

生産現場のセキュリティを考える際に課題となるが、現場機器のセキュリティ対策です。

生産現場は、モノを作ることが最優先事項であるため、データ収集のため無理にデバイスへセキュリティ対策を施して、生産に支障が出ては本末転倒となってしまいます。現場機器には、デバイスにアンチウイルスソフト等のセキュリティ対策ができないモノが多く存在しています。

また、「動作保証ができない」「OSが古い」などの理由で、セキュリティ対策が施されていない脆弱性を持ったPCも存在します。この状態で、外部ネットワークと接続することは、接続する側、接続される側のいずれもセキュリティのリスクにさらされることになります。

このため、生産現場を外部と接続する際のセキュリティ対策は、OTネットワークとITネットワークに分割して、OTネットワークは個々のポイントではなく、現場全体を包括して複合的なセキュリティ対策を実施した上で、ITネットワークと接続することが必要となります。

OTネットワークとITネットワークをつなぐ

多くはPurdueリファレンスやISA-SP95などのリファレンスモデルに沿って、IT環境とOT環境にネットワークを分けて、接続ポイントとしてファイアウォールを設置して通信制御を実施し、ITネットワークとOTネットワークを接続しています。

Purdueリファレンス:システムを機能階層ごとに論理的に区分し、セキュリティを確保すべき IT/OT ネットワークゾーンのマップを提示できるようにするもの。

ISA-SP95:パデュー・リファレンスモデルを前身とする製造業の階層モデル。5つのパートで構成されている。

ファイアウォールで通信を制御する

このファイアウォールにおける通信制御を設定していくにあたり、生産現場と外部との通信パターンを整理することが重要です。これをしないと設定がいたずらに増えて、後々運用が困難になる可能性があります。

生産現場と外部との通信パターンは、「生産現場で発生した情報を外部で蓄積する」「外部で作成した情報を生産現場デバイスへ送信する」「生産現場と外部でリアルタイムに情報のやりとりをする」の3つに大別されます。IP通信では、これに、生産現場側からデータのやりとりをスタートするのか、外部からスタートするのかを加味する必要があります。

また、ファイアウォールがあるからといって、生産機器と外部ネットワーク上のPCなどのデバイス間での直接通信をさせることは避けるべきです。生産現場の機器は、前に述べたようにデバイスセキュリティが十分ではない場合が多いので、外部の機器と直接通信することは、外部からマルウェアをもらう危険性と、その機器がマルウェアに感染していた場合には外部へマルウェアを拡散する危険性が生じます。

この危険性を下げるために、生産情報や設定情報などのデータは、第2回で紹介したエッジクラウドをOT側に用意して、そこを経由させてセキュリティチェックをするようにすることで、安全性を高めることが可能です。

また、IT側もデータのやりとりは、ユーザーのPCなどと直接行うのを避け、やりとりをするサーバを決めることで安全性を確保することが大切です。リアルタイムでデータをやりとりする場合は、プロキシサーバ(役割の異なるネットワークの境界上でアクセスを代理で行うサーバ)を用意して外部からプロキシサーバ経由でアクセスすることも有効です。IT/OT境界をまたぐ通信は、不特定多数のデバイス間で実施するのではなく、特定のデバイス間で特定のプロトコルを使って実現することで、ファイアウォールの設定管理の負荷軽減にもつながります。