ドコモ口座がメアドだけで作れる問題

今回、問題の1つとなったのは「自分の銀行口座を他人のドコモ口座に登録されてしまう」事象です。なぜ、そんなことが可能になったのでしょうか。

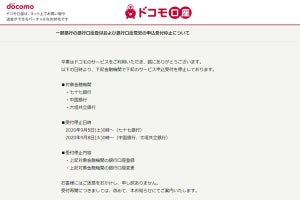

原因のひとつに挙げられるのが、ドコモ口座を開設する仕組みです。ドコモ口座は、ドコモのIDである「dアカウント」を持つ人なら誰でも作ることができます。電話番号の入力などは必要なく、適当なメールアドレスで偽の情報を入力すれば、他人名義のdアカウントを簡単に作れてしまうのです。

ドコモ側の事情としては、スマホ決済「d払い」などの普及に向け、ドコモ口座の利用はなるべく簡易な方法を採用していたようです。しかし会見では、ドコモ口座をdアカウントのみで簡単に、無制限に作れてしまう点について、本人確認が不十分だったことを認めました。

-

現状におけるドコモ口座開設時の手続き。ドコモ回線を契約していないユーザーはメールアドレスのみでdアカウントを作り、ドコモ口座を開設できた。丸山副社長は「悪意ある利用者に対するセキュリティ、という視点が欠けていた」と話した

ただし、ドコモ口座を作っただけでは一部のプリペイド機能しか使えません。この状態では「悪用が難しい」とし、現在でもドコモ口座は銀行との紐付けを停止するのみで、サービス自体の停止は行わない考えです。

このドコモ口座に、対応する銀行口座を紐付けることで「本人確認」が済んだものとみなし、送金や払い出しの機能が開放される仕組みです。

不正利用を実行した犯人は、銀行口座を紐付けるために必要な「支店名」や「口座番号」、「口座名義」や「暗証番号」などの情報を何らかの方法で入手したようです。紐付けられる銀行口座はドコモ口座と同じ名義であることが条件となっていますが、他人名義のドコモ口座は簡単に作ることができます。

なぜ銀行口座を他人が登録できたのか?

気になるのは、犯人がどうやってその情報を入手したのかという点です。分かっている被害が66件であることを考えれば、大規模な情報漏洩というよりは、口座番号などを総当たりで試していくような手法で割り出された可能性があるといえます。

ただし、ドコモ口座に接続するすべての銀行が無防備だったわけではありません。都市銀行では、みずほ銀行や三井住友銀行は独自の口座振替受付サービスを連携しています。

また、地方銀行の多くは地銀ネットワークサービスによる「Web口振受付サービス」を使っていました。銀行によっては「口座に登録済みの電話番号」や「口座残高の下4桁」など、本人しか知り得ないであろう情報の入力を追加で求めていたのです。

数字の組み合わせだけであれば、時間をかければ総当たり攻撃で突破できるかもしれません。この総当たり対策として、例えば読み取りにくい画像で描かれた文字を入力させるなどして、操作の自動化を防ぐ「CAPTCHA」を導入している銀行もありました。CAPTCHAは機械学習などで読み取られる場合があり、完全ではないものの、一定の抑止効果はあります。

ここまでを整理すると、まず、ドコモ口座には他人名義の口座を簡単に、無制限に作れるという問題がありました。それに加え、ドコモ口座と連携する金融機関はセキュリティレベルにバラツキがあり、数字の組み合わせだけで突破できるような、最もセキュリティの弱いいくつかの銀行が狙われたものと考えられます。大きくこの2つの問題が影響し、今回の不正利用事件は起こりました。