トレンドマイクロは、2017年第1四半期のセキュリティラウンドアップを発表した。これは、2017年の1月から3月までの日本国内および海外のセキュリティ動向を分析したものである。このなかから、いくつかの事例を紹介したい。

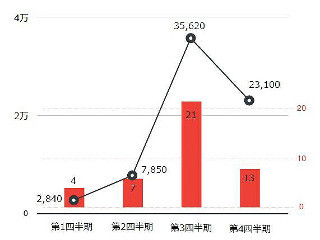

2016年を振り返ると、暗号型ランサムウェアが世界的に猛威をふるった(日本の被害は、その波及効果にすぎないとの指摘もある)。2017年になってからは、攻撃の拡大はやや落ち着いてきている。攻撃総数や検出台数などの拡散規模を示すデータは、2016年と比較すると減少傾向にある(ただし、依然として、攻撃レベルは高いので注意は必要であろう)。

この点に関して、セキュリティラウンドアップでは、ランサムウェアによる攻撃が急拡大の時期を過ぎ、以前のフィッシング詐欺やネットバンキングを狙う脅威同様、金銭を狙う手段として完全に定着したと分析している。新ファミリーが58種類にも登ることから、ランサムウェアによる攻撃は継続しているとみるべきであろう。さらに、攻撃手口や攻撃対象などにも変化が見られるとのことである。

脆弱性の続発で、大量の情報漏えいが発生

2017年の第1四半期には、重大な脆弱性が2件も報告された。まず、1件目であるが、CMSとして有名なWordPressのREST API脆弱性である。1月26日に公開されたWordPressのセキュリティリリース4.7.210では修正済みであった。しかし、2月以降、POCが出回ったことにより攻撃が急増した。全世界で総計150万ページが改ざん、日本でも2月10日までの10日間で、18件のWeb改ざん事例が公表された。日本国内でのWeb改ざん事例の被害は、愉快犯的、もしくは、ハクティビスト的なコンテンツの改ざんがほとんどであった。そのため、不正プログラムの拡散やネット詐欺への誘導といった被害は発生しなかった。

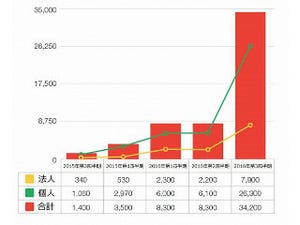

2件目であるが、3月に報告されたWebサーバーのApache Struts2の脆弱性である。日本国内では、3月の1か月間で、この脆弱性を悪用した攻撃、およびその被害事例が7件公表された。この7件のうち、6件で情報漏えいが発生し、合計、138万件以上の重要情報が侵害された。この脆弱性に対するPOCの公開は3月7日であった。トレンドマイクロの監視によると、この脆弱性を悪用する攻撃は3月8日に初めて日本国内への着弾を観測して以来、連日観測されている。攻撃の送信元は世界各国にわたり、公開後24時間以内には世界的なボットネットを利用した無差別な攻撃が開始されたと推察される。

図2は、公開サーバーへの攻撃とそれに関連する情報漏えい事例である。2017年第1四半期には17件の事例が公表された。合計すると、約215万件の情報が漏えい被害を受けた。2016年1年間で公表された情報漏えい被害およそ348万件であった。つまり、2017年第1四半期の3か月間だけで、その半分を越えてしまった。さて、これらの17の事例をさらに分析してみよう。まずは、情報漏えいの原因である。

図3からもわかる通り、脆弱性を悪用したものが76%ともっとも多い。特にApache Struts2の脆弱性は、3月に6件報告されている(全体比率で35%)。次は、情報漏えいの被害事実に気が付いた理由である。

自主点検や異常調査など、みずから被害を発見・検知した事例が47%となっている。この点について、セキュリティラウンドアップでは、2016年から続く公表被害の急増、複数の重大脆弱性が公表されたことを受け、自主的に調査が行われることが多かったと分析する。2016年の同様の集計では、自主的に発見・検知できた事例は全体の1割に過ぎなかった点を踏まえれば、大きな進歩と指摘する。

しかし、実際には自主的に発見・検知できた事例でも、その時点で情報漏えいが発生してしまっている(すでに、なんらかの実害が発生している)。セキュリティアラウンドでは、残念ながら、攻撃発生時点で迅速に異常に気づくことのできるような監視などの対策はまだ普及していないと判断している。