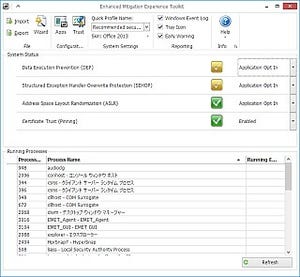

Webブラウザーのアドオンを監視対象にする

次に、Webブラウザーのアドオンを監視対象に加える手順を紹介する。そもそもInternet Explorerは独自にアドオンを管理する機能が備わっているため、EMETによる脆弱性(ぜいじゃくせい)緩和対策を行う必要ない。

だが、そのアドオンを普段から使わなければならないケースや、ゼロデイ攻撃の対象になりやすい(=脆弱性が多い)場合、EMETの脆弱性緩和対策は有益だ。ここではコンポーネントの読み込みを抑止する「ASR(Attack Surface Reduction)」を使用する。

|

|

「Application Configuration」のテキストボックスに「iex」と入力し、「Show All Settings」ボタンをクリック。ASRのテキストボックスに「;flash*.ocx」を追記して「OK」ボタンをクリックする |

最初にアドオンのファイル名を確認し、その上でEMETの「Application Configuration」で設定を行うのが大まかな流れだ。ここでは、Adobe Flash Playerを例に設定しているが、その際に注意すべきは「Internet Zone Exceptions」(ASRの動作を除外するゾーン)の設定である。

上図の例では、ローカルイントラネットおよび信頼済みサイトゾーンに登録したWebサイトで、ASRは動作しない。よって、社内のイントラネットではJavaやAdobe Flash Playerを許可し、その他多数のWebサイトでは禁止するといった設定も可能になる。

EMET 5.0の導入で特定アプリケーションがハングアップする場合

さて、EMET 5.0をインストールした後、特定のアプリケーションがハングアップするケースに出くわすことがあるだろう。筆者が確認したところでは、Windows Media Player 12やデスクトップ版Skypeがそれに当たる。

このトラブルが発生した場合は、スタックメモリーの変更を検出する「Stack Pivot」を無効にすればよい。自社(Microsoft)製アプリケーションくらいは動作検証してほしいところだが、EMET 5.0はエンドユーザー向けのアプリケーションではないので、仕方ない面もあるだろう。

|

|

EMET 5.0のメインウィンドウにて、「Application Configuration」のテキストボックスにアプリケーションの実行ファイル名(ここでは「wmp」)を入力。Windows Media Playerの実効ファイル「wmplayer.exe」に対して機能する脆弱性緩和機能の中から、「StackPivot」のチェックを外して「OK」ボタンをクリックする |

EMET 5.0は脆弱性緩和に対しては有用ながらも、「インストールすれば安全になる」といった性格のソフトウェアではない。運用や問題発生時は、自身で情報を集めて自己解決するスキルが求められる。この点を踏まえた上で、昨今のセキュリティ脅威から身を守る補助ツールとして役立ててほしい。

阿久津良和(Cactus)