シマンテックのWebサイトに設置してある「不正送金マルウェア対策イニシアティブ」の情報サイト。不正送金マルウェア相談窓口(電話/メール)や深刻な被害をもたらす脅威についての解説。マルウェア検体の提出用窓口やツールも設置されている。 |

インターネットバンキングの不正送金犯罪は既に人ごとではない。2014年9月に警察庁が発表した資料によれば、今年上半期の時点で発生件数は1,254件、被害額は約18億5,200万円に達している。注目すべきは法人名義口座に広がる被害の拡大だ。2013年下半期の個人被害額は約11億1,800万円、法人被害額は約7,500万円だったが、2014年上半期に入ると全体の30パーセントにあたる約5億7,200万円と、半年で昨年1年の被害額の約6倍にも膨れ上がった。このように年々増加するインターネットバンキングの不正送金犯罪は、対岸の火事ではないのである。

これ以上被害を拡大させないためにと株式会社シマンテックは、デル株式会社、富士ゼロックス株式会社、株式会社富士通マーケティング、リコージャパン株式会社(50音順)と共に、日本初の業界イニシアティブ「不正送金マルウェア対策イニシアティブ」を2014年8月に発足させた。そこで今回、株式会社シマンテックに多くの法人を狙う不正送金対策について伺うことにした。

口座預金はこれらの手法で盗み出されている!!

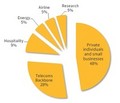

答えてくれたのは、セキュリティ関連のスポークスパーソンも務める同社コマーシャル営業統括本部 ビジネス ディベロップメント マネージャーの広瀬努氏。「我々の調査によりますと、1件あたりの平均被害額は数百万円となっています。多いところでは1~2千万円といった被害報告もありました。もちろん資本金に余裕のない企業が被害に遭うと死活問題に至ります」と警鐘を鳴らしつつ、「法人の場合、地銀(地方銀行)や信金(信用金庫・信用組合)に集中しています」と不正送金犯罪の傾向について解説した。

銀行口座に色が付いている訳ではない。一見すると、個人も法人も被害要素は同じように見えるが、広瀬氏は「原則的に個人は銀行が被害に遭った預金を補償しますが、法人は補償ルールが明確ではないため、被害に遭った分だけ損害が発生します。さらに、送金上限額が個人に比べて大きいため、被害総額が拡大する可能性があります」と法人特有のリスクを説明する。前述した資料によると、2014年上半期の被害金融機関数は73にも及び、その中には地銀や信金だけでなく中央銀行も含まれることから、犯罪者はネットバンキング利用者全般に、多種多様なテクニックで攻撃を仕掛けているようだ。

では、犯罪者たちはどのような手法で大事な口座預金を盗み出しているのだろうか。この点についても広瀬氏は詳しく説明した。「個人・法人に限らず標的型攻撃(ターゲットを定めて情報や不正送金などを狙って攻撃する手法)を用いる点は同じです。今でもフィッシングは少なくありません」という。フィッシング(Phishing)とは、金融機関などの偽サイトを用意し、ユーザーに口座番号などを含む個人情報を盗み取る2000年代から続く詐欺手法の1つだ。

「もう1つはマルウェアを利用する方法です。インターネットバンキングなどへのアクセスを察知すると、Webブラウザのポップアップウィンドウをポップアップし、ユーザーが入力した個人情報を盗み取ります。正規Webサイトへのアクセス中に発生するため、ユーザーも気付きません。いわゆるMITBと呼ばれるものです。」という。

広瀬氏は続けて、「これらはあくまでも初歩的な手法で、現在深刻なのは振込先のすり替え攻撃です」と語る。マルウェアは送金先の口座番号や金額を書き換えることで不正送金を実現するという攻撃方法だ。強力な認証セキュリティを導入していたとしても、認証後に不正な行為が行われてしまうので厄介だ。

マルウェア感染につながる脆弱性を突かれる攻撃の再現ビデオ。Webサイトにアクセスしただけで警告も確認画面も出ずに遠隔操作可能なプログラムが強制的に送り込まれてしまう。(同社動画より) |

危機意識の無さ! 今やアンチウイルスで不正送金犯罪は防げない!

広瀬氏は現在の不正送金犯罪が横行する原因として、2つの大きな先入観が影響しているという。1つめは犯罪者に狙われているという危機意識の低さだ。「特に地方都市は実体社会において治安が良いため、"まさか自分が被害に遭う訳がない"と思い込む傾向が少なくありません。しかし、不正送金犯罪は物理的な距離は関係ないため、犯罪者のターゲットとなります」と説明する。

そしてもう1つは、マルウェアの感染経路。マルウェアの感染は、メールやUSBフラッシュドライブなどが主と思われているようだが、昨今の不正送金犯罪に限ると感染はWeb経由が圧倒的に多いと広瀬氏は説明する。WebブラウザやFlash、Javaをアップデートせずに欠陥を放置したままでいると、Webサイトから送られてくるマルウェアをダウンロードさせるような不正な命令をWebブラウザやFlash、Javaなどが誤って実行してしまう。これによってWeb閲覧者に強制的にマルウェアを感染させてしまうのだという。

Webブラウザなどの欠陥を突く攻撃は、あからさまに怪しいサイトではなく誰もがアクセスするような一般のサイトが改ざんされることによって行われる。怪しいサイトを見ないからと言って安全ではないのだ。このように欠陥を放置した状態でWebブラウザなどを使用しつつも、"自分は大丈夫"と思い込んでしまう点が危険だと説明した。

このような不正送金を働くマルウェア感染を未然に防ぐ方法の1つとして、広瀬氏は「OSやWebブラウザを常に最新状態へ更新しなければなりません」と語る。どのようなソフトウェアにも必ず脆弱性は存在し、ソフトウェアベンダーは脆弱性を防ぐ更新プログラムの配布やソフトウェアのアップデートを行っているが、脆弱性と呼ばれる欠陥が放置されていた場合に実際どのようなことが起こるのかわかりやすく説明した情報が少ないため、ユーザーはアップデートの必要性を理解していないという。

そして、アンチウイルスソフトに対する”過信”についても言及し、広瀬氏は「アンチウイルスは役に立ちません」と断言した。Symantecの上級副社長を務めるBrian Dye氏の発言、「アンチウイルスは死んだ」を引用し、「マルウェアを発見しないと(マルウェアを検出する)パターンファイルを生成できないアンチウイルスでは、犯罪者に対して絶対に後手に回ってしまいます。マルウェアジェネレーター(マルウェアを生成するツール)を利用することで、1日のマルウェア登場数は数百万種にも及ぶ。まだパターンファイルが無い新型マルウェアを容易に作成できるためアンチウイルスなど犯罪者には簡単に出し抜かれてしまう。」と、1990年代型アンチウイルスソフトでは”21世紀型のサイバー犯罪防衛に通用しない”ことを明らかにした。

ユーザーの意識変改を目指す「不正送金マルウェア対策イニシアティブ」

多くのセキュリティベンダーや専門家、メディアが"アンチウイルスソフトを導入すれば安心"と称する意識を変えるため、広瀬氏は「不正送金マルウェア対策イニシアティブ」を設立したという。同団体はマルウェアの感染を防ぐため、日本全国の中小企業を対象にしたセキュリティ強化を図るための団体だ。主な活動として全国各地でセキュリティセミナーを開催し、不正送金マルウェアの感染防止のためのセキュリティ啓発活動や、オンラインバンキング不正送金犯罪に関する情報提供などを行っている。

具体的には銀行が推奨する認証セキュリティ設定や、自社製品である「Symantec Endpoint Protection」の導入支援、WebブラウザやJava、Flashなどに代表する各ソフトウェアのアップデート確認も実施している。Symantec Endpoint ProtectionはIPS(Intrusion Prevention System: 侵入防止機能)という、WebブラウザやJava、Flashなどの欠陥、いわゆる脆弱性を突く攻撃の阻止や、前述したMITB攻撃など攻撃を未然に防ぐものだ。

さらに、株式会社シマンテックが独自にソフトウェアの利用状況を調査し、使用者数や使用期間などの情報をデータベース化して、ソフトウェアの安全性をインストール前に問い合わせるInsight(インサイト)も搭載している。前述したようにマルウェアジェネレーターによるソフトウェアが多数出回る状況で、少ない利用者数でリリースからの経過時間が短いソフトウェアは、マルウェアである可能性が拭い切れないからだ。ちなみにデータベース構築までに7年の月日を要したという。

広瀬氏は「多くのお客様のセキュリティを単なるアンチウイルスからIPS機能を持つ新しいセキュリティソフトで強化できれば、犯罪者は攻撃に失敗することが多くなり、日本を攻撃してもメリットがない、と考えるはずです。これにより犯罪を抑止できると思います。」と語り、不正送金マルウェア対策イニシアティブの存在意義とセキュリティベンダーとしての社会的責任を強調した。日々増加する不正送金犯罪件数や被害額を踏まえると、同イニシアティブの存在意義は非常に大きい。

[PR]提供: