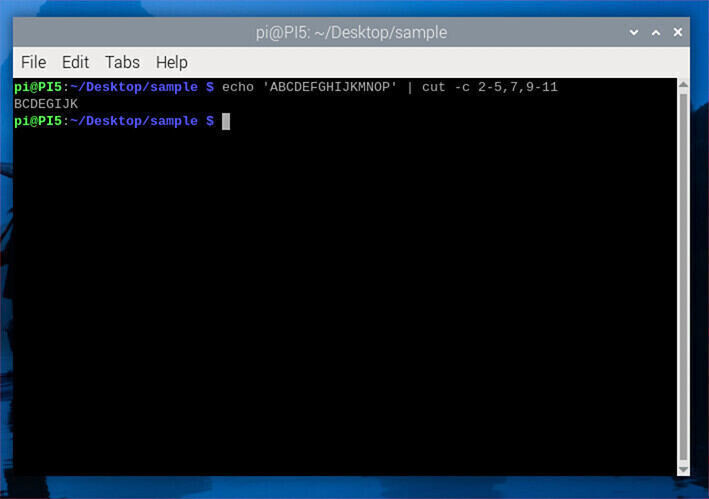

2013年10月9日に都内で開催された、マイナビニュースセミナー「脅威が侵入することを前提にした対策を講じるべし! ~情報セキュリティー投資の効果的な組み合わせが企業利益を守る~ セキュリティー・インテリジェンスセミナー」のセッションでは、日本IBM ソフトウェア事業 セキュリティシステムズ事業部 テクニカルセールス&ソリューションズの安藤弘人氏が登壇。

「セキュリティー・インテリジェンスを実現するIBM® Security QRadar®とその効果」というテーマのもと、いかにリアルタイムに脅威を把握して迅速な対応を施すか、そしてそれを可能とする新しいテクノロジーとはどのようなものかについて語られた。

急増する「ドライブ・バイ・ダウンロード攻撃」

日本IBM ソフトウェア事業 セキュリティシステムズ事業部 テクニカルセールス&ソリューションズ 安藤弘人氏 |

他に類を見ないグローバルかつ大規模なセキュリティー研究を行っているIBMでは、全世界10拠点で展開しているSOC(セキュリティー・オペレーション・センター)の1 つである東京SOC でもサイバー攻撃の脅威動向を独自に分析して情報分析レポートとして発表している。その東京SOC のレポートによると、ドライブ・バイ・ダウンロード攻撃の検知件数が2013年1月以降増加しているという。具体的に見ると、2013年上半期は、前年下半期と較べて実に4.2倍もの攻撃を検知しているのである。

ドライブ・バイ・ダウンロード攻撃の特徴は、標的型攻撃のようにユーザーによるなんらかの能動的な操作がなくても、被害を受けてしまう点にある。その典型的な手法は次のようなものだ。

攻撃者はまず公開サイトへ脆弱性を悪用して侵入し、マルウェアを埋め込む。ユーザーがその感染したサイトにアクセスすると、ユーザーの端末もまたマルウェアに感染してしまう。こうしたマルウェアは、HTMLのホームページやフラッシュ、PDFに埋め込まれることが多い。

「ユーザーが知らない間にマルウェアに感染してしまうというのがドライブ・バイ・ダウンロードの最も厄介な点だ。そして攻撃を受けたサイトの運営者は、被害者であると同時に、ユーザーにマルウェアを感染させた加害者にもなってしまう点に注意して欲しい」と安藤氏は警鐘を鳴らす。

セキュリティーの"3つの常識" は、もはや通用しない!

これまで、セキュリティーに関わる人々の間では、次の3つの対策を施していれば安全だという"常識"が存在していた。

- 貴重なシステムは、ファイアウォールの奥深くに設置している(そのため外部からの侵入を防ぐことができる)。

- アンチウイルスを導入して常に最新のシグネチャを適用している。

- IPS (侵入防御システム)を導入して外部からの攻撃をブロックしている。

しかし安藤氏は、「これらの常識は、もはや通用しなくなった」と断言する。 まず「常識1」について言えば、ドライブ・バイ・ダウンロード攻撃に見られるように、昨今ではクライアントPC をマルウェアに感染させるような攻撃手法が増えてきている。当然ながらクライアントPCはファイアウォールで守られたネットワークの内側に存在しているため、このような手法を用いられればネットワーク奥深くのシステムに対する攻撃も可能なのだ。

続いて「常識2」に関しては、最近の攻撃者は各セキュリティーベンダーが提供しているアンチウイルスソフトの最新のパターンファイルを用いて、自らが作成したウイルスが検知されないことを確認した上で攻撃を行っているのである。しかも、クラウドのウイルスチェックサービスも登場してきているため、 これを攻撃者が使えばより簡単に自分の作ったウイルスが検知されないかどうかを確認できてしまうのである。

「"最新のアンチウイルスソフトを導入しているのに攻撃を受けた" という報告が、最近増えてきている。アンチウイルス製品はもちろん必要ではあるが、検知漏れが発生しうるものであり、完全なものではないことを認識して欲しい」(安藤氏)

そして「常識3」については、振る舞い検知型などの新しいテクノロジーを採用したIPSであっても検知を回避する方法が存在しているのだ。それは、パスワード設定済みのOffice系文書やZipファイルであったり、電子メールの添付ファイルの中にドライブ・バイ・ダウンロードなどの対象となるURL が存在していたりする場合だ。

「次々と攻撃手法が変化するなかにあって、もはや従来のセキュリティーの常識は通用しなくなっているという現実が、お分かりいただけただろうか」と安藤氏は言う。

従来のセキュリティーの常識の限界は、これまで一般的だった入口対策の限界でもある。入口対策は、ネットワークの各ポイントで攻撃やウイルスが侵入することを防ぐ対策だ。しかし攻撃手法が複雑化した昨今、入口対策をすり抜け攻撃者の侵入を許してしまった事態を前提にして、疑わしい通信や重要情報へのアクセスを監視することも必要となっているのである。つまり、従来通り入口対策をしっかりとやりながら、もしどこかがマルウェアに感染してしまった場合でも、外部に情報を出さないように日頃からネットワーク上の情報収集を行う「内部対策」や「出口対策」の重要性が高まっているのだ。

「ネットワークの遮断などにより外部への情報流出を防ぐ出口対策と合わせて、入口対策、内部対策の3つをバランスよく行うことがこれからのセキュリティー対策には求められている」と安藤氏は強調する。

今まで見えなかった脅威を可視化するセキュリティー・インテリジェンス

こうした最新のセキュリティー課題を解決するための新たな手法として登場してきたのが、「セキュリティー・インテリジェンス」だ。これまでは、何か問題が発生した場合のセキュリティーログのみを収集し、検知もシグネチャーベースで行ってきた。しかし、セキュリティー・インテリジェンスでは、従来は破棄していた正規の通信のログ情報も活用し、ネットワークのフロー情報とリアルタイムな相関分析を行うことによって最新の脅威にも対応するのだ。

例えば、セキュリティー上"赤信号" となるような要素のない正規の通信であっても、怪しいサーバーへのアクセスが始まり、ファイルをそこに送り始めたなど、それぞれの行動は"青色信号" であっても、相関関係を分析すると"赤信号"だと判明するようなことも、全体を把握するセキュリティー・インテリジェンスであれば見えてくるのである。

「そのためには、様々な情報を収集し、分析をする仕組みが必要となる」と安藤氏は言う。

セキュリティー・インテリジェンス |

セキュリティー・インテリジェンスを具現化する「QRadar」

セキュリティー・インテリジェンスを実現するための中核をなすソリューションとしてIBM が提供しているのが「IBM Security QRadar」である。QRadar は、ネットワーク全体のログをビッグデータ的な手法でリアルタイムに分析し、脅威を可視化したうえで人による対応が可能なアクションを導き出すことができる製品だ。

「QRadar は、脆弱性情報を含めて定常的にあらゆる情報を集めて分析する機能を持っている。攻撃のふるまいにもすぐに気がつくことができるので、その後の対応も迅速に行うことができる。例えば、何か事故が起きた時に、いま調べた最新の結果と合わせて、"このサーバーはバッチがあたっているがこのサーバーにはあたっていない" などの情報を得ることで、対応すべき優先順位が決められるようになる」と安藤氏は語る。

QRadarは、セキュリティーデバイスなどのログを1 ヶ所に集約し、IBMの知見によりビッグデータ解析をしながら、"これとこれを合わせると通常はグレーだが、今までの結果を踏まえると黒だ" などというように脅威を浮き上がらせることができる。

安藤氏は言う。「もし個々にログを保存していたとしても、事故が起きてからそれらを引っ張りだして手作業で調べていたのでは膨大な時間がかかってしまい、対応すべき期間にはとても間に合わないだろう。しかも、縦割でセキュリティーデバイスを導入している状況では、それぞれのログを横串に見ようとしても様々な問題が生じやすい。そもそも集める元となる情報すら存在しないケースもある。まずはログをしっかりと取り1ヶ所に集めることから始めるようにしていただきたい」

一方のQRadarは、一定のルールに基づいてログを1か所に集め、保存し、集めたログとネットワークフロー情報の相関分析を行う。リスク分析をして時系列で見るとともに、脅威の全体的なライフサイクルに対応できるのが特徴だ。

マルチレイヤー・セキュリティー・ソリューション |

「ネットワークのアクティビティーと異常の検知、そしてネットワークとログの相関化、この2つがポイントだ。ログは改ざんされるがネットワーク(パケット)は嘘を付かないというのが私の経験から得た教訓だ」と安藤氏。

QRadarは、収集した膨大な量のイベントデータを効率的に削減する。ネットワークとセキュリティーのアクティビティーの収集量は、あるケースにおいて1日に6億件にも及ぶが、リアルタイムの相関解析によるオフェンスを作成し、ネットワーク、資産、ユーザーなどの状況に基づく脅威の識別を行い、ビジネス上のリスクに基づいた数十のオフェンスとして優先度をつけてあぶり出すのだ。

「これまであふれていた情報をしっかりと使うのがポイントだ」と安藤氏は言う。 ログだけから判断した場合には「怪しいかもしれない」程度の内容であっても、"この時間にこのポートへのアクセスがあり、データのサイズも大きすぎる" といったネットワークのアクティビティー情報と合わせることで、グレーだった振る舞いが黒に近くなってくるのだ。

「ログ分析も大事だが、それにネットワーク情報も付加することで、これまでできなかったことが可能となる」と安藤氏は強調する。また、QRadarには相関ルールと検索パターンの豊富なテンプレートが標準で提供されており、多くの場合はデフォルトのままネットワークに繋ぐだけで、それまで気づかなかったような脅威に対する様々なアラートが上がってくる。そうした情報を踏まえて自社に合わせてチューニングしていけば、より可視化のレベルが向上していくのである。

安藤氏は、「QRadarのテンプレートを使ってみれば、"こういうことができるのならばこういうこともできるだろう" という利用のイメージも具体的に見えてくるはず。実装から運用までわずか1 ヶ月という例もアメリカでは多い」と話す。

QRadarのユースケースは多様だ。現状の脅威の検知はもちろんのこと、レギュレーションによる規制への対処、サイロ化されたデータの統合、内部の不正の検知、ビジネスに対するリスクの予測などにまで広がる。 既にアメリカでは、米国小児科医療センターやテキサス州A&M大学などでQRadarによる最先端のセキュリティー対策が行われている。

「様々なレイヤーでの情報を中核として集めて、サイト全体でリアルタイムに分析するのがQRadarだ」と改めて強調した安藤氏は、最後に次のように語って講演を締めくくった。

「あらゆるログをしっかりと集めてビッグデータ解析を行うことが肝となる。セキュリティーにネットワークの要素を加えることで見えてくる範囲が大きく広がる。QRadarを活用して、今まで見えなかったリスクをあぶりだし、安心・安全にビジネスを遂行していただきたい」

お問い合わせ先:

ソフトウェア製品担当営業へのお問い合わせ

URL:http://www.ibm.com/connect/ibm/jp/ja/resources/mikya0611/

[PR]提供: