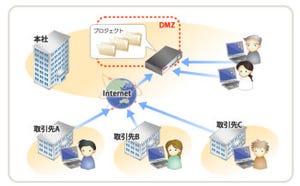

検証環境のネットワーク構成

無線LANで社内ネットワークへアクセスする際のユーザ認証をNetAttest EPSで行い、正常に認証ができるかどうかを検証した。検証環境のネットワーク構成は、以下のとおりだ。

NetAttest EPSとWebサーバは、前回のVPN検証時と同様の構成だ。内部ネットワークのレイヤ2スイッチに、検証する無線LANコントローラおよびアクセスポイントを接続している。iPad 2およびLifeTouchから検証機器で設定しているSSIDで無線LANに接続し、Webサーバにアクセスすることで認証が正常に行われることを確認した。検証を行ったのは、以下の無線LAN機器だ。

- Aruba Aruba651/AP-105

- CheckPoint Safe@Office1000NW

- Cisco AIR-CT2504-5-K9/AIR-LAP1142N-P-K9

- Fortinet FortiGate-60C/ FortiAP-220B

- Meru MC1500/AP320

CheckPoint Safe@Office 1000NW以外は、無線LANコントローラとアクセスポイントのセットとなっている。

クライアントはVPNの検証と同様に、クライアントデバイスにはiPad 2とLifeTouchを利用した。標準の無線LAN機能を利用して、検証機器への接続を確認している。認証方式はユーザID / パスワードおよびクライアント証明書を試した。

Aruba Aruba651/AP-105

無線LANのユーザ認証をNetAttest EPSの認証情報に基づいて行うために、Aruba651の設定で、RADIUSサーバとしてNetAttest EPSのIPアドレスを指定している。

検証結果

Aruba651での無線LANに接続する際のユーザ認証の検証結果は以下のとおりだ。

| クライアント | 認証 | |

|---|---|---|

| ID / パスワード | 証明書 | |

| iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ |

iPad 2、LifeTouchともにユーザID / パスワードおよびクライアント証明書の認証に成功し、内部ネットワークに接続できることを確認した。

担当者に聞いた製品の特徴

Aruba651は、コントローラによって全てのアクセスポイントを管理する集中制御型の無線LANシステムだ。既存のシステム構成を変更することなく、Aruba651とアクセスポイントを導入することができる展開のしやすさと充実したセキュリティが特徴のひとつだ。Aruba651で認証、暗号化、ポリシー制御などを処理することで、パフォーマンスやセキュリティを向上させている。

これは、接続が見えない無線LANにセキュリティ対策は欠かせず、企業に求められるセキュリティには、アクセスする「人」に対応したポリシー設定が必要になるためだ。Arubaでは、ユーザ単位のプロファイルを定義して、どこにいても同じネットワークアクセス環境を実現したり、「どこから」「誰が」接続してきたかに応じて、柔軟にアクセス制御を行うことで、利用者のモビリティーを最大限に発揮することに努めている。

CheckPoint Safe@Office1000NW

無線LANのユーザ認証をNetAttest EPSの認証情報に基づいて行うために、Safe@Office1000NWの設定で、RADIUSサーバとしてNetAttest EPSのIPアドレスを指定している。

検証結果

Safe@Office1000NWでの無線LANに接続する際のユーザ認証の検証結果は以下のとおりだ。

| クライアント | 認証 | |

|---|---|---|

| ID / パスワード | 証明書 | |

| iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ |

iPad 2、LifeTouchともにユーザID / パスワードおよびクライアント証明書の認証に成功し、内部ネットワークに接続できることを確認した。

担当者に聞いた製品の特徴

Safe@Office1000NWは、小~中規模ネットワーク向けのUTMデバイスでファイアウォールやIPS、VPN機能を提供する。さらに無線LANのアクセスポイントの機能も備わっている。Safe@Office1000NWを設置すれば、一括でリモートアクセス、有線LAN、無線LANのセキュリティを確保することが可能だ。無線LANアクセスポイントとしてWPA/WPA2にも対応しているが、無線LANのトラフィックの暗号化にはIPSecを用いることもできる。IPSecクライアントは無償で利用できる。

小~中規模向けなので、管理のしやすさにも工夫している。豊富なウィザードを設定し、初期設定は最短10分程度で可能だ。

Cisco 2500シリーズ Wireless Controller

無線LANのユーザ認証をNetAttest EPSの認証情報に基づいて行うために、Cisco Wireless Controller 2500の設定で、RADIUSサーバとしてNetAttest EPSのIPアドレスを指定している。

検証結果

Wireless Controller 2500での無線LANに接続する際のユーザ認証の検証結果は以下のとおりだ。

| クライアント | 認証 | |

|---|---|---|

| ID / パスワード | 証明書 | |

| iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ |

iPad 2、LifeTouchともにユーザID / パスワードおよびクライアント証明書の認証に成功し、内部ネットワークに接続できることを確認した。

担当者に聞いた製品の特徴

エンタープライズクラスのCisco無線LAN製品は、高いパフォーマンスと安定性を提供している。これを実現させるための重要なテクノロジーのひとつが「CleanAir」である。「CleanAir」によって、無線LAN通信に影響を与えるBluetooth、電子レンジ、コードレスフォンなどの干渉源を検知・識別してデータベース化することで、今まで見えなかった物理レイヤの状態を可視化して、無線LANの通信品質を的確に把握できる。さらに「CleanAir」は、ダイナミックに干渉源を避けて、きれいなチャネルで動作し、無線LAN通信のパフォーマンスを確保できる。

運用管理面ではCiscoの統合管理ツールを利用すれば、無線LANに限らずネットワークシステム全体の一元管理も可能となる。

次ページでは、Fortinet FortiGate-60C/ FortiAP-220B、Meru MC1500/AP320の検証結果を紹介する。