前回より、ゼロトラストにおけるリソース(資産や情報システム)および、リソースに対するネットワークセキュリティに関するソリューションについて説明しました。今回は、ネットワークセキュリティの続きとなり、分類2と3について説明します。

分類2:ネットワーク

ここでは、ネットワークに関するセキュリティ対策である、SWG(Secure Web Gateway)や、CASB(キャスビー、Cloud Access Security Broker)について、解説した後、エンドポイントで利用されるソリューション、そして、ログ分析について解説します。

どこからでも安全につなげるように:SWG

まず、SWGです。SWGは、クラウド上でWeb通信の検査を行うもの(Webプロキシ)で、多くの機能が含まれていますが、代表的機能としては特定の Webサイトへのアクセスを制御するURLフィルタリングが挙げられます。テレワーク環境においては、どこから通信するかわからないので、クラウドサービスであるSWGがよく利用されています。

また、セキュリティ面だけではなく、SWG は、どこからアクセスしているのかを自動で判断し、適切なアクセスルートを確立してくれます。日本から接続していれば、日本のクラウド上のサーバ、アメリカから接続していればアメリカのクラウド上のサーバに適切に案内されるので、SWGを利用すると通信が遅くてイライラする…といった事態には、なりにくいです。

SWGを経由して通信することで、社内外、国内外といったアクセス場所を問わずに、利用する端末を守ることができます。

シャドーITへの対策:CASB

一方で、SWGが苦手な分野があります。例えば、ある特定のクラウドサービスに繋がせたくはない、というだけであれば、先述のURLフィルタリング機能で十分です。しかし、クラウドサービスの利用が当たり前になると、繋いでよい・繋いではダメの2つではなく、繋いでもいいけど、この機能は使っちゃダメ、といった、使い勝手を求められるようになってきます。

例えば、クラウドストレージサービスで言えば、ファイルの閲覧は許可するけど、どこかに流出したら困るので、ダウンロードは許可しない、といった設定をする場合が考えられます。

そこで利用されるのがCASBと呼ばれるサービスです。CASBは、利用するクラウドサービスへのアクセスを監視し、あるクラウドサービスを使わせつつ、その中でも必要な機能だけ使わせる、ということができます。

また、会社で承認されていないPCやスマートフォンを業務に活用する、会社に許可されていないクラウドサービスを活用する、といった、いわゆるシャドーITへの対策として、CASBが利用されることも多いです。このように、CASBは、クラウドサービスの利便性は保ちつつ、セキュリティを担保する、といった、良いさじ加減でクラウドサービスを使う際に必要になります。

分類3:エンドポイント(PCやスマホ)のセキュリティ対策

そして、これらと併せて必要なのが、PCやスマートフォンなどの端末セキュリティ(エンドポイントセキュリティ)の強化です。

従来、エンドポイントのセキュリティは、社内ネットワークなどにあり、そのセキュリティ対策を前提に考えられているため、マルウェア対策といった内容に限定されていました。しかし、ゼロトラストでは、テレワークなどで外部から接続しているため、社内のネットワークを前提にできず、エンドポイントでの自立したセキュリティ対策が求められます。

具体的には、MDM(Mobile Device Management)、EDR(Endpoint Detection and Response) といった技術が必要とされています。

モバイルデバイスの管理:MDM

まず、MDMですが、モバイルデバイス管理のためのシステムのことで、導入することで複数のモバイルデバイスを遠隔操作で管理することができます。

MDMで管理することで、不正アプリのインストールを防ぐことや、強制的にOSを最新化させることができるので、モバイルデバイスがマルウェアの感染などの脅威にさらされる危険を回避できます。紛失時には、遠隔でモバイルデバイスの情報を削除する機能もあります。

また、MDMと合わせて、DLP(Data Loss Prevention)もあわせて検討することもあります。DLPは、情報漏えいを防ぐことを目的とするセキュリティツールです。特定のデータの持ち出しやコピーを検知し、自動的にブロックすることが可能です。

モバイルデバイスには常に情報漏洩の危険性が付きまといますので、MDMやDLPの導入は、テレワークをする上で、自組織の情報を守るためにも必要だと言えます。

万引きGメン!?:EDR

EDRは、標的型攻撃やランサムウェアなどによるサイバー攻撃を検出するため、エンドポイント(PCやスマホ)で対策するためのソリューションです。PCでの対策は、一般的にはマルウェア対策ソフトを想像されるかと思います。

従来のマルウェア対策ソフトは「パターンマッチング方式」と呼ばれる方式でマルウェアを検知しています。このパターンとは、マルウェアの特徴を示したもので、いわば指名手配の顔写真のようなもの。警察が写真をもとに犯人を見つけ出す方法と同じと言えます。

しかし、指名手配犯が顔を整形してしまえば、わからなくなってしまうように、少しでもパターンが異なると検出できなくなることや、まだ指名手配されていない、つまり新種のマルウェアの場合は検出できない、という欠点があります。

また、マルウェアを利用せずに攻撃を行う、ファイルレス攻撃と呼ばれる攻撃も全く検出できません。ファイルレス攻撃は、OSに標準的に備わっているプログラムを悪用するもので、やっていることの1つ1つは、犯罪者っぽくありません。

そこで利用するのがEDRです。EDRは、専用のエージェントソフトウェアをエンドポイント(PC)に導入し、ログを常時取得しています。ログを分析し、疑わしい挙動の痕跡が見付かったら、その旨をすぐに管理者に通知します。問題が深刻化する前に対応できるのが、EDRなのです。

例えるなら、店内を歩き回り、仕草・行動・目線など、あらゆる挙動で瞬時に万引き犯を判断する万引きGメンのような役割でしょうか。マルウェア対策ソフトとEDRの両方を組み合わせて、エンドポイントを守る必要があります。

ログ分析

また、NIST SP800-207の7つの原則における、後半のNo.5~No.7でもログの話が出てきましたが(本連載の第2回を参照)、ログ分析の観点も必要になってくるかと思います。

近年では、SIEM(Security Information and Event Management)と呼ばれる分散しているログを統合して一元的に集約して分析する製品や、UEBA(User and Entity Behavior Analytics)といった不審な活動の分析作業や検知を自動化するための製品が知られています。

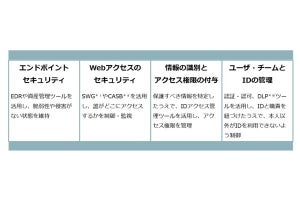

とは言え、このような仕組みを運用するにはセキュリティに関する知見や、分析のノウハウが必要になるため、外部に委託する例も多いかと思います。以上をまとめると、それぞれのソリューションは、このように分類されます。

次回は最終回となりますが、これらのゼロトラストベースでセキュリティ対策を導入する際に考慮すべき点について説明したいと思います。