ゼロトラストを分類する3つの観点

前回は、従来の境界防御モデルがセキュリティ対策として難しいことと、ゼロトラストが注目される理由について説明しました。そこで、今回はゼロトラストの概要とその特徴について解説します。

本連載では、これまでにロトラストが提唱されている背景や、ゼロトラストの概要について紹介してきました。今回は、ゼロトラストにおけるソリューションについて説明したいと思います。

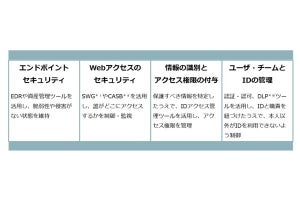

まず、ここでは大まかな分類として、リソース(情報資産やシステム)、ネットワーク、そして、エンドポイント(PCやスマートフォン等の端末を指します)の3つの観点で分け、ポイントを絞って考えていきたいと思います。

分類1:リソース(情報資産やシステム)

ゼロトラストの原則では、誰かが組織のリソースにアクセスするたびに、認証・認可が求められることは、第2回に記述しました。そのため、リソースへの認証・認可は、ゼロトラストでの基礎になる部分といえます。

こういった機能は、従来は社内に設置されたID管理サーバを使って実装しています。しかし、第1回で記述したとおり、社外から企業のリソースにアクセスすることが求められるようになっていることから、ID管理や認証システム自体をクラウドで提供する「IDaaS(Identity as a Service)」というサービスも登場してきています。

そして、IDaaSと連携し、ゼロトラストに基づいたアクセス制御を行うソリューションとして、SDP(Software Defined Perimeter)が挙げられます。

ゼロトラストモデルに基づいたセキュリティ対策:SDP

ゼロトラストにおけるネットワークセキュリティの代表として、SDP(Software Defined Perimeter)が知られています。

SDPとは、その仕様をまとめた団体である「CSA(Cloud Security Alliance)」によれば「境界線(Perimeter)をソフトウェア上で構築、集中的に制御し、アクセス制御に関わる設定を柔軟に動的に変更して安全にデータを転送する」技術とされています。…うーん、ちょっと分かりづらいですね。

VPNとの比較

そこで、テレワークでよく使われる技術であるVPN(Virtual Private Network)と比較してみましょう。VPNは、ユーザがどの場所からでもアクセス出来るよう、外部から接続できるIPアドレスを持っています。そして、接続後に、ID とパスワードでシステムにログインすることが多いです。

実は、ここに問題があります。例えるなら、固定電話の番号を公開しているようなものです。悪い人が電話番号を見つけた場合、その家の主の名前を知らなくても、まず電話をすることで、(電話に出た人)「はい、佐藤ですけど」→(悪い人)「よし、この家は、佐藤という名字なんだな。このあたりで佐藤は2丁目にしかいないな、しめしめ…。」といった具合で、次のアクションを計画するための情報を与えてしまいます。

インターネットに接しているVPN装置の脆弱性を狙った攻撃も多く、実際に攻撃を受けたことによる被害も多く報告されています。2020年1月に、大手外貨両替サービスを提供するTravelex社がランサムウェアに大規模感染し、600万ドルもの要求をされたことは、記憶に新しいところです。

一方で、SDPでは、アプリケーションサーバ側の接続先(Accepting-SDPホスト)は、外部から見えなくします。では、接続するにはどうするのか。まず、「SDPコントローラー」が、最初の受付になります。一旦、仲介業者を挟むことでアプリケーション側の安全性を担保しています。

流れとしては、SDPコントローラーが、アクセスしてくるユーザやデバイス(Initiating SDPホストと言います)が、接続先や、そこに接続してよいかどうかを、確認します。

このようにして、接続先や接続してもOK!と確認できた場合のみ、Accepting-SDPホストへの接続先の情報をInitiating SDPホスト(ユーザ側)に伝えます。この情報がない限り、アプリケーションへ接続できません。

このように、SDP では、認証・認可されるまでは、いかなる接続も行われないため、物理的な境界に頼ることなく、高いセキュリティを確保できるように構成しています。SDPは「ゼロトラストモデルに基づいた」というキーワードと一緒に語られることが多いのですが、こういった仕組みがあるからです。

なお、認証・認可の部分に関しては、SDPが、IDaaSと連携することで行います。具体例としては、PCから接続してきた場合に、そのユーザが持っているスマートフォンに通知をして、本人かどうかを確認する、といった方法を利用することが多いですね。

SDP以外のネットワークセキュリティでの主なソリューションでは、SWG(Secure Web Gateway)や、CASB(キャスビー、Cloud Access Security Broker)などが挙げられます。SWGとCASBを、適材適所で活用すれば、多くのクラウド利用時のセキュリティ対策に応えられると考えられます。

次回は、SWG、CASBと、ネットワークやエンドポイントで利用されるソリューションについて説明したいと思います。