情報セキュリティって、面倒くさいことが多いですね。特に、セキュリティ対策のきっかけが「情報漏えいに関する事故が自社で起きた」といった場合には、利用者の利便性は考慮されず、セキュリティの強化だけが求められる傾向にあります。

政府も注目するゼロトラストの前提とは

そんな中、2020年9月、菅義偉内閣が掲げる行政は、サイバーセキュリティ対策を強化するために、「ゼロトラスト」と呼ばれる新しいセキュリティ対策の導入を検討していることを発表しました。

詳細は後述しますが、ゼロトラストの前提は「100%信頼できるものは何もない」という考え方をベースにしています。これを聞いただけで、面倒くさい感じがするかも知れません。もしかしたら、Webページを見るたびにハンコを押さないといけないのではないか、とあらぬ想像さえしてしまいます。

しかし、そうではありません。この発表に先立って、2020年6月に「政府情報システムにおけるゼロトラスト適用に向けた考え方」という、政府 CIO 補佐官などの有識者による検討内容があるのですが、この中では、以下のように記載されています。

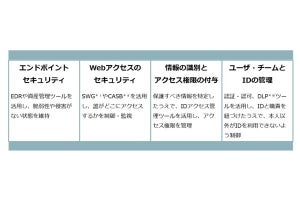

- ゼロトラストとは利便性を保ちながら、クラウド活用や働き方の多様化に対応するため、ネットワーク接続を前提に利用者やデバイスを正確に特定、常に監視・確認する次世代のネットワークセキュリティの考え方

「利便性を保ちながら」……!これまで、情報セキュリティと利便性はトレード・オフの関係にあるのが常識でしたが、ここでは利便性を保つことができるとされています。

この点からもわかるように、ゼロトラストは従来のセキュリティ対策と異なる考え方であり、今後のIT業界において最も注目されるキーワードの1つと言われています。この連載では、ゼロトラストでなぜ利便性が保てるのか、そしてゼロトラストを実現するためにどのような技術があるのか、その概要を説明していきたいと思います。

これまでのセキュリティモデル「境界防御モデル」

まず、ゼロトラストの説明に入る前に、現在のセキュリティ対策とその課題をみてみましょう。

従来、情報システムを構築した場合、その情報システムの内部ネットワークと、外部のネットワーク(インターネット)の間には、サイバー攻撃の脅威から環境を守るため、ファイアウォールなどのセキュリティ対策製品が設置されています。

ここでは、ファイアウォール等を境に「内部のネットワークに接続している=内部の人間だから信頼できる」と考え、逆に外部のネットワークは「信頼できない」ことを前提としています。

このようなセキュリティモデルは、境界防御モデルといい「信頼できる」「信頼できない」といった単純な2つの世界を想定し「内側は味方、外側は敵」と境界線を引いて区別したものです。この考えの延長で、よりセキュリティ対策を重視する場合には、インターネットからも切り離され「閉じられたネットワーク」として構成されているケースもあります。例えば、総務省で管轄している、地方公共団体が相互利用する「LGWAN(総合行政ネットワーク)」では、個人情報などの機微な情報を扱うため、インターネットから切り離されています。

この境界防御モデルにおいては、悪意ある攻撃者が、外部のネットワークから内部の機密情報を盗み出そうと思った場合、ファイアウォールなどの装置がある、あるいはインターネットから切り離されているから攻撃を防ぐことができているぞ、と考えるわけですね。

業務環境の変化:パブリッククラウドの利用とテレワーク

しかし、近年では業務利用のため、外部のネットワークにあるクラウドサービスを利用することも当たり前になりました。企業の基幹システムをクラウド環境上に構築する企業は少なくないでしょう。これは、一般の企業だけではありません。2020年10月、総務省が構築した中央省庁向けの「第2期政府共通プラットフォーム」において、Amazon Web Services(AWS)のクラウド上で運用開始されたと発表されたのは記憶に新しいところです。

これまでは、あり得なかった政府情報システムにおけるパブリッククラウドの利用は、当たり前のものになりつつあります。また、コロナ禍においては、政府も働き方改革に拍車をかけるためテレワークを推進しており、自宅などの外部から内部ネットワークへつなぐ必要性が高まってきています。

パブリッククラウドの利用に加え、働き方改革によるテレワークが実現されると、これまで壁の内側で守られてきた情報は、壁の外側で利用できる……というより、利用できないといけません。しかし、これらは境界防御モデルの前提と相いれないため、境界防御モデルをベースにしたセキュリティルールを守ろうとすると、そもそも業務が回らず、生産性を著しく損なうことが問題視されています。

身内といえども安全ではない?内部不正の浮上

また、攻撃は外部からだけではありません。情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2020」では「内部不正による情報漏えい」が第2位(2019年は5位)となっており、外部の脅威だけを考えていればよいとは言えなさそうです。

そもそも境界防御モデルの前提が「内側は味方、外側は敵」なのですから、その構造上、内部犯行は盲点になりやすい、という宿命を持っています。

従来の「内側は味方、外側は敵」という前提の対策だけでは、どうも限界がありそうです。

新しいセキュリティの考え方「ゼロトラストモデル」

そこで注目されるようになったのが、ゼロトラストモデルです。境界防御モデルの「内部なら信頼する」が崩壊したので、ゼロトラストモデルの「内部でも外部でも、全部信頼しない!」というのは、ある種の開き直りのようにも思えます。

しかし、ゼロトラストモデルでは境界防御モデルとは異なり、外部から内部のデータに接続できることを前提としているため、テレワークやパブリッククラウドの業務利用を考慮する、つまり利便性を確保した上で、セキュリティ対策を考えることができると言えます。では、どのような考え方で、外部から接続しながら、セキュリティを担保するのでしょうか。

次回は、ゼロトラストの歴史を追いつつ、その特徴について説明したいと思います。