IT環境の変化で必要になった「新しいセキュリティモデル」

DXを目指しているか、いないかに関わらず、今の社会で事業を営んでいる企業であれば、自社の管理する情報資産(システムやデータ)の「セキュリティ」を守っていくための取り組みは、経営上の「義務」になっていると言っても過言ではありません。

企業がサイバー攻撃を受け、事前の対策や対応が不十分であったために「情報漏えい」や「事業停止」などの事故が起これば、引き起こされる結果は、ビジネスの機会損失やブランドの失墜だけにとどまりません。場合によっては、経営責任の追及や損害賠償の発生などで、企業の存続にも直結する重大な問題だと捉えておく必要があります。

ITシステムの用途や利用者が拡大したことで、悪意を持った攻撃者による「サイバー攻撃」は、今や組織的な「ビジネス」として行われています。実際に攻撃を受けた企業がシステムの“身代金”を要求されたり、業務を停止せざるを得なくなったりといったニュースを聞く機会も増えています。攻撃者たちは、社会状況の変化や最新の技術を巧みに利用し、手口を進化させながら攻撃を続けています。

そうした中で、企業がこれまで“よりどころ”としてきた、旧来の「情報セキュリティ対策」の方法論では、情報資産を十分に守れない状況が生まれています。ITシステムの使われ方と、脅威の性質がいずれも変化する中で、適切にITセキュリティを守れる環境を作っていくための考え方として、近年注目されているのが「ゼロトラスト」です。

あらゆるユーザーやデバイスを「信頼しない」ことで「境界の消失」に対応

「ゼロトラスト」について説明する前に、従来のITセキュリティモデルと、それが不十分なものになってしまった背景を説明しておきます。これまで、企業の多くが採用してきたITセキュリティのモデルは「境界型」と呼ばれるものでした。

「境界型」のセキュリティモデルは、企業が管理しているネットワークに、社内と社外とを隔てる「境界」を設け、その境界にファイアウォールやプロキシサーバー、認証サーバー等を設置して、不正アクセスや脅威の境界内への侵入を防ぐ考え方です。そして、一度、境界内に入ることを許可されたユーザーやデバイスは「信頼」され、基本的に境界の内側にある多様なリソース(アプリケーション、サービス、データ、ネットワークなど)に、自由にアクセスできます。これは、社員が原則オフィスに出社し、社内で運用しているサーバー上で動いているシステムだけを利用するような状況においては、ある程度有効なモデルでした。

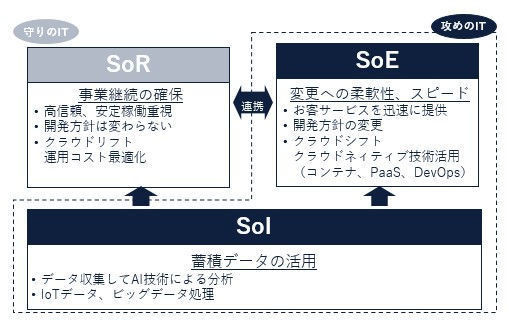

しかし現在では、多くの企業で、パブリッククラウドを導入しており、自宅や外出先からクラウドサービスやリモートアクセスを介して業務を行う「リモートワーク」も普及しつつあります。結果的に、企業が守るべき情報資産が、境界の「内側」だけでなく「外側」にも多く存在する状況が一般的になっています。以前のような分かりやすい「境界」が消失しつつあることで、境界型のセキュリティモデルは、かつての有効性を失ってきているわけです。

「ゼロトラスト」は、こうした変化に対応するための新しい考え方です。ゼロトラストでは、境界の内外を区別せず、特定のリソースに対してアクセスを求めるユーザーやデバイスに対して、その都度、資格の確認と評価を行い、資格が認められた場合には、必要最小限の権限を与えることを基本的なルールとします。すべてのアクセスを「信頼できないもの」として都度検証することから「ゼロトラスト」(Zero Trust)と呼ばれます。

日本国内では、新型コロナウイルス感染症(COVID-19)の感染拡大に端を発した政府による「緊急事態宣言」を受け、企業は急きょ、業務継続のための「リモートワーク」を導入する必要に迫られました。その際、セキュリティ対策に関連したキーワードとして「ゼロトラスト」も、にわかに注目を集めました。ただ、「ゼロトラスト」という考え方は、決してリモートワーク対応のための一時的な対応策ではありません。

ITの世界は常に進化を続けており、今後も新しいサービスやデバイス、ネットワークの利用形態が次々と生まれてきます。それは同時に、新しい形の「脅威」が生まれ続けることも意味します。「ゼロトラスト」は、今後も続くそうした環境変化の中で、企業が情報資産を守っていくにあたり、主流になると見られているセキュリティモデルです。特に、DXを指向して、テクノロジーを積極的に活用したいと考えている企業にとって、「ゼロトラスト」なセキュリティモデルへの移行は不可避と言えます。

「ゼロトラスト・アーキテクチャ」を目指す企業が検討すべきこと

ゼロトラスト」の考え方をベースに、企業がITセキュリティを守っていくための具体的な方法論は「ゼロトラスト・アーキテクチャ」(ZTA)と呼ばれます。

ZTAについては、2020年に米国の政府機関であるNIST(※注1)が公開した「ゼロトラスト・アーキテクチャ」と題する技術文書(NIST SP 800-207)が、デファクトスタンダード的なガイドラインとなっています。

(※注1)NIST(National Institute of Standards and Technology):米国立標準技術研究所と呼ばれる政府機関。情報セキュリティに関する研究や、各種文書、ガイドラインの発行を行っている。

この文書の中では、ゼロトラストを設計する際のコンポーネントなどについても解説されています。ゼロトラストは、従来の画一的な境界型セキュリティ対策が、現在の複雑でボーダーレスなIT環境によって、限界を迎えつつあることに対しての解決策と言えます。

ZTAの導入を目指す際、企業では以下の項目を検討する必要があります。

ITガバナンスの再構築

「境界」の存在を前提としたセキュリティ対策に頼るのでなく、個々のリソースやユーザー、デバイスごとに、詳細なログを収集し、分析することによってリスクの可視化、最小化を目指します。一度構築した仕組みによってセキュアな状態が維持されることを期待する従来のやり方ではなく、セキュアな環境を保つことを目的に、IT環境を状況に応じて変更していくといった活動を、運用の一部として継続することになります。セキュリティ部門が、DevOpsのように、構成変更までを手がけられるような仕組みを構築する必要があります。

リスクに迅速かつ効率的に対応できる技術の導入

「ローカルブレークアウト(※注2)」のような、VPNに依存しないネットワークトポロジーの構築だけでなく、ゼロトラストを実践する場合には「認証認可」「ネットワーク制御」「外部クラウドの制御」「端末管理」といった多様な仕組みを連携させて、全体の情報を収集し、リスクが低い状態を維持していく必要があります。そのため、運用の複雑性は、従来よりも増すことになります。ガバナンスを維持する上でも、リスク状況の統合的な可視化や、インシデント発生時におけるオペレーションの効率化、自動化の方法などを、十分に検討する必要があります。

(※注2)ローカルブレークアウト:支社や事業所など、複数の拠点でネットワークを利用している際、すべての通信をVPNなどで特定のネットワークを経由して行わせるのではなく、アプリケーション(例:Microsoft 365、Zoomなど)については、拠点から直接インターネットに接続することで、通信の遅延を解消する仕組み。導入時には、通信のセキュリティ対策も併せて検討する必要がある。

(※注1)NIST(National Institute of Standards and Technology):米国立標準技術研究所と呼ばれる政府機関。情報セキュリティに関する研究や、各種文書、ガイドラインの発行を行っている。

(※注2)ローカルブレークアウト:支社や事業所など、複数の拠点でネットワークを利用している際、すべての通信をVPNなどで特定のネットワークを経由して行わせるのではなく、アプリケーション(例:Microsoft 365、Zoomなど)については、拠点から直接インターネットに接続することで、通信の遅延を解消する仕組み。導入時には、通信のセキュリティ対策も併せて検討する必要がある。

「ゼロトラスト」は中長期のIT戦略に組み入れて進める

近年、IT業界では「ゼロトラスト」がバズワード化しており、多くのベンダーが、自社製品やサービスの「ゼロトラスト対応」をうたっています。ただ、ここまでで説明したとおり、ゼロトラストはセキュリティリスクをコントロールするための基本的な「コンセプト」であり、ZTAのガイドラインに示されているような環境を実現するためには、さまざまな技術要素や、運用のための体制を整える必要があります。

ゼロトラストを目指そうとする企業においては、各ベンダーが提供するソリューションは、あくまでも構成要素の一部に過ぎず「これさえ入れれば、完璧なゼロトラストが実現できる」製品は、市場に存在していないことを理解しておくべきです。

また、実現のための要素は広範なため、すべてを一気にそろえて運用を開始するというのも現実的ではありません。まずは、自社の現在のIT環境、セキュリティ対策の状況を棚卸しして、ゼロトラストの観点から「足りている要素」「足りない要素」を整理し、足りない部分を段階的に埋めていくアプローチを取ります。そこでは、自社が「目指す姿」と、そこに至るまでの「現実的なロードマップ」を、どう策定するかがポイントになります。並行して、新たなセキュリティ戦略に合わせた運用体制の構築も視野に入れながら、中長期的な視点で取り組んで行くことになります。

ゼロトラストを指向したITセキュリティ環境の構築を目指す企業は、ゼロトラスト化を視野に入れた、既存環境のアセスメントから始まり、その結果に基づいて、目指すべきITシステムの姿、セキュリティ施策のあり方、必要な導入技術の検討、移行プロセス、運用効率化といった構想を策定することが必要となります。計画フェーズにおいては、目的にあったソリューション選定や、既に利用している認証基盤(Active Directory等)およびオンプレシステムとの連携など状況に応じて、段階的にセキュリティの成熟度を高めていくような実行計画の策定が求められます。

「ゼロトラスト」は一朝一夕に実現できるものではありません。しかし、目指すべき姿を明確にし、時機を逃さず、そこへ向かって一歩ずつ進んでいくことが、今後も変化し続けるIT環境の中で、将来にわたって情報資産を守り続けていくための必要条件になります。

著者:篠田 尚宏

Ridgelinez株式会社 アーキテクチャ&インテグレーション

クラウドの黎明期より、多数の企業向けソフトウェア・サービス事業の企画開発に従事。 OSSを活用した大規模商用クラウドサービスのプロジェクトに参画、サービス企画から運用品質までリードしている。 Microsoft Azure Solutions Architect Expert、Google Cloud Professional Cloud Architect、ITILなどの資格を持ち、主にクラウド技術を活用した企業のIT戦略やアーキテクチャの策定支援などを行う。