ターゲットの人物像を事前に調べあげ、ソフトウェアの脆弱性を突いてマルウェアを送り込み、誰にも気付かれずに重要な情報を盗みとっていく──標的型攻撃でよく見られるパターンだ。

こうした攻撃の手口を見ていると、攻撃者は、高性能なPCと高度なスキルを持った"凄腕のハッカー"のようなものだろうと想像しがちだ。だが、セキュリティ企業のアズジェントによると、攻撃者は必ずしもそうしたITに強い犯罪のプロばかりではないのだという。

「攻撃が巧妙化、高度化しているのは確かですが、その一方で、誰でも簡単に攻撃ができるようになってきています。ターゲットの情報を効率的に集めるためのツール、脆弱性を悪用して実際に攻撃を行うためのツールなどは簡単に入手できます。これらを使うことで誰もが攻撃者になれると言っていいでしょう」(マーケティング部マネージャー秋山貴彦氏)

では、攻撃はどれほど簡単なのだろうか。また、そんなに簡単に攻撃されるとしたらどう防げばよいのだろうか。アズジェントの協力を得ながら、実際の標的型攻撃のデモを紙上リプレイし、攻撃への対抗策を紹介していこう。

なお、アズジェントは標的型攻撃の手口やツールを幅広く調査しており、実際に「チェック・ポイント標的型攻撃対策パッケージ」という対抗策も提供する。導入や運用に関しても豊富なノウハウを持っている。

メールアドレスはダダ漏れ状態!? - 攻撃者は何を調べるのか

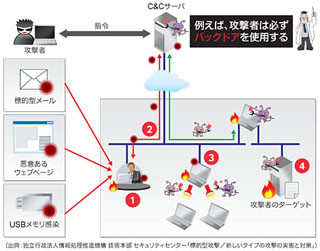

標的型攻撃は、大きく「調査」「侵入」「通信」「情報詐取」というステージで進行する。

最初の「調査」は、ターゲットに関する情報を集め、侵入の糸口をさがす段階だ。次の「侵入」は、フィッシングメールやUSBメモリなどを利用し、不正なファイルをダウンロードさせるなどしてターゲットのネットワークに忍びこむ段階。侵入してからは、外部のC&Cサーバなどと「通信」を行う環境を整え、情報を盗み取る準備を整える段階に進む。最後に、C&Cサーバを使って「情報搾取」する。

それぞれについて、攻撃者が実際にどんなことを行っているのかを見ていこう。

まずは、事前の調査だ。簡単な調査は、Googleの検索演算子を使って特定の組織に実在するメールアドレスを収集することで可能だ。たとえば、経済産業省のメールアドレスを収集しようと思ったら、検索窓に「inurl:meti.go.jp メール」などとして検索すればいくつかを集めることができる。名字や部署を加えていけば個人までたどりつくのもそれほど難しくない。

こうしたWebサイトに公開されている情報を自動的に収集し、整理して表示できるようにしたツールもたくさんある。たとえば、組織名を入力するだけで、その組織で有効なメールアドレスをはじめとして、その組織と関連があると思われるほかの組織のメールアドレスまでを相関図や組織図のかたちでグラフィカルに表示するオープンソースのフォレンジックツールも存在する。

また、メタデータ収集ツールを使えば、Webサイト上で公開しているWordやExcel、PowerPoint、PDFなどに含まれるメタデータからその組織が用いているOfficeやPDFのバージョン、ネットワークの組織名、ユーザー名などを収集することができる。

秋山氏の言う通り、クリックしていくだけで、誰でも簡単に攻撃者になれてしまう時代なのだ。

「怪しいメールは消す」では対応できない - 攻撃者の侵入の手口

では、次の侵入の段階に進もう。侵入でよく使われるのはフィッシングメールで、たとえば以下のような文面のメールが届く。

まったく違和感のない日本語の文章であることがお分かりいただけるだろう。会社名や個人名を特定しており、面識があるように書かれている。このため、不審がるどころか、ついクリックして確認しなければならない気になる。

なかには、FacebookやTwitterなどの個人アカウントからいつどんなイベントに参加したかを調べ、それを口実にしたフィッシングメールを送るという手の込んだものもある。Facebookに「ある開発者向けイベントに参加した」との投稿があれば、そのターゲットに送るメールの文言で「人気だった◯◯セッションの未配布スライドを添付」などとすれば、よりURLをクリックしやすくなるわけだ。

実際に、メールのURLをクリックするとどうなるか。この例では、リンク先がPDFファイルなので、クリックすると、ブラウザ内でPDFを表示するか、ダウンロードしてPDFリーダーで開くかという動作になる。

だが、リンク先はじつはPDFの脆弱性を突く不正なファイルであり、開いた瞬間にマルウェアに感染することになる。アンチウイルスソフトをインストールしておけば防げると思うかもしれないが、いまや、それが通用しないケースがほとんどだ。

たとえば、パターンファイルを最新にアップデートしておいたにも関わらず感染するケース。Zeus、SpyEyeといったマルウェア自動作成ツールの蔓延によって、亜種型のマルウェアに感染してしまう場合もある。

さらにやっかいなのが未知の脆弱性を悪用し、不正プログラムをダウンロードさせる場合だ。IDS/IPSのシグネチャでは、そもそも対応できず、アラートも表示されなければ、検知することができない。また、ユーザは、通常のPDFファイルを開くのとまったく同じ動作、表示で処理が完結するため、マルウェアに感染したことにまったく気づかない。

「怪しいメールは見ずに削除」といった対策を行っている場合があるが、近年では、怪しくないメールが届く。そのうえ、開くだけで感染するため、不正なメールを見たという事実すら記憶にない状態になってしまうのだ。

* * *

以上が感染までのプロセスである。

さて、侵入したマルウェアは感染後、どういった動作によって情報を窃取するのか。また、対策製品を導入するとどのようなかたちで窃取を防げるのか。

次回はその部分にフォーカスして紹介していこう。