情報はセキュリティレベルの低いところから流出する

今年4月以降、ソニー、スクウェア・エニックス、セガといった企業で、大規模な個人情報の漏洩が立て続けに起きた。いずれも、海外子会社などへの不正アクセスが原因とされ、これを機に自社の情報漏洩対策を再確認した企業は少なくないはずだ。

とはいえ、情報漏洩対策は、不正アクセスへの対応だけで済むものではない。不正アクセス対策を適切に実施していたとしても、内部の人間によるうっかりミスで情報が流出するケースもある。また、PCやUSBなどの外部媒体の持ち出しを禁止していながら、メールやWebを経由した外部へのファイル転送には何の規制もかけられておらず、そこから情報が流出するケースもある。水が低いところから漏れ出るように、情報もセキュリティレベルが低いところから流出するわけだ。

そんななか、企業の担当者にとっての悩みの種は、どのようにしてセキュリティレベル全体の底上げを図るかだろう。情報漏洩対策には、ジャンルごとにさまざまな製品やソリューションが存在しており、1つのジャンルの製品を導入したからといって、セキュリティが保たれるわけではない。一方、複数の製品をまとめて導入したからといって、全体の底上げにはつながらないこともある。

そこで、本連載では、情報漏洩のパターンを整理したうえで、どういった観点で製品やソリューションを選択していくのが望ましいのかを考えてみることにしたい。今回は、まず、情報漏洩にはどのようなパターンがあるかを原因別に分類し、それに対応する製品の機能や特徴について整理する。

情報漏洩の8割が企業内部で発生

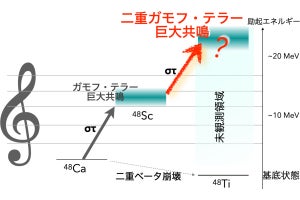

情報漏洩のパターンについては、日本ネットワークセキュリティ協会が発表している「情報セキュリティインシデントに関する調査報告書」が参考になる。同調査では、情報漏洩の原因を、次のように分類している。

- 設定ミス(Web等の設定ミスにより外部から閲覧できる状態になっていた)

- 誤操作(宛先間違いによる電子メール・ FAX・郵便の誤送信)

- バグ・セキュリティホール(OS、アプリケーション等のバグ・セキュリティホールなどにより、Web等から機密情報が閲覧可能になっていた)

- 不正アクセス(ネットワークを経由して、アクセス制御を破って侵入された)

- 内部犯罪・内部不正行為(社員・派遣社員など内部の人間が、機密情報を悪用するために不正に取得して持ち出した)

- 不正な情報持ち出し(社員、派遣社員、外部委託業者、出入り業者、元社員などが、顧客先、自宅などで使用するために情報を持ち出した)

- 目的外使用(組織ぐるみ、もしくは組織の業務に関連して、個人情報を目的以外の用途で使用した。関係会社など、開示範囲外の組織に公開した)

- 紛失・置き忘れ(電車、飲食店など外部の場所に、PC、情報媒体等を紛失または置き忘れた)

- 盗難(車上荒らし、事務所荒らしなどにより、 PC等の情報媒体とともに機密情報が盗難された)

- 管理ミス(引越し後に個人情報の行方がわからなくなった。個人情報の受け渡し確認が不十分で、受け取ったはずの個人情報が紛失した。情報の公開、管理ルールが明確化されておらず、誤って開示した)

- ワーム・ウイルス(ワームの感染により、意図に反してメールが発信された)

今年7月に発表された調査報告書によると、2010年に発生したセキュリティ事故・事件は1679件(漏洩人数は557万9316人)。件数が多い順に3つを挙げると、管理ミス(609件 / 36.6%)、誤操作(543件 / 32.3%)、紛失・置忘れ(211件 / 12.6%)となる。これらは情報漏洩の原因が企業内部にあるものと言うことができ、上位3つの合計だけで、約8割を占めるという結果だ。

一方、冒頭で見たような不正アクセスなどの企業外部からの要因としては、盗難(128件 / 7.6%)、バグ・セキュリティホール(25件 / 1.5%)、不正アクセス(17件 / 1.0%)、ワーム・ウイルス(6件 / 0.4%)などとなる。発生件数ベースで見ると、全体に占める割合はごくわずかだ。

|

|

|

情報漏洩原因の比率 - 「2010年 情報セキュリティインシデントに関する調査報告書」より抜粋 |

多くの企業はこれまで、WebやOSの脆弱性対応、アンチウィルス製品の導入、PCの持ち出し制限といった情報漏洩対策に取り組んできた。だが、これらは、外部からの要因に対応するものと言える。実際には、これらに加え、内部からの情報漏洩への対策を講じていかなければ、セキュリティレベルの底上げにはつながらない。結果として、セキュリティレベルの低いところから機密情報が漏れ出ているといった状態なのだ。

内部からの情報漏洩を防ぐ5つの対策

では、内部からの情報漏洩に対応する製品やソリューションとしては、どのようなものがあるのか。製品の特徴や利用シーンで大別すると、次の5つに分類できる。

(1) メディアやデバイスそのものの利用を制限する

(2) 暗号化機能付きのUSBメモリなどを利用する

(3) 外部とやりとりするファイルを暗号化する

(4) ディスク/ハード全体を暗号化する

(5) 資産管理やログ管理機能で監視する

(1)は、USBポートやCD-Rドライブなどを物理的にふさいだり、ICカードなどによってOSやソフトの利用を制限したりするものだ。「不正な情報持ち出し」や「内部犯罪・内部不正行為」を防ぐために導入されることが多いが、ユーザーの利便性を大きく損なうことにつながるうえ、これだけでは、メールやWebを通じたファイル送信といったネットワークを経由した持ち出しには対応しきれないという課題がある。

(2)は、外部に持ち出す機器を制限したうえで、USBなどのメディアとして暗号化機能付きの製品を利用するというものだ。(1)と同様に、不正な情報持ち出しを防ぐとともに、「紛失・置き忘れ」があった際にも、ファイルそのものを第三者が閲覧できないようになる。ただ、暗号化機能がついていないUSBメモリが社内に持ち込まれていないかの確認で「管理ミス」が起こったり、PCそのものを持ち出す場合には意味がなかったりといった課題は残る。

(3)は、外部とやりとりするファイルについて暗号化を施すというものだ。USBメモリ、メール、Webなど、社外へ転送されるファイルについてはすべて暗号化し、「誤操作」などでファイルが第三者に渡っても、閲覧できないようにする。ただ、暗号化が手作業で行われていると、不正な情報持ち出しへの対策にはならなかったり、設定ミス、管理ミスにつながったりする。

(4)は、(2)の暗号化の範囲をさらに広げて、PCのHDDそのものを暗号化する対策だ。社外で紛失、置き忘れたPCからディスクが抜き取られても、第三者にファイルを見られることはない。ただ、ネットワーク経由でのファイル送受信時は暗号化されないため、誤操作による情報漏洩などを防ぐことにはつながらない。

(5)は、資産管理ソフトやログ管理ソフトが持つ機能を拡張し、社外へのファイル転送や持ち出しの履歴を取得するものだ。条件に応じて利用を制限したり、実際に漏洩した場合に流出経路をたどったりできる。設定ミスや管理ミス、内部犯罪・内部不正行為、不正な情報持ち出しなどの対策になるが、データそのものについては、別途、暗号化して保護しておく必要がある。

情報漏洩対策の"重複"と"不足"

これら5つの対策について、関連する製品やソリューションをまったく導入していないという企業はきわめて稀だろう。個人情報や企業情報の漏洩が問題になって以降、5つのうち2~3を組み合わせた対策を実施しているのが普通だ。

ここで改めて考えたいのは、複数の製品やソリューションを組み合わせることが、本当にセキュリティレベルの底上げにつながっているのかという問題だ。実際には、セキュリティレベルを上げるべきところが低いままで、セキュリティレベルを上げなくてもよい部分がさらに高くなっていたりすることが多いと言われる。これは、複数の情報漏洩製品を個別に導入した結果、全体を俯瞰できず、機能の重複や不足が起こっていることに気付けていないことが原因だ。

次回は、そうした情報漏洩製品の機能について、重複と不足をテーマに、製品選択の指針を探りたい。