アズジェントが提供する「チェックポイント標的型攻撃対策パッケージ」は、標的型攻撃対策で求められる「3大機能」をセットにして提供するソリューションだ。標的型攻撃のシナリオを踏まえることで、本当に求められる対策を実施できることが大きな特徴だ。同ソリューションの機能を攻撃シナリオに沿って詳しく紹介していく。

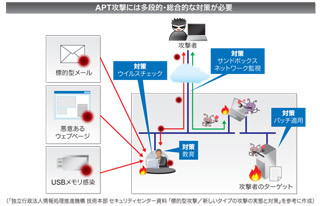

連載第1回では、標的型攻撃のプロセスを紹介したうえで、従来のセキュリティ製品では防ぐのが難しいことを説明した。こうした攻撃を防ぐために、チェックポイント標的型攻撃対策パッケージでは「サンドボックス」「アンチウイルス」「アンチボット」をセットで提供。それらが相互に連携することで、効率的な防御を実現している。

チェックポイント標的型攻撃対策パッケージの3大機能

今回は、このうちのアンチウイルスとアンチボットがどのように機能するのかを見ていこう。

|

|

|

アズジェント マーケティング部 マネージャーの秋山貴彦氏 |

前回に引き続き、アズジェントのマーケティング部マネージャー 秋山貴彦氏に、製品の機能と製品選択のポイントをご紹介いただく。アンチウイルスで前提になるのは「常に最新の状態であるデータベースを利用し、不正プログラムの侵入を検知できること」、アンチボットでは「ブラックリストや振る舞い検知で保護できること」だ。秋山氏は、次のように語る。

「アンチウイルスの役割は、既知のウイルスが侵入してきたときに、それらを検知、ブロック、削除(検疫)することです。従来型のセキュリティ対策と異なるのは、未知の脆弱性をつく攻撃や、既存の不正プログラムの一部を書き換えた"亜種"に対して、すばやく対応できることです。一方、アンチボットの役割は、侵入した不正プログラムがC&Cサーバと行う通信を防御することです。アンチウイルスをすり抜けた不正プログラムのほか、従来型のIDS/IPSでは対策できなかった攻撃を検知、ブロックする必要があります」(秋山氏)

アンチウイルスで不正なプログラムの侵入をブロック

では、実際の攻撃シナリオに沿って、アンチウイルスではどんな機能が求められるのかについて見ていこう。

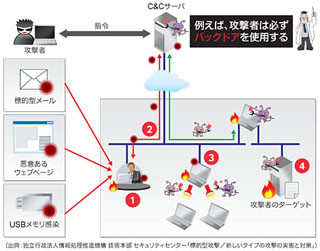

前回説明したとおり、標的型攻撃は、事前の準備から不正プログラムへの感染、C&Cサーバとの通信、情報盗取というステップを踏む。準備段階のシナリオとしては、ソーシャルエンジニアリングと呼ばれる手法を使って、ターゲットの情報を収集する。その情報を使って、ターゲットが"ひっかかりやすい"攻撃を仕掛けてくる。

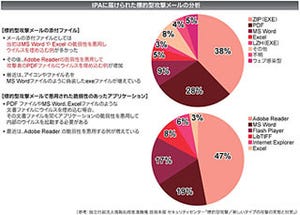

さらに攻撃者は、事前にターゲットのOSやメールソフト、オフィスソフトやPDFリーダー、Flashなどのバージョンまで把握しようとする。ターゲットが古いバージョンを使っていることがわかれば、そのバージョンに存在する脆弱性を突くプログラムを選んで攻撃してくるわけだ。ターゲットの環境に合わせた攻撃であるため、攻撃を受けたことに気づかないケースも少なくない。

「アンチウイルスでは、こうした既知の脆弱性を突く攻撃にきちんと対応できることが求められます。脆弱性は日々見つかっているので、それらの情報をアップデートしていく必要があります。『標的型攻撃対策ソリューション』では、実際に動かして不正なプログラムを検知するThreat Emulation(詳細は次回解説)の情報も共有しており、アンチウイルスベンダーが未対応のものにも対応できます。ウイルスやワームの数千万種以上のデータを蓄積しており、その内容は専用のwikiページにも掲載しています」(秋山氏)

問題は、こうしたアンチウイルスの検知もすりぬけるケースがあることだ。アンチウイルスはシグネチャを使って不正プログラムを判断するが、シグネチャと異なる亜種や、未知の脆弱性の場合は検知できないことがある。

そこで必要になってくるのが、アンチボットやサンドボックスになる。サンドボックスとアンチウイルスとの連携は第3回で説明するので、まずは、アンチボットとの連携を見ていこう。

アンチボットでC&Cサーバを特定し、通信をブロック

アンチボットが効果を発揮する攻撃シナリオとしては、既知や未知の脆弱性を突いて、あるいはUSBなどのデバイスから直接、社内ネットワーク内に不正プログラムが入ってしまったケースである。

標的型攻撃で使われる不正プログラムは、多くの場合、バックドアと呼ばれるもので、外部にあるC&Cサーバとの通信を行う。攻撃者はC&Cサーバから感染PCを操作し、社内のネットワークがどのような状態であるか、重要な情報はどこに保存されているかを調べ、目的のデータを盗んでいくことになる。

「アンチウイルスをすり抜けた脅威に対しては、アンチボットで対処する必要があります。C&Cサーバとの通信は80番ポートを使ったりして、通常のWeb閲覧と同じ通信に見せかけることが多いため、従来型のファイアウォールやIDS/IPSでは検出できません。アンチボットでは、C&Cサーバとの通信を遮断すること、不正プログラムの振る舞いを検知して防御すること、がポイントになります」(秋山氏)

C&Cサーバとの通信の防御というのは、不正ブログラムが通信しているサーバに関して、さまざまな情報からそれがC&Cサーバに該当するかを判断し、該当したら通信を遮断するといった機能だ。標的型攻撃対策ソリューションでは、IP/URL/DNSなど2億5000万以上のアドレスをリストアップし、ブラックリストとして登録しているという。リストに該当していればすみやかに遮断できる。

ただ、攻撃側もこうしたブラックリストに捕まらないよう、C&Cサーバを次々と変えてくる。そこで、標的型攻撃対策ソリューションのアンチボットでは、不正プログラムの"振る舞い"に着目し、攻撃を発見する仕組みも備えている。

アンチボットでは、不正プログラムに固有の通信パターンがシグネチャとして登録されている。ネットワーク内から外に出るパケットの中身を精査し、シグネチャに一致するものがあれば、その通信を遮断することができる。登録されている攻撃のパターンは数千種類。アンチウイルスと同様、クラウド(ThretCloud) からリアルタイムに共有される。

「例えて言えば、犯人の隠れ家を見つけ、犯人が行うあやしい通信を検出し、そのうえで犯人の行動まで追跡するといったイメージです。従来型のファイアウォールやIDS/IPSで検知できなかった通信をブロックすることができます」(秋山氏)

|

|

|

アンチボットの動作イメージ |

最新の脅威にリアルタイムに対応する

このようにして、アンチウイルスとアンチボットの双方を利用することで、脅威の侵入から、外部へのデータの盗取までに対応するわけだ。もっとも、前回も触れたように、近年は、未知の脆弱性を突く高度な攻撃や、既知の脆弱性に対するパッチが適用される前に攻撃するゼロデイ攻撃など、攻撃のスピートが早くなっている。

「こうした脅威に対しては、脅威の情報をリアルタイムで収集し、共有するといったアプローチが必要になってきます。それを行うのが、サンドボックスやクラウドベースの情報共有の仕組みです」(秋山氏)

第3回は、このサンドボックス技術と脅威の共有の仕組みを紹介していこう。