2024年10月、金融庁が新たなガイドラインとして「金融分野におけるサイバーセキュリティに関するガイドライン」を公開した。これまでの「取り組み方針」から「ガイドライン」へと位置付けが変わり、より具体的で、より踏み込んだ内容となっている。

今回は、この新たなガイドラインについて詳しく解説し、対応するためには何が必要なのかを明らかにしていく。

金融庁が新たなガイドラインを公開した背景

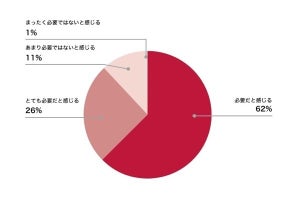

サイバー攻撃者の目的は、いくつかのパターンに分類できるが、最も代表的な目的は金銭を得ることである。ランサムウェアによりストレートに暗号資産などの金銭を要求する場合もあれば、企業が持つ重要な情報や個人情報の販売を前提とする場合もある。各種サービスのログイン情報をフィッシングで盗み出し、ダークウェブで販売するケースもある。

社会的混乱を目的とする、より高度な攻撃者集団にとっても金融機関は格好の標的である。経済の血液と言われる金融機関が停止する社会的インパクトは極めて大きい。

このため、金融業界はずっとサイバー攻撃の標的となっていた。それだけに他業種と比較しても高度なサイバーセキュリティ態勢を構築しているが、コロナ禍によるリモートワーク移行などの大きな社会の変化によって新しい問題が顕在化し、VPN機器の脆弱性を悪用し不正アクセスされるケースもあった。また、クレジットカードやオンラインバンキングのフィッシングも依然として多く、2023年から金融庁と警察庁が共同で「フィッシングによるものとみられるインターネットバンキングによる預金の不正送金被害の急増」を注意喚起している。

金融庁と警察庁が発表した「不正送金発生状況」よると、2023年年11月末における被害件数は5,147件、被害額は約80.1億円となっており、いずれも過去最多を更新した。クレジットカード業界では早期からクレジットカード業界のセキュリティ基準「PCI DSS」を策定し、この認証を取得するよう加盟店やサービスプロバイダーに呼びかけている。

銀行も常にサイバーリスクにさらされている。銀行は以前から、ワンタイムパスワードやデジタルトークンを導入しているが、これらも同時に盗もうとするフィッシング攻撃とのイタチごっこが続いている。

さらに、暗号資産というFintechをベースとした新たな領域が拡大する一方で、100億円を大きく超える資産が不正アクセスを理由に流出するなど、セキュリティ対策が追いついていない新しい領域において甚大な被害が発生している。

こうした背景から、より具体性を持たせた基準を提示し、グローバルスタンダードを目指して金融業界全体の底上げを促すため、今回のガイドラインがリリースされた。

金融庁の新たなガイドラインの主な要件

では、金融庁が今年10月に発表した「金融分野におけるサイバーセキュリティに関するガイドライン」を具体的にみていく。ガイドラインは大きく「1.基本的な考え方」「2.サイバーセキュリティ管理態勢」「3.金融庁と関係機関の連携強化」の3つのパートから構成されている。

「1.基本的な考え方」は、セキュリティ強化の必要性に関する改めての言及やガイドラインの位置付けとなっている。「3.金融庁と関係機関の連携強化」は金融庁を中心とした官側の取り組みについての共有となっている。

同ガイドラインの本体といえるのは「2.サイバーセキュリティ管理態勢」であり、大きくページが割かれている。ここではサイバーセキュリティの観点から見たガバナンス、特定、防御、検知、対応、復旧、サードパーティリスク管理に関する着眼点について規定し、それぞれについて、金融機関等における「基本的な対応事項」と「対応が望ましい事項」を明確化していることが特徴となっている。

NISTのCyber Security Flamework 2.0(CSF)を参照された方であればお気付きと思うが、ガバナンス、特定、防御、検知、対応、復旧、サードパーティリスク管理の項目は、NIST CSFの内容とリンクしている。

サイバーセキュリティ管理態勢については、「サイバーセキュリティ管理態勢の構築」「サイバーセキュリティリスクの特定」「サイバー攻撃の防御」「サイバー攻撃の防御」「サイバー攻撃の検知」「サイバーインシデント対応および復旧」「サードパーティリスクの管理」を実施すべきとしている。

従来の「取り組み方針」では業種や規模により内容に差異があったが、今回のガイドラインでは一本化されている。ただし、要件においてはサイバーハイジーン上必須であり、全ての金融機関が実施すべき「基本的な対応事項」と、大規模かつ社会的影響が大きい機関向けの「対応が望ましい事項」の2段階に分けて記載されている。より高いレベルの要求事項を視野にいれつつ、リスクベースアプローチで自社環境を鑑みた際に影響が大きいものから優先順位を付けて実施するようにという建て付けとなっている。

また、金融機関等に対し、同ガイドラインを形式的に遵守することのみを重視したリスク管理態勢とならないように留意し、実質的かつ効果的な対応を行うことを求めている。

サイバーセキュリティ管理の基本方針は、大前提として取締役会がサイバーセキュリティリスクを組織全体のリスク管理の一部と捉えて策定することとしている。この点は従来の取り組み方針や、経済産業省によるサイバーセキュリティ経営ガイドライン、NIST CSFなどの一般的なセキュリティの考え方と同様である。

また、従来の取り組み方針の内容は踏襲されており、サイバーセキュリティリスクを特定することも重要として、情報資産管理やハードウェア・ソフトウェア等の脆弱性管理、脆弱性診断およびペネトレーションテスト、演習・訓練などを挙げている。リスクの分析や演習などは重要ではあるものの、なかなか一般の企業には荷が重く、金融業界の意識の高さと、向かい合うリスクの大きさを物語っている。

具体的に言及されている要件について見ていくと、データフロー図・ネットワーク図などの整備を通じて現状把握を強化し、より正確なリスク分析により事業インパクトへの連鎖を測ることが求められている。より正確に把握された事業インパクトを局所化するために、ファイアウォールのホワイトリスト運用を前提とした環境の分離(セグメンテーション)および厳密なアクセス管理により、レジリエンスを高めていくことに繋がっていく。

ガイドラインに準拠できるソリューションとは

情報セキュリティに関するドキュメントやガイドラインの多くは、対策の必要性や方針は理解できても、それを実現するためのアクションアイテムや技術要件に落とし込むのが難しいという声を耳にすることがあった。

しかし、今回の金融庁の新たなガイドラインは具体性が高いだけでなく、NIST CSFやSP 800-171との親和性が高いため、CyberSecurity Maturity Model Certification(CMMC)の取得を考える一般の企業においても理解を深める有益なドキュメントとなっている。何よりも平易かつ簡潔な日本語で書かれていることが大きい。

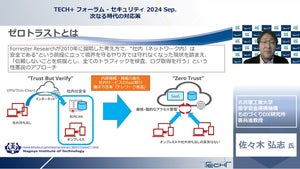

最新のグローバルスタンダードを表現している金融庁のガイドラインは、当然のことながら本来の意味でのゼロトラスト戦略を組み込んだ内容となっている。

「事前に何も信頼することなく、アクセスの信頼性を常に検証する」を実現するために必要なコンポーネントは各組織で導入が進んでいるものと思われるが、すべての土台として、それぞれのIT資産を分離管理するためのセグメンテーションが十分でない組織はいまだに多い。

そこで効果的なアプローチがホストベースでのマイクロセグメンテーションだ。これは従来のようなネットワーク機器を用いたセグメンテーションとは異なり、ビジュアル化された通信マップをもとに、柔軟にセグメンテーションとアクセス制御を実施することができる。その対象は、サーバやエンドポイントだけでなく、クラウドやリモートワーク環境にまで拡張できる。これによりオンプレミスとクラウドのハイブリッド環境や、マルチクラウド環境であってもネットワーク全体を単一的に可視化できる。

セキュリティ対策において大事なポイントは「当たり前のことを徹底する」ことである。大規模化し、リモートワークやクラウド活用により管理が困難になったことにより、当たり前の事が当たり前にできなくなっている環境も少なくないだろう。IT資産を把握し、連携や利用状況を把握し、環境を分離してアクセス制御を行う。今ではサイバーハイジーンという名前がついているこうした当たり前を、現在の環境でも実現する手助けをするために新しいテクノロジーとしてホストベースでのマイクロセグメンテーションがある。

マイクロセグメンテーションという名前のつくソリューションが、全て同じというわけではない。「可視化」して「通信制御」することで適切で柔軟セグメンテーションを徹底することでセキュリティ対策を高度化するとともに、運用負荷も同時に軽減できる。これにより企業はセキュリティを強く意識することなくDXを推進できる。マイクロセグメンテーションにより、ぜひ自社のビジネス変革を実現してほしい。