サイバーセキュリティ対策については、企業や組織が準拠すべき複数の基準やガイドラインがある。これらを規定している国は増えているが、その多くが米国のNIST サイバーセキュリティフレームワーク(以下、CSF)や SP800-171などを参考にしている。今回はこれら米国のガイドラインを紹介し、日本のガイドラインと対比してみたい。

多くの国が参考にする米国のセキュリティ対策の考え方

サイバーセキュリティにおける基準といえば、ISO/IEC 27000シリーズと、NIST CSFが広く認知されている。これら2つは位置付けが異なり、適した用途での使い分けが必要となる。

ISO/IEC 27000シリーズ

ISOはスイスに本部を持つ国際標準化機構であり、さまざまなものに対し世界標準を規定している。その内容は製品そのものを対象とする「モノ規格」と、組織の品質活動や環境活動を管理するための仕組み(マネジメントシステム)を対象とする「マネジメントシステム規格」に大きく分けることができる。

例えば、ISO 68はネジの規格を規定しており、ISO 9001は工場における品質、ISO 14000は環境のマネジメントシステムといった形だ。マネジメントシステムはPDCAサイクルを基本としている。

ISO 27001は情報セキュリティ管理システム(ISMS)の国際規格であり、組織がセキュリティリスクを管理し、保護するためのフレームワークを提供している。特徴としては「侵害そのものを防止すること」を最優先としており、予防的なセキュリティ対策に重点を置いている。インシデントの予防措置強化、ならびにPDCAによる管理体制作りに適しているフレームワークとなっている。

NIST CSF

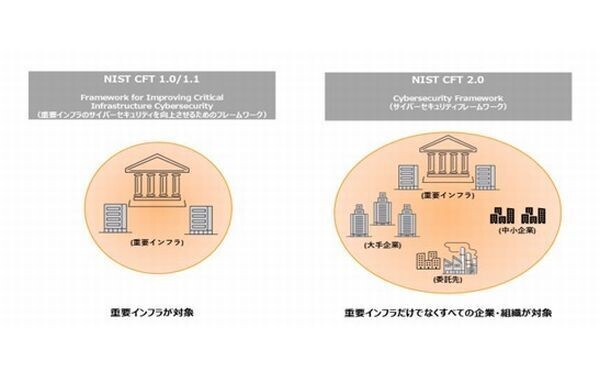

一方、セキュリティ対策のより現実的な概念として日本でも定着してきているのがNIST(米国国立標準研究所)が定めるサイバーセキュリティフレームワーク(CSF)である。NIST CSFはもともと、重要インフラのサイバーセキュリティを向上させるためのフレームワークとして公開されたものであるが、その有効性からサイバーセキュリティの基本的な概念として活用されている。

その考え方は、識別、防御、検知、対応、復旧の5つで構成されており、「攻撃者に侵入されることを前提」としていることが特徴だ。侵害を前提として、そのインパクトを最小化するための方策を示すフレームワークとなっており、より実践的な内容である。

同じくNISTが発行しているSP(Special Publication)800は、コンピュータセキュリティに関する研究、ガイドラインなどをまとめたものだ。機密情報を扱う政府機関向けの「SP800-53:組織と情報システムのためのセキュリティおよびプライバシー管理策」や、機密未満の重要情報を扱う組織向けの「SP800-171:非連邦政府組織およびシステムにおける管理対象非機密情報CUIの保護」、ゼロトラストという概念の共通認識を形づくる「SP800-207:ゼロトラストアーキテクチャ」などが日本でもよく知られており、世界的に参照・導入されている。

日本の防衛省も2022年からNIST SP800-171に準拠したセキュリティ体制を契約企業に求めていたり、今後は経済産業省によるサイバー攻撃への対応に関わる格付けにおいても重要な位置を占めたりすると考えられている。

NIST SP800-171は連邦政府が保持する重要情報が重要インフラ企業等で取り扱われる際に求められる「重要情報を保護するための具体的なセキュリティ推奨要件」であるが、CSFの考え方に立脚しており、特にサプライチェーンを通じた情報漏えいを防ぐことを目的に、委託先に求めるセキュリティ対策をまとめている。その内容は、アクセス制御や認証といった技術的要件77項目に加え、監査や訓練、インシデント対応など非技術要件33項目を加えた110項目で構成される。網羅性が高く、内容も具体的なことから、日本を含む一般企業でも広く参照されている。

米国のセキュリティガイドラインはSP 800が主流

米国のセキュリティガイドラインは、CSFに集約された考え方を基本としたSP 800シリーズが主流となっており、環境や攻撃手法の変化に合わせて定期的にアップデートされている。

NIST CSFは2024年2月26日に2.0が正式に公開され、適用範囲が以前の重要インフラ事業者から広く一般企業やそのサプライチェーンにまで拡大された。具体的な技術要件やアクションアイテムが記載されるNIST SP 800-53や171もゼロトラストの考え方がより明確に反映されながら、定期的に改訂が行われている。

NIST CSF 2.0では従来の識別、防御、検知、対応、復旧に加え、その中心に統治(Govern)が設定された。つまり5つの構成要素に対しガバナンスを効かせることで、サイバーセキュリティリスク管理の取り組みをさらに強化する狙いがある。技術的な対応にとどまらず、経営陣のリーダーシップによる戦略的かつ全社的体制作りを重視している。

また、攻撃手法を反映し、サプライチェーンリスク管理の重要性を高めている。具体的な施策としては、サードパーティのセキュリティ評価・監査、契約条件の見直し、インシデント発生時の連携、アクセス制限、製品セキュリティの確保など実務上の対策が挙げられている。

-

NIST CSFの構成要素、2.0でGovern(ガバナンス)が追加されている 引用:The NIST Cybersecurity Framework 2.0/ citation: The NIST Cybersecurity Framework 2.0

NIST CSFはコア(5つの構成要素)、ティア(評価指標)、プロファイル(組織の特徴から目指すべき姿を設定)で構成されているが、2.0では「信頼せず、常に検証する」というゼロトラストの概念がより明確に表現されており、ティア4(完全適応)で対応すべき点も更新されている。

例えば、識別では「組織が認可したネットワーク通信および内部と外部のネットワークデータフローの表明が維持されている」「資産における脆弱性が識別、検証、記録されている」、復旧においては「復旧措置が選択され、範囲が設定され、優先順位が付けられ、実施されている」などとされた。これらはゼロトラストの体現であり、サイバーハイジーンやサイバーレジリエンスに求められる代表的な要件事項である。

日本におけるセキュリティガイドライン

日本においては、これまではISMS(ISO/IEC 27001)の認証を取得することが自社のセキュリティ対策を対外的に証明する代表的な方法であった。もちろんISMSは現在も有効なセキュリティ強化への取り組みであるが、セキュリティ脅威の高まりやDXの進展によるリスクの増大、サプライチェーンリスク抑制のグローバル全体での動向などを背景に、取り組みは多様化してきているとともに、業界や用途に適した新たなガイドラインも公開されている。

2014年、安倍政権の下、「サイバーセキュリティ基本法」が定められ、内閣サイバーセキュリティセンター(NISC)を設立し、サイバーセキュリティ強化に大きく舵を切り、以降は国際的な連携の強化を強めている。

2022年には経済安全保障推進法が施行され、サイバーセキュリティ対策は、国民の生活維持のためのより戦略的な位置付けに昇華されている。地政学的リスクの増大と共に、一層重要性を増しているサイバーセキュリティ対策であるが、日本社会全体の底上げに向け、さまざまな機関の取り組みについて簡潔に紹介をする。

「サイバーセキュリティ経営ガイドライン」

2015年には経済産業省とIPA(情報処理推進機構)によって「サイバーセキュリティ経営ガイドライン」が公開された。ITの活用が不可欠な企業やITに関するシステムやサービスを供給する企業の経営者を主な対象としており、サイバー攻撃から企業を守るための理念や経営者としての心構え、会社として実施すべき行動に関するガイドラインとなっている。

サイバー攻撃から企業を守る観点で、経営者が認識する必要のある「3原則」、および経営者が情報セキュリティ対策を実施する上での責任者となる担当幹部(CISO等)に指示すべき「重要10項目」で構成されている。時代の変化に合わせてアップデートされており、最新版は2023年3月24日に公開されたVer3.0となっている。同ガイドラインもリスクベースアプローチを推奨しており、ゼロトラストモデルに基づき侵害された際の事業インパクトを抑え込むための方策を示すものとなっている。

「中小企業の情報セキュリティ対策ガイドライン」

2016年には、IPAが「中小企業の情報セキュリティ対策ガイドライン」を公開した。サイバーセキュリティの専門知識を持った人材確保が難しい中小企業であっても必要なセキュリティ対策が行えるように、平易な表現ですぐにできることから始めるといった段階的な対応を説明している。こちらも2023年8月4日に第3.1版が公開され、クラウドの安全な利用やインシデント発生時の対応手順などの関連資料も充実している。

業界独自のセキュリティガイドライン

2021年頃からさまざまな業界を対象に事業継続に影響を及ぼす深刻なランサムウェア感染被害が発生したことから、各業界で独自のセキュリティガイドラインが策定され、公開される動きが出てきている。

例えば、2020年3月31日には日本自動車工業会(JAMA)、日本自動車部品工業会(JAPIA)が共同で「自動車産業サイバーセキュリティガイドライン」を策定、2024年8月28日にはV2.2が公開されている。同様のガイドラインは、医療機関や物流事業者、建設事業者、制御システム向けなど、多く公開されている。

組織におけるITシステムおよび集約データの重要性は増す一方であり、それに呼応する形でリスク抑制のためのガイドラインがリリースされている。その内容はどうしても理念や考え方が先行する場合が多く、具体性を伴ったアクションに繋げづらいという印象を持たれる方も少なくないだろう。

言及されている内容は的確にセオリーを押さえているものの、体系的なサイバーセキュリティの知識を身につけていない一般的なビジネスパーソンにとっては、意図を理解して行動に移すのは容易ではない。

そうした状況の中で、2024年10月4日に金融庁が公開した「金融分野におけるサイバーセキュリティに関するガイドライン」は具体的な対策まで言及しており、実用性の高いガイドラインとなっている。次回はこのガイドラインについて詳しく紹介する。