本連載では、これまでDDoS攻撃を取り巻く背景や攻撃手法、防御方法を解説してきました。それぞれを詳しく解説してきましたが、DDoS攻撃の対策においては、保護対象や攻撃方法により防御方法が異なるため、何をどのように守るのか整理されていないと適切な対策が行えません。

そこで、最終回ではDDoS対策を適切に行うためのポイントをまとめます。

保護対象は何か?

Webサイトを保護対象として考えた場合、ドメインからアクセスするネットワークの経路とウェブサイトをホストしているデータセンターのサーバIPまでの経路が、適切に対策されていることが重要です。また、DNSで名前解決ができないとウェブサイトにアクセスできないため、DNSサーバが適切にDDoS対策されている必要もあります。

保護対象が明確になると、どこに対策を考える必要があるのかを洗い出しやすくなります。実際、現場でここが整理されていないため、DDoS対策というキーワードだけが一人歩きしている状態を多く見ます。

攻撃のタイプは?

「ボリューム型攻撃に対する対策なのか?」「システムリソース枯渇に対する対策なのか?」に分けて考えると、対策が検討しやすくなります。ボリューム型攻撃で、回線の帯域より大きい攻撃が来た場合は、より大きな帯域を持つプロバイダーのバックボーンや DDoS対策を提供しているクラウドサービスなどで緩和策を講じる必要があります。

また、CPUの処理に依存するファイアウォールでは、大量のアノマリーパケット・プロトコルを処理できないため、CPUリソースが枯渇し、サービスが提供できなくなる事例も発生しています。近年、ファイアウォールは、1台で多種類のセキュリティ検査を行うため、大量のパケットやコネクションが発生するとCPUが枯渇してしまうのです。

この場合、ファイアウォールの前段にDDoS専用機を配置することで、不正なパケットやプロトコルを専用チップで効率的に処理し、ファイアウォールのリソースをDDoS攻撃から保護することができます。

Webサーバを想定した場合の保護策

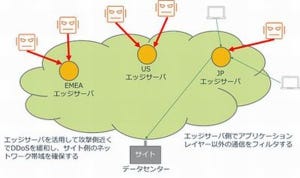

以下は、Webサーバを想定した場合の保護対策の例です。

ボリューム型攻撃に関しては1と2にあるようにDomainとIPの両面から考慮する必要があります。今回の例では、DomainはDDoS対策を講じたクラウドサービスを活用して保護し、Webサーバのあるオンプレミス側のIPアドレスは回線の冗長化という形で対策を立てていますが、プロバイダーのDDoS緩和サービスも有力な候補として検討できます。このようにWebサーバにおける対策においても、攻撃タイプ毎に検討することが重要になります。

通信経路から考えるDDoS対策

上図では、Webサイトを例にDDoS対策の例を記載しましたが、システムインフラを考慮する点と同じで、どこにボトルネックが生じるかを考慮することがポイントです。そのため、保護対象を明確にし、その関連するシステムを洗い出し、大量のトラフィック、接続が来た場合にどこに問題が生じる可能性があるのか明確にしていくことがDDoS対策を検討する上で不可欠です。

対策を講じた場合、事業継続計画でDRサイトの試験を行うように、DDoS攻撃もその可用性を確認しながら試験を実施することが望ましいでしょう。シミュレーションを行うにはサービスプロバイダーと事前に相談が必要になります。合意が取れた場合は、ペネトレーションテストの中にリソース枯渇攻撃などを含めて確認するべきです。

また、ボリューム型攻撃の場合は、ペネトレーションテストで実施するのが難しいため、DDoS対策専門のサービスを活用することも検討してください。例えば、NimbusDDoS はDDoSテストの専門家として有名です。

連載を振り返って

最後に、DDoS対策だけではなくセキュリティ対策全般に言えることですが、装置やソフトウェアを導入して終わりではありません。

セキュリティ対策は、保護すべき対象を明確にし、その保護対象に応じた対策を講じ、有効であることを確認しておくことが重要です。ペネトレーションテストやセキュリティレビューを通して定期的に確認することが、セキュリティ運用の中で重要になります。

本連載を通してDDoS攻撃の種類や対策を解説してきました。この情報が皆さまのシステムのDDoS攻撃対策における耐性強化の一助となればと思います。

四柳 勝利(よつやなぎかつとし)

A10ネットワークス株式会社

ビジネス開発本部 ビジネスソリューション開発部

セキュリティビジネスディベロップメント&アライアンスビジネスマネージャ

セキュリティ業界での18年の経験を生かし、製品やソリューションに捉われない、セキュリティ投資の方向性について講演やメディアを通じて啓蒙活動を行っている。エバンジェリストとして、企業のセキュリティリスク、対策、課題に精通している。近年は、クラウドセキュリティアライアンス日本支部(CSA Japan)CASB WGにてクラウドセキュリティ啓蒙に力を入れている。

公認情報システム監査人(CISA)、Certfied Information System Security Professional (CISSP)、GIAC Certifed Intrusion Analyst (GCIA)

セキュリティベンダーのプリンシパルアーキテクト、コンサルティングファームのシニアマネージャを経て、2016年よりA10ネットワークスのセキュリティビジネスの責任者に着任。イベントでの講演、書籍や寄稿記事の執筆などセキュリティの啓発活動にも従事。