自動車の電子化が進むにつれ、車内には大量のECU(電子制御ユニット)、すなわち組み込みコンピュータが搭載されてきており、サイバー攻撃のリスクにさらされている。そこで、自動車をサイバー攻撃から守るための規格ISO/SAE21434が登場した。しかし、こういった規格に準拠しようとしても車載用のECUの数は多い。車内にはBluetoothやWi-Fiでスマートフォン(スマホ)につながっているケースも見られ、スマホからの侵入も加わる。さらに、セキュリティに理解のある企業ばかりではない。企業文化の変革も迫られている。半導体設計ツール・IP企業のトップであるSynopsysは、アプリケーションセキュリティソリューションにも力を入れている。同社の最新の車載用セキュリティの動きを取材した。

セキュリティ製品は、保護回路製品と並んで、日本ではユーザーが簡単に買ってくれる製品ではない。どちらも万が一のために用意しておくべき製品であり、それらがなくても動作上には支障がないからだ。特に日本では、万が一ためにコストをかけたくない、という企業意識が強く、セキュリティの面では後れをとっている。かつて、セキュリティ用の半導体チップ製品を日本に売り込みに来た台湾メーカーの方が嘆いていたが、日本では売れないため米国と欧州、アジアで実績を積んでから、最後に日本に来ることにしていると述べていた。同様なコメントは複数のセキュリティ製品を扱っている企業から聞かされた。

クルマをわざとハッキングしてみた例が2015年にある(図1)。ある雑誌の記者がハッカーに依頼して、クルマに遠隔操作でパソコンからハッキングできるかどうかを実験してみたところ、見事に成功したのだ。この時は安全性を考慮して、カーステレオの音量を激しく上げたり、天気が良いのにワイパーを動かしてみたり、道路のわきに止めてみたりするなど、命にはかかわらない動作のハッキングであった。しかし、もしハッカーがミッションクリティカルな動作をするように仕掛けたら、非常に危険だ。

今後のクルマのトレンドである「ACES(Autonomy、Connectivity、Electricity、Sharing:CASEともいう)」で見られるように、コネクテッドカーはクルマの安全性を高める技術であるが、サイバー攻撃されたら危険極まりない。コネクテッドカーでは、外部からの信号を受信するTCU(Telematics Control Unit)からゲートウェイを通して各ECUにつながっており(図2)、TCUは特にセキュアにしなければならない。

しかも車内ではWi-FiやBluetoothを通してスマホともつながっている。このため、TCUだけが攻撃対象となるわけではない。スマホを通して攻撃される可能性もある。

そこで、サイバーセキュリティを組織的に管理しようという標準規格ISO/SAE21434 Road Vehicles – Cybersecurity Engineeringが2021年 8月31日に発行された。1~15章からなる内容で、サイバーセキュリティの管理だけではなく、継続的なサイバーセキュリティ活動や、リスク評価手法、コンセプト段階での取り組み、製品開発の取り組み、製造、運用、保守などについても触れられている(図3)。

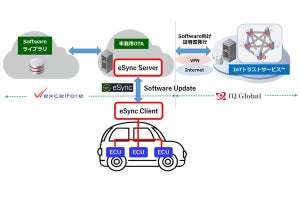

ISO/SAE21434は、UNECE(国連欧州経済委員会)のWP.29(自動車基準調和世界フォーラム)が、自動車のサイバーセキュリティ規格として策定した。サイバーセキュリティに関するCSMS(Cyber Security Management System)、ソフトウエアアップデート実施のためのSUMS(Software Update Management System)の各要件を定めており、それらの証明書を発行、型式認定を取得するという形をとる(図4)。

欧州では、2022年7月から全ての新型車両に義務化された。日本でも2022年7月からOTA(Over the Air)に対応している新型車両に適用され、2024年7月からはOTAに対応する後続生産者にも適用される(OTA非対応新型車は2024年1月より、後続生産者は2026年5月より規制適応)。

Synopsysの日本法人である日本シノプシス社ソフトウエア・インテグリティ・グループのプリンシパル・オートモーティブ・セキュリティストラテジストである岡デニス健五氏は、ISO/SAE21434の組織への導入では、企業内のさまざまな組織が関係することが重要だとしている。製品開発チームや製品セキュリティチームだけではなく、機能安全チームやリーガルチーム、プライバシーチーム、アプリケーションセキュリティチーム、IT・コーポレートセキュリティチーム、外部監査サービスのパートナーなどの各チームがそれぞれの役割と責任を持たせる必要があるという。

そのはじめの一歩として、既存の組織構造、ポリシー、プロセスなどを解析することが重要で、それによってISO/SAE21434のために不足している部分を特定することから始めるべきだという。次に主要なポリシーとプロセスに基づき、ISO/SAE21434のフレームワークを設立すること、そしてステークホルダー(製品関係のチームなど)、関連部門(機能安全やリーガルなど)を特定し、認識と協力を促進する。そしてISO21434の各手順と役割の表を作成し、責任の度合いを各役割に記入していく。

サイバーセキュリティは、組織全体に渡って認識させることが重要だ。岡氏はサイバーセキュリティの意識や優先度が低い組織では、意識改革が必要で、そのためのトレーニングやeラーニングを行うべきだとする。またドキュメントの管理に関しても管理システムの統一や再利用できるような形式にしておくことも重要となる。そして、監査計画を立てることで、継続的な活動へと転換していくような細かい道筋も岡氏は提案している。Synopsysは、半導体の設計ツールや検証ツール、物理IPでトップメーカーであるが、アプリケーションセキュリティソフトウエアでもトップだと岡氏は言う。