本連載ではこれまで、中小企業が意識すべきサイバー攻撃のリスクや、万が一のインシデント発生への備えなどについて解説してきました。今回は最終回として、不幸にも攻撃を受けてインシデントが発生してしまった際に、企業が取るべき対応について紹介したいと思います。

感染した端末「だけ」の対処は要注意

かつては社内のPCやサーバーがマルウェアに感染していることが分かると、感染端末からマルウェアを除去するためにアンチウイルスソフトによるスキャンを実行したり、あるいはOSの再インストールを行ったりするなどして端末の復旧作業を行いました。もちろんこれは今でも必要不可欠な作業ではありますが、これだけで脅威を除去できるわけではない点はしっかりおさえておくべきです。

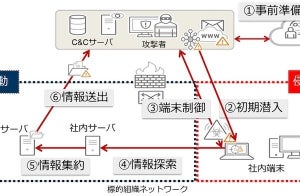

近年のサイバー攻撃は単体の端末を狙うというよりは、企業・組織のネットワーク全体を掌握してIT環境全体を攻撃対象とします。1台の端末に範囲を限定した攻撃は、もし発見・対処されると再度一から侵入・攻撃を始めなければいけません。しかし環境全体をターゲットにした場合、1台の端末で侵入が見付かり対処されたとしても、別の端末を通じて再度侵入や感染拡大を図ることができるため、攻撃者にとっては効率的に攻撃を行えるのです。

逆に守る側からすると、ある特定の端末上で感染を発見・対処できたとしても、別の端末や機器を通じた再侵入・再感染や、他端末への感染拡大は必ずしも防げるとは限りません。そのため、ある端末でマルウェアを除去してもまた別の端末で感染が見付かる「もぐら叩き状態」に陥ってしまい、いつまで経っても被害が収まりません。

実際にとある企業では、社内で利用されている1台の端末上でアンチウイルスソフトがマルウェアの感染を検知したため即座に除去しましたが、しばらく経つとまた同じ端末で感染が検知されました。こうして感染・除去を何度も繰り返すうち、やがてほかの端末でも感染が検知されるようになりました。そこであらためて社内のネットワーク環境全体の感染状況を調査したところ、感染を広げている別の端末があることが判明しました。

また別の企業では、1台のPCがランサムウェアに感染したため、即座にOS再インストールとデータ復旧を行いましたが、数週間後には再びランサムウェアに感染してしまいました。そこで環境全体を調査してみたところ、とあるサーバーが侵害されており、ここに仕掛けられたバックドアを通じて攻撃者による侵入が継続的に行われていることが分かりました。

根本原因を突き止めて繰り返される被害を防ぐ

このように、単に感染端末の処置を行うだけでは根本原因がそのまま放置される可能性が高く、よって何度でも同じ被害が繰り返されるばかりか、ますます感染が社内に広がる可能性もあります。

攻撃者は、侵入した端末にバックドアを仕掛けて外部からいつでも再侵入できるようにするなど攻撃を継続できるようにしていることがよくあります。従ってこのバックドアなどが放置されたままでは、攻撃者は何度でも同じルートを辿って攻撃を再開することができるわけです。

また、ツールを使用した権限の高いアカウントのパスワードの窃取や攻撃用アカウントの作成が行われることもよくあります。それらのアカウント、もしくはパスワードをそのままにしておくと、その影響下にある端末はいつでも攻撃可能な状態になってしまい繰り返し被害が発生してしまいます。

こうした事態を防ぐには、常日頃から組織内のセキュリティ状況を可視化しておき、例えば「環境内にバックドアが仕掛けられていないか」「知らぬ間に不要なポートが開けられていないか」「不審なアカウントが存在しないか」といった点に異常があればいち早く気づくことが重要です。具体的には、環境を定常的に監視・可視化するためのセキュリティ製品の導入や、外部のサービスを利用して環境全体の監視とリスクの検知・通知を委託するといった対策が有効です。

また不幸にもマルウェア感染が発覚した場合は、感染端末だけでなく環境全体をくまなくチェックして、根本原因がどこにあるのかしっかり突き止める必要があります。ただし中小企業の場合、この作業を社内の要員だけで実行するのは難しいでしょうから、外部の侵害調査サービスを利用することも検討してください。

明らかになったリスクを決して放置しない

インシデントの主要な発生原因としては、「把握していない端末が存在していた」「脆弱性に対処するためのソフトウェアアップデートを怠っていた」「脆弱なパスワードが利用されていた」「機器の設定が誤っていた」などが挙げられます。

これらに対処し、感染・侵入の元を断つためには、例えば把握していない端末が存在していた場合は、あらためて資産台帳の内容を確認して、場合によっては社内のIT資産管理の在り方を根本から見直す必要があるかもしれません。

またソフトウェアの脆弱性を攻撃者に悪用された場合は、即座に該当ソフトウェアのアップデートを実施するとともに、今後同じ被害が繰り返されないようアップデートの実施を徹底するようあらためて社内に呼びかけます。パスワードに関しても同様で、成りすまし攻撃が発覚した場合は、脆弱なパスワードを利用しないよう、あらためて社内に周知徹底させなくてはなりません。

こうした対策を行うには、場合によっては追加コストが必要になることもあります。脆弱性を抱えた古いバージョンのソフトウェアを使い続けていた場合は、新たなバージョンのソフトウェアを購入するための購入コストが掛かります。また機器の設定の見直しや変更を行うためには、外部ベンダーに作業を依頼するためのコストが発生することもあるでしょう。

企業の経営者にとって、こうした投資は直接的に利益に直結するものではないため、なかなか積極的になれないかもしれません。しかしこれらのリスクを放置しておくと、ゆくゆくは甚大な被害や損失につながる恐れがあります。サイバー攻撃を受けたことを単なる「不幸な事故」として片づけるのではなく、むしろ自社システムのウィークポイントが明らかになった「いい機会」だととらえ、あらためて自社のセキュリティ対策を根本から見直す好機とするべきでしょう。

セキュリティ対策は「一度やればおしまい」ではない

またこれらの対策は、「一度やればおしまい」というわけにはいきません。IT製品の新たな脆弱性が日々公開されており、これらを悪用する攻撃も新たな手口が次々と考案されています。

もちろん、これら新たな攻撃手口に対処するためのセキュリティ技術も日進月歩で進化を遂げています。従ってこうした最新動向に無関心なまま自社のセキュリティ対策のアップデートを怠っていると、きちんと対策を講じているつもりがいつの間にか「セキュリティホールだらけ」になっていることも十分にあり得ます。

そうならないためには、環境全体のリスク状況を常に可視化できる仕組みと体制を整えるとともに、既存のセキュリティ対策が今でも有効かどうか常に評価し、必要な場合は新たな対策の導入を積極的に検討するべきでしょう。この「見直し・対応・評価」のプロセスを定常的に回すための体制やルール作りこそが、強靭なセキュリティ対策を実現するための肝だと言えます。

そして繰り返しになりますが、こうした対応はあらゆる規模の企業にとって等しく重要です。「中小企業だから大企業より多少手を抜いても大丈夫」というわけには決していきません。本連載でこれまで紹介してきたように、「サプライチェーン攻撃」などのセキュリティの甘い中小企業を標的とした攻撃や、また企業規模を問わず無差別に攻撃をばら撒く攻撃によって、中小企業での被害も頻発しています。

従って中小企業の皆さんも、報道で目にする大企業のセキュリティ事故を対岸の火事として傍観するのではなく、「自社もいつか同じ目に遭うかもしれない」と自分事としてとらえ、普段から有事に備えた対策を講じておくべきでしょう。

ただし中小企業の場合、大企業のように自社内にセキュリティ対策のための人員や組織を定常的に抱えておくことは困難かもしれません。そのため、自社に代わってさまざまなセキュリティ対策業務を代行してくれる外部のサービスをうまく使いこなすことが対策のコツだと言えるでしょう。