前回の連載では、企業内部のネットワーク通信は「充分に検査されない」「複雑すぎる」「クラウドに適さない」という課題を抱えており、侵入型ランサムウェアの対策として不十分だということを説明した。今回は、上記の3つの課題を解決するソリューションとして採用が進む「マイクロセグメンテーション」について解説する。

マイクロセグメンテーションとは

マイクロセグメンテーションは、企業のネットワークを細分化(マイクロ)して区分け(セグメンテーション)する技術だ。例えるなら、大型船が区画を分けることで、浸水による沈没を避けることに似ている。これは水が入り込んでも、その区画を閉鎖することで他の部分への被害の拡散を防ぎ、全体としての機能を維持する設計だ。

情報システムでも、一部の区画にサイバー攻撃による侵害が起こっても、その区画を封じ込めることで、最終的な被害を防止することができる。それがマイクロセグメンテーションだ。

マイクロセグメンテーションの考え方自体は2010年前後から語られるようになり、実現するにはネットワーク型、ハイパーバイザー型、エージェント型の3種類の方法がある。なかでも、最も後発のエージェント型だけが唯一先に挙げた3つの課題をすべて解決するものであり、ネットワークセキュリティの世界ではこの手法が支持されている。

ネットワーク型とハイパーバイザー型は、既存のネットワーク機器やハイパーバイザーなど、企業が自社データセンターで所有するIT機器を操作することでマイクロセグメンテーションを実現する方法。従来よりもシンプルな設計設定でネットワークを細分化でき、1つ目と2つ目の課題である「充分に検査されない」「複雑すぎる」という部分は解決できる。しかし、いずれの方法も自社所有の機器やソフトウェアに依存するため、3つ目の課題である「クラウド移行に適さない」という課題は解決できない。

なぜエージェント型だけが3つの課題をすべて解決できるかというと、サーバのOS上にインストールしたソフトウェアが通信制御を行うことで、オンプレでもクラウドでも変わらず動作することが可能だからだ。それらエージェントは一元的に統合管理されるため、設計もシンプルになる。

内部通信の可視化という価値

マイクロセグメンテーションを行うメリットは、不正通信を遮断することだけではない。全体を見渡せるようになることも大きな価値だ。そもそも、これまでの企業ネットワーク内部では、どこがどこと通信を行うのかを網羅的に把握することは難しかった。

なぜなら、ネットワーク通信はルータやスイッチなどのネットワーク機器によって処理されるが、それらはパケットを次の宛先に届けることに特化したもので、通信の最初から最後までを追いかけることには適していないからだ。

このマイクロセグメンテーションでは、ネットワークをセグメントする以前にまず可視化することができる。OS上にインストールされたエージェントは、その通信の送信元と宛先をすべて把握することができる。下図は、筆者が所属するアカマイ・テクノロジーズのAkamai Segmentation(アカマイセグメンテーション)という製品の画面だが、シンプルに矢印を追うことで、どこからどこに通信が行われているかを把握することができる。

つまり、自社のネットワーク内で発生している通信を、場所を意識することなくすべてエンド・ツー・エンドで把握できる。重要なのはこれが「場所に依存しない」ということ。通信を処理するルータ、スイッチ、そしてファイアウォールなどのネットワーク機器とは関係なく、OSから発生する通信をその場所に関係なく可視化できるので、これまでは追跡に時間と手間がかっていた「どことどこが通信をしているのか」を簡潔に把握することができる。

例えば、上図ではAccouting-lb-1というサーバからAccounting-web-2の間で通信が行われていることを可視化している。間にどれだけのスイッチやルータが入っていても実際に通信が行われているのはこの2台であり、そこでどのような通信が行われているのかが重要だ。

この図では、本来許可していないattkという謎のプロセスから通信が発生していることが確認されており、第2回で解説したようなラテラルムーブメントが行われている可能性が高いことがわかる。なお、これは赤矢印で表示されていることからAkamai Segmentation上ではこの通信をセグメンテーションによりブロックして、攻撃を遮断している。

可視化の後は遮断、サーバの役割に応じて制御

エージェントを利用することで、詳細な通信の把握ができることを解説した。重要なのは、この機能を利用してマイクロセグメンテーションを実現することで、詳細な区分けを企業の通信ポリシーにそって実装しなければならない。

例えば、「本番環境にある会計アプリのデータベースは外部と通信してはならない」というのが企業の通信ポリシーだ。しかし、実はこれは従来のファイアウォールを使ったセグメンテーション技術では難しかった。なぜなら、「本番環境」「会計アプリ」「データベース」というのはあくまで管理上の概念で、実際の処理はIPサブネットやTCPポートというネットワーク上の概念に沿って行われるからだ。

例を挙げると、本番環境=10.0.0.0/24、会計アプリ=10.0.0.240/28、データベース=TCP27017というような要素が実際の機器に設定される情報だ。この組織上の管理単位をネットワーク機器の言葉に翻訳する作業が、企業のセグメンテーションを複雑にしてきた。それに加えて、IPサブネットは特定の場所にひも付けざるをえないため、柔軟性も損なわれていた。

つまり、「10.0.0.240/28というサブネットは、東京データセンターの特定セグメントに割り当てる」というように、ネットワーク全体から所定の場所に割り振られているものなので容易に変えられない。そのため、このサーバを別の場所、例えばクラウドに移動させようとすると、そのクラウド上の所定のIPアドレスに変わる事になる。

すると、すでに作ってある通信ポリシーの定義を全体的に見直さなければならない。そのため、これらのサーバは「ポリシーを維持するために場所を動かすことができない」という状態となってしまう。サーバをその時点で最も利用しやすいクラウド上で稼働させて、新規事業を迅速に立ち上げコストを最適にすることはビジネス上の要件だ。

だが、既存のセグメンテーション技術はそれを妨げ、セキュリティがビジネス要件の足を引っ張ることになる。そこで、エージェント型のマイクロセグメンテーションのタグやラベルと呼ばれる機能を利用すればこの制約を外すことができる。

これは「本番環境」や「会計アプリ」などの管理上の単位をそのままマイクロセグメンテーションのエージェントに割り振れる機能だ。IPアドレスのように場所にひも付くものではなく、どこでも同一に機能する要素として企業としてのセキュリティポリシー執行が可能となるのだ。

下図は、先ほどと同じ「本番環境にある会計アプリのデーターベースは外部と通信してはならない」という制御をラベルの概念で行った場合のイメージだ。サーバには、この3つのラベルを貼っておけば、そのサーバの場所が東京のデータセンターでも、アメリカのデータセンターでも、AWSやAzureなどのクラウド上でも、その場所は一切関係なく同一のポリシーが維持される。

マイクロセグメンテーションが侵入型ランサムウェアを止める

ここまで述べてきたように、従来は検査が不十分であった内部通信だが、それをマイクロセグメンテーションによって可視化、制御できるようになる。そうすることで、攻撃者の行動をネットワーク上で細かく区切られた複数の区画(セグメント)で封じ込めることができる。

【マイクロセグメンテーションで攻撃者の侵入を防ぐ流れ】

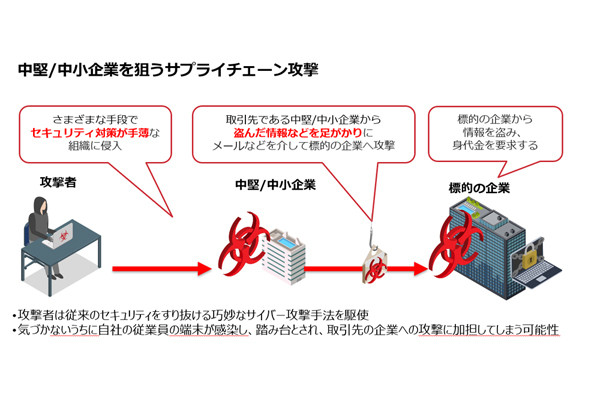

- ネットワークへの初期侵入

- ネットワーク探索 →ネットワーク内のスキャン通信を遮断

- ラテラルムーブメント →ポリシー上許可されない通信を厳密に遮断

- 情報の窃盗、暗号化と身代金要求(ランサム) →攻撃者の外部司令サーバとの通信を遮断

いま、こうして本記事を読んでいる間にも、あなたの企業がランサムウェア被害に遭っているかもしれない。被害を止めるには、これまで出来ていなかった内部通信の可視化と制御をマイクロセグメンテーションで対応することが有効だ。サイバー攻撃から事業を保護し、健全な事業成長を継続するために、ぜひマイクロセグメンテーションの導入を検討することを推奨する。