IPA(Information-technology Promotion Agency, Japan:情報処理推進機構)は7月5日、「PHPの脆弱性(CVE-2024-4577)を狙う攻撃について|情報セキュリティ|IPA 独立行政法人 情報処理推進機構」において、2024年6月に公開されたPHPの脆弱性を悪用するネットワーク貫通型攻撃が確認されたとして注意を喚起した。IPAは国内の複数の組織においてWebシェルが設置されるなどの被害を確認したと説明している。

ネットワーク貫通型攻撃とは

ネットワーク貫通型攻撃とは、ルータやVPN(Virtual Private Network:仮想プライベートネットワーク)機器のようなインターネットに直接接続されたデバイスを侵害して、組織内のネットワークに直接アクセスする攻撃。多くの場合、侵害されたデバイスにはバックドアなどのマルウェアが展開される。

PHPの脆弱性の概要

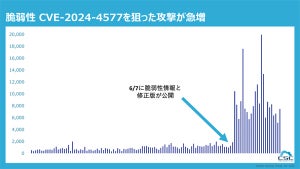

IPAによると、今回悪用が確認された脆弱性は「CVE-2024-4577」として追跡されるPHPの脆弱性とされる。この脆弱性の深刻度は緊急(Critical)と評価されており、悪用されると攻撃者に任意のPHPコードを実行される可能性がある。IPAは持続的標的型攻撃(APT: Advanced Persistent Threat)グループに今後も悪用される可能性があるとして注意を呼びかけている。

この脆弱性の詳細は「WindowsのPHPサーバに緊急の脆弱性、確認とアップデートを | TECH+(テックプラス)」にて報じている。脆弱性が存在するとされる製品およびバージョンは次のとおり。

- PHP 8.3.7およびこれ以前のバージョン

- PHP 8.2.19およびこれ以前のバージョン

- PHP 8.1.28およびこれ以前のバージョン

- PHP 8.0のすべてのバージョン

- PHP 7のすべてのバージョン

- PHP 5のすべてのバージョン

- XAMPPのすべてのバージョン

脆弱性が修正された製品

脆弱性が修正された製品およびバージョンは次のとおり。

- PHP 8.3.8

- PHP 8.2.20

- PHP 8.1.29

PHP 8.0、PHP 7、PHP 5はサポートを終了しているため、これらバージョンを使用している場合は軽減策を実施するか、または製品をアップグレードする必要がある。

対策

IPAはThe PHP Groupが提供する情報を確認の上、修正バージョンにアップデートすることを推奨している。また、企業や組織に対しては、一般的な対策として、ログの監視、セキュリティ情報の収集、ネットワーク機器の公開状況の確認、セキュリティ体制および対応手順の整備、これら対策の定期的な改善を行うことが推奨している。