Okta Japanは6月25日、ゼロトラストを強化する新製品「Identity Threat Protection with Okta AI」を発表し、同日にオンラインで記者説明会を開催した。同社 シニアソリューションエンジニアの岸本卓也氏が説明を行った。

境界型防御の限界 - 「ファイアウォールが意味をなしていない」

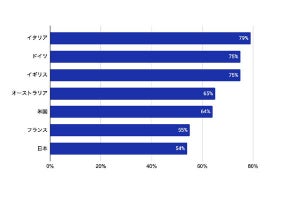

冒頭、岸本氏は国内の組織は特にアイデンティティ/IAM(Identity and Access Management)とSASE(Secure Access Service Edge)関連の取り組みを優先的に進めてきた組織が多いとする、ガートナーの調査結果を引き合いに出した。ゼロトラストアーキテクチャにおけるOktaの位置づけとしては、

そのよう中で、従来の境界型防御はオフィスの従業員は信頼できるという前提のもと、オフィスとインターネットの境界にファイアウォールを設けて、外部の攻撃から防御し、リモートからはVPNを使って接続し、社内リソースにアクセスする形態としていた。

しかし、最近では内部リソース(オンプレサーバ)に対して、攻撃者にVPNが突破されてしまい、いつの間にかウイルスに感染した端末が社内リソースにアクセスすることに加え、USBで情報を持ち出すといった内部犯行の情報流出が起き、境界型防御が無力になっているという。

また、SaaS(Software as a Service)など、外部リソースの利用増加に伴い攻撃者はID/パスワードの漏えいなどでログインを試みることができるほか、いつの間にかウイルスに感染してしまった端末が外部リソースにアクセスすることで情報を入手することが可能になってしまっており、岸本氏は「ファイアウォールが意味をなしていない」と指摘。

アイデンティティ攻撃はログイン後の「認証の証明」が対象に

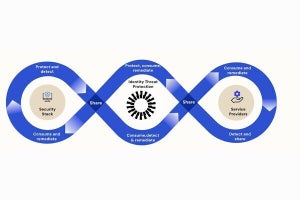

このような状況のため、ゼロトラストの考え方はリソースを守ることであり、端末がどこにあろうが信用せずに、リソースにアクセスがあれば都度検証して問題なければ必要最低限のアクセスだけ許可する。これまで、同社ではゼロトラストアーキテクチャをOkta、SASE、EDR(Endpoint Detection and Response)で提案(今後も継続して利用は可能)していた。

具体的には、ユーザーが事前登録した端末か否か、ユーザーの送信元IPアドレス、ログインパターン、EDRシグナル(スコア)、OS設定シグナルなどの認証情報をOktaに渡す。

Okta内では、これらの認証情報をもとにコンテキストの評価を行い、誰が、どこから、どのような端末といった情報をベースに明らかに従来とは異なる動きをしていれば拒否をしたり、追加のMFA(多要素認証)を用意し、アプリケーションごとに異なる制御を可能としていた。認証後のユーザートラフィックはSASEでネットワークを監視し、巧妙な攻撃がエンドポイントに到達した場合はEDRを用いるといったものだ。

しかし、昨今のアイデンティティ攻撃はログイン後の「認証の証明」が対象になっており、パスワードレスやMFAが普及したことで攻撃者は認証情報を盗むことが難しくなってきたため、セッションIDを狙うようになっているという。攻撃者に狙われる認証の証明は昨年だけで19億にものぼっている。

こうした状況に対して、岸本氏はアイデンティティセキュリティの新たな課題として「攻撃者はログイン後にユーザーになりすまし、盗まれたセッションクッキーが不正アクセスを可能にしており、サイロ化されたセキュリティツールではリスクの分析が不完全になりがちであり、手作業による脅威への対応は時間を擁しエラーも発生しやすい。ユーザーのリスクは、アクティブセッション中に変わる可能性があるものの、従来のアクセスポリシーはログイン後に再評価されない」との見解を示す。

継続的なアイデンティティ脅威評価と自動対処が可能な新製品

そこで、同社ではID管理製品「Okta Workforce Identity Cloud」の新製品として「Identity Threat Protection with Okta AI」(ITP)のアーリーアクセス版を4月に提供開始。これは、継続的なアイデンティティ脅威評価と自動対処を行い、認証後の保護を強化するとともにトリガーとしてファーストパーティとサードパーティのシグナルを活用。

また、セッション中のアクセスを再評価して脅威を検出して軽減と修復を自動的に発動し、アイデンティティのセキュリティに対する直感的かつリアルタイムな可視性を提供するという。2024年後半には一般提供の開始を予定している。

岸本氏は「端末からOktaにあがってくる認証を常に評価し続け、通信を見ることはできないためユーザーがアプリケーションにアクセスするたびにチェックをする。そのタイミングで送信元IPアドレスが異なっていることが判明すれば、リソースから強制ログアウトを行う。また、SASEやEDRからシグナルを受け取り、挙動がおかしければログアウトさせることが可能」と説明した。

機能としては、スタック全体からのシグナルを活用する「Shared Signals Pipeline」、コンテキストの変化を即座に把握する「Continuous Assessment」、アクセスを細かく調整して応答を自動化する「Adaptive Actions」、アプリのアクセス権を即座に無効化する「Universal Logout」、脅威の検出とリスクを表示する「Identity Threat Analytics」がある。

同氏は「ファーストパーティシグナルとしてのOktaの情報、XDR(Extended Detection and Response)やCASB(Cloud Access Security Broker)といったサードパーティのシグナルもOktaのリスクエンジンで解析を行い、その結果をポリシーに当て嵌めて、ポリシーに書かれているインラインでのMFA追加などアクションを実行することが可能だ」と述べていた。