Broadcomは6月18日(米国時間)、「Support Content Notification - Support Portal - Broadcom support portal」において、VMware vCenter Serverの複数の脆弱性を修正したと発表した。これら脆弱性を悪用されると、リモートから任意のコードを不正に実行される可能性がある。

脆弱性の情報

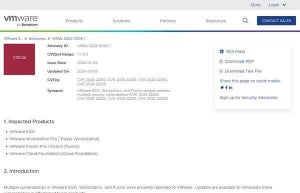

修正された脆弱性に関する情報は次のページにまとまっている。

- VMSA-2024-0012: Questions & Answers | VMware

- VMware vCenter Server 8.0 Update 2d Release Notes

- VMware vCenter Server 8.0 Update 1e Release Notes

- VMware vCenter Server 7.0 Update 3r Release Notes

修正された脆弱性の情報(CVE)は次のとおり。

- CVE-2024-37079、CVE-2024-37080 - DCERPCプロトコルの実装にヒープオーバーフローの脆弱性。攻撃者は特別に細工したパケットを送信することで、リモートコード実行(RCE: Remote Code Execution)が可能

- CVE-2024-37081 - sudoの設定に不具合。管理者権限を持たない認証済みの攻撃者は、この不具合を悪用することで管理者権限を取得できる可能性がある

脆弱性が存在する製品

脆弱性が存在するとされる製品およびバージョンは次のとおり。

- VMware vCenter Server 8.0

- VMware vCenter Server 7.0

- VMware Cloud Foundation 5.x

- VMware Cloud Foundation 4.x

脆弱性が修正された製品

脆弱性が修正された製品およびバージョンは次のとおり。

- VMware vCenter Server 8.0 U2d

- VMware vCenter Server 8.0 U1e

- VMware vCenter Server 7.0 U3r

VMware Cloud Foundationの修正については「Applying individual product updates to VMware Cloud Foundation environments using Async Patch Tool (AP Tool)」から確認することができる。

対策

修正された脆弱性のうち最も深刻度の高いものは緊急(Critical)と評価されており注意が必要。これら脆弱性に対する軽減策は提供されない。当該製品を運用している管理者は、影響を確認して速やかにアップデートすることが推奨されている。

なお、VMware vCenter Server 7.0でカスタム暗号を有効にしている場合、アップデートに失敗する可能性がある。Broadcomはこの問題に関するナレッジベースを「"An error occurred while starting service 'vpxd-svcs'", vCenter Server patching to 7.0 U3q fails due to unsupported TLS Ciphers in Envoy Configuration」にて公開しており、この指示に従いアップデートを実施することが望まれている。