半導体設計ソフトを手掛けるシノプシスは1月30日、Webおよびソフトウェア・アプリケーションによく見られる10の脆弱性に関する3年間の分析レポートを発表した。これによると、脆弱性は減少傾向にあることが明らかになった。

同レポートには、同社が、顧客企業のWebアプリケーション、モバイル・アプリケーション、ネットワーク・システム、ソース・コードを対象に実施したテストから得られた3年分(2020~22年)のデータが詳細に掲載されている。

テストは、ペネトレーション・テスト、動的アプリケーション・セキュリティ・テスト(DAST)、モバイル・アプリケーション・セキュリティ・テスト(MAST)、ネットワーク・セキュリティ・テストなど、複数のセキュリティ・テスト手法を駆使して、実際の攻撃者と同じように実行中のアプリケーションに対して実施したという。

脆弱性の検出は減少傾向、セキュリティ問題のトップは?

同レポートによると、調査対象のアプリケーションから脆弱性が検出された割合は、2020年の97%から2022年には83%へと減少した。過去3年間の平均では、実施したテストの92%で何らかの脆弱性が検出されたが、そのうち重大度が高の脆弱性は27%、重大度が緊急の脆弱性は6.2%だった。重大度が高の脆弱性は2021年から22年にかけて5ポイント増加し、緊急の脆弱性は2022年(6.7%)に最高を記録した。

30日に開かれた記者説明会で、日本シノプシス ソフトウェア・インテグリティ・グループ シニア・テクニカル・マーケティング・マネージャの松岡正人氏は、「開発チームの能力の高まりや、さまざまなセキュリティツールの導入などが役立っていることが判明した。また、開発環境とテストシステムの統合がかなり進んできている」と解説した。

一方で、発覚した脆弱性カテゴリトップは、2020年から22年にかけて変わらず、「情報漏えいリスク」だった。3年間のテストで見つかった脆弱性全体の平均19%が情報漏えいの問題に直接関連していることが判明した。

また、ミッションクリティカルな脆弱性に着目してみると、2022年に発見された高リスク脆弱性のうち、19%がクロスサイト・スクリプティング攻撃の影響を受けやすいことが判明した。クロスサイトスクリプティングとは、攻撃者が送り込んだ悪意のコードをそのページを閲覧した不特定多数のユーザに、スクリプト(簡易的なプログラム)として実行させる可能性があることを指す。

「次に多い高リスクの脆弱性は『不十分な認可』。このふたつが常にトップを争っていることが3年間の調査で明らかになった」(松岡氏)

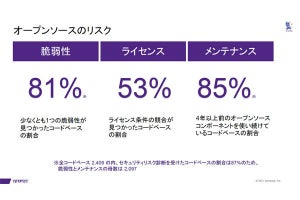

さらに、2022年のセキュリティ問題トップ10のうち、「脆弱なサードパーティ・ライブラリの使用」は実施したテストの25%から検出された。サードパーティやオープンソースのコンポーネントを含め、使用している全てのコンポーネントのバージョンを把握していない場合、ソフトウェアは脆弱となる可能性が高いことが判明した。

セキュリティリスクを低下させる7つのポイント

同記者説明会で松岡氏は、同レポートの結果を踏まえたセキュリティリスクを低下させる7つのポイントを紹介した。

1つ目は、多層的なセキュリティアプローチの導入。SASTだけでなく、DASTやペンテスト、SCAなどを組み合わせることで堅牢なテストを実現することが重要だとしている。2つ目は、自動セキュリティテストとマニュアルセキュリティテストを併用すること。「自動化だけでなく人が関与することでより深い洞察を得ることができる」(松岡氏)という。

そして3つ目は、パッチ管理を優先的に行うこと。迅速な対応セキュリティパッチの適用でリスクが低減できる。4つ目は、強力なアクセス制御を採用すること。「最小特権の原則を実践し、不正アクセスを防止することが重要」(松岡氏)

5つ目は、ソフトウェア開発ライフサイクルにSBOMの生成を組み込むこと。そうすることで、OSSやサードパーティを含むソフトウェア全体のリスクを可視化することができる。6つ目は、セキュリティテストの補完の必要性を考慮すること。松岡氏は「現在のテストの十分性、網羅性は求められるレベルに達しているかを、今一度確認する必要がある」と提言した。

そして最後の7つ目は、専門家によるオンデマンドのセキュリティテストでチームを強化できるベンダを選択することだという。「不足するテストを専門家に依頼することでテストを補完していくことが重要だ」(松岡氏)