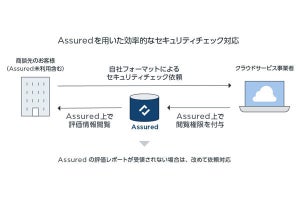

アシュアードが運営するセキュリティ評価プラットフォーム「Assured」は12月19日、2023年におけるクラウドサービス(SaaSなど)事業者のセキュリティ対策について、実施率が低い対策上位10項目を発表した。このレポートは、12月7日にAssuredのセキュリティ調査に回答済みのクラウドサービス事業者に対して実施した調査結果から、2023年におけるクラウドサービスのセキュリティ対策状況をまとめたもの。

1位から5位

1位/2位/4位は『「アクセス制御」デバイス認証やMACアドレス制限などによりデバイスを制限』。クラウドサービスの用途にもよるが、アクセス制御においては多要素認証が重要な対策であるため、同対策が実施されていない場合でも、多要素認証が実施されていれば問題ないケースが多いと同社はみている。

3位は『「バックアップ」バックアップデータを論理的に分離した環境やオフラインストレージ、不変ストレージに保存』。論理的に分離した環境やオフラインストレージ、または不変ストレージにバックアップデータを保存しておくことで、バックアップから適切に復旧させることが可能となるものの、同対策まで実施しているクラウドサービスは少ないため対策の強化が推奨している。

5位は『「暗号化」鍵の利用をモニタリング』。クラウドサービス事業者のうち50.5%は鍵管理システムを利用しているが、利用のモニタリングまでできているのは3割に満たないという。鍵管理システムを利用することで鍵の利用履歴が記録されるが、利用状況をモニタリングしないと不適切な利用に気づくことができないためモニタリングは重要だとしている。

6位から10位

6位/9位/10位は『「運用のセキュリティ」脆弱性診断の実施』。ペネトレーションテストやプラットフォーム診断、アプリケーション診断を含め実施率は低い傾向にあり、脆弱性診断の実施に費用や時間がかかることが要因であると同社はみている。サイバー攻撃のリスクを低減するために、脆弱性診断を実施し脆弱性を発見し対処することは必要不可欠だと指摘した。

7位は『「サービスレベル」稼働実績を開示』。クラウドサービス事業者の53.6%は稼働目標を定めているが、稼働実績を開示しているのは26.8%にとどまった。SaaSはパブリッククラウド上に構築されることが多く、稼働実績が必ずしも高くないケースがあると想定され、その場合は開示した稼働実績によって利用者に不安をあたえることを懸念して稼働実績を開示しないと同社は考えている。

8位は『「暗号化」預託データに関して、脆弱性のあるプロトコルやアルゴリズムの使用を禁止』。多くのクラウドサービス事業者でデータの暗号化はできているものの、脆弱性のある暗号化方式の禁止まで対策できているクラウドサービスは少ない。もし情報漏えいが発生しても、適切な評価機関等により安全性が確認されている電子政府推奨暗号リスト等に掲載されている暗号技術で暗号化されている場合は、第三者による暗号解読リスクを低減できるため、適切な暗号化を実施することを推奨している。

また、全体傾向として、網羅的にセキュリティ対策が行われ大きな懸念はないクラウドサービスは31.7%。全体的にセキュリティ対策がなされており、懸念はあるものの限定的な傾向にあるクラウドサービスは37.8%、一定のセキュリティ対策がなされているものの、注意が必要な懸念点が複数ある傾向にあるクラウドサービスは13.4%、セキュリティ対策が不十分な可能性があるクラウドサービスは9%、全体的にセキュリティ対策が不十分な可能性があるクラウドサービスは8%という結果となった。