アクロニス・ジャパンは6月22日、「医療機関のサイバーセキュリティにおける脆弱性トップ7」を公開した。今回、この脆弱性リストを発表したAcronis グローバル最高営業責任者を務めるKatya Ivanova氏に話を聞いた。世界中のサイバー犯罪者から狙われている医療機関が組織を守るには、どのような手を打つ必要があるのだろうか。

医療機関が抱える7つの脆弱性

医療記録には機密情報が多く含まれることから、医療機関を狙ったサイバー攻撃は増加の一途をたどっている。医療機関から盗んだ患者のデータなどは、架空請求、脅迫、払戻を受けられるとうたう偽の納税申告提出、処方薬や医療機器の注文を装うなどの手段を通じて、収益化しやすいものだという。

Ivanova氏が発表した医療機関が抱える7つの脆弱性とは、以下の通りだ。

限られた予算

医療機関は、他の業界に比べてテクノロジーへの投資が少なく、53%がテクノロジーの予算は予算全体の10%未満と回答したという。

ITスタッフの不足

当然かもしれないが、予算が足りないと、侵害を監視・防止・復旧するスタッフも少なくなる。その結果、医療機関がセキュリティを確保するにあたっては、ITベンダーに外注せざるをえなくなっている。

古いシステム

医療機関では、システム更新のコストが高すぎたり、互換性の問題から古いシステムを使い続けたりすることがある。しかし、メーカーのサポートがない場合、セキュリティパッチが提供されないことを意味する。

アクロニスは古いシステムのリスクを緩和するための対策として、次の3つの対策を講じることを推奨している。

- ソフトウェアのバージョンとベンダーの数を減らす

- ネットワークのセグメントを分、攻撃やインシデントを隔離する

- セキュリティオペレーションセンター(SOC)の具体的な責任を記載したワークフロー図を作成する

ちなみに、Ivanova氏によると、同社はWindows XS/2000といったマイクロソフトのサポートが終了しているOSも独自でサポートしているという。

医療IoT

クラウドプラットフォームに接続された、患者データを格納・分析するデバイスは大きな脆弱性となるという。IBMの調査によると、1床あたり、平均10~15台のデバイスが接続されていることがわかっている。

断片化したセキュリティアーキテクチャ

複数のポイントセキュリティソリューションを利用していることで、サイバー犯罪者が機密データにアクセスしたり、ランサムウェアを展開したりする前に、攻撃の潜在要因を特定して脆弱性を修復することが困難になるという。

フィッシング詐欺

人的要因は、サイバー犯罪者が特に多用する侵入ポイントの一つであり、電子メールとWebサイトに伴うリスクに関する従業員の意識向上の欠落が、医療従事者にとって壊滅的な被害をもたらすリスクがあるという。

ランサムウェア

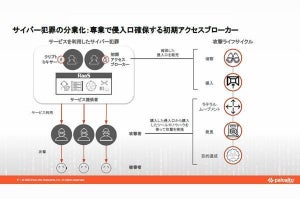

上述したように、医療機関が抱えるデータは機密性が高い。そのため、管理者が身代金を払う確率が高く、医療機関はランサムウェア攻撃の主要な標的となっている。

Ivanova氏は、「パートナー企業と話していても、50%がセキュリティの重要性を認識しているが、その組織の50%はランサムウェアにかからないと思っている。日本の医療業界でもランサムウェア攻撃が続いており、病院のセキュリティレベルを上げること、バックアップのコピーを担保することが奨励されるようになった。しかし、これは予算が少ない医療機関にとって、簡単なことではない」と指摘した。

医療機関が実施すべきセキュリティ対策

このような医療機関がセキュリティを確保するために、どうしたらよいのだろうか。Ivanova氏に尋ねたところ、3つの対策を教えてくれた。

セキュリティコントロールのチェックリストを導入

同社は、脆弱性を評価できるツール「CyberFit Score」を無償で提供している。このツールは、エンドポイント、デバイス、IT環境のセキュリティ体制を評価するもの。残念ながら日本語版は提供されていないが、利用には問題ない。

Ivanova氏は、「医療機関はIT人材が少ないので、 知らない間に機密情報を漏洩してしまうことがありうる。このツールで組織の脆弱性を洗い出してもらいたい」と語っていた。

トレーニングの実施

Ivanova氏が、アンチウイルスやDLPといったセキュリティソリューションと並んで、重要だと挙げたのがトレーニングだ。

「フィッシングメールを従業員が受け取り、そこからマルウェアが拡散し、ランサムウェア攻撃に発展する。医療機関の管理職でも、フィッシングメールか、正規のメールかを判断することは難しい。つまり、従業員を足掛かりにマルウェアが拡散してしまう」とIvanova氏。

従業員がセキュリティホールになることを回避するため、トレーニングが重要となるわけだ。

ITベンダーと連携

予算不足からITの専任スタッフを雇用することが難しいため、外部のITベンダーの協力を得ることで、セキュリティのレベルを上げることができる。ただし、外部のベンダーとの連携によるメリットはそれだけにとどまらないとIvanova氏は述べた。

「ITベンダーと連携することで、システムを管理してくれるだけでなく、ハッカーのアクセスポイントがどこにあるかを見つけてもらえるなど、脆弱性も見つけてもらえるようになる」とIvanova氏。

Ivanova氏に、医療機関へのアドバイスを聞いたところ、次のような答えが返ってきた。

「全従業員にセキュリティの教育をしてほしい。それだけで、うっかりミスによるフィッシング、ランサムウェア攻撃を減らすことができる。また、システムのアップデートを行ってほしい。簡単だが重要なこと。マイクロソフトが提供するパッチを適用するだけで、セキュリティを管理できる」