Akamai Technologiesの研究者は5月10日(現地時間)、公式ブログ「From One Vulnerability to Another: Outlook Patch Analysis Reveals Important Flaw in Windows API」において、Windowsに発見されたInternet Explorerコンポーネントの脆弱性「CVE-2023-29324」に関する詳細な情報を公開した。

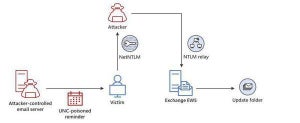

研究者によれば、攻撃者はCVE-2023-29324を悪用して標的のPCのOutlookクライアントを任意のサーバに強制的に接続させ、NT LAN Manager (NTLM) 認証の資格情報を盗み出せるリスクがあるという。

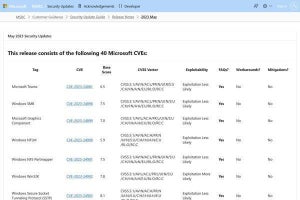

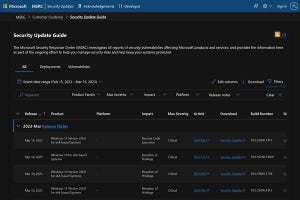

Microsoftは、2023年5月9日に月例セキュリティ更新プログラムの一環としてCVE-2023-29324に対する修正パッチをリリースしている。同社のセキュリティガイドには、この脆弱性の内容について「セキュリティ機能のバイパス」であり「悪用される可能性が高い」と記されているが、それ以上の情報は掲載されていない。

Akamaiの研究者は、CVE-2023-29324の注目すべき性質として、この脆弱性がOutlookの別の脆弱性「CVE-2023-23397」に対する緩和策をバイパスする手段として利用できることを指摘している。CVE-2023-23397はOutlookのカスタム通知音の処理に起因する脆弱性で、悪用するとOutlookクライアントを任意のSMBサーバに接続させて、NTLM資格情報を送信させることが可能になる。

この攻撃はユーザーの操作なしで引き起こされる可能性があり、いわゆる「ゼロクリック」の脆弱性にあたるという。CVE-2023-23397はロシアの脅威アクターによって欧州企業に対する攻撃に利用されたことが判明しており、CVSS v3のベーススコアは「9.8」と評価されている。

Microsoftは、2023年3月にCVE-2023-23397の緩和策をリリースした。この緩和策は、問題となったカスタム通知音の処理において、Windows APIのMapUrlToZone関数を呼び出して音声ファイルのパスがリモートのURLを参照していないことを確認するというものだった。

Akamaiの研究者は、CVE-2023-23397のパッチについて精査する仮定で、新たな脆弱性としてCVE-2023-29324を発見したという。CVE-2023-29324はMapUrlToZone関数がリモートパスを誤ってローカルパスとして認識してしまうという脆弱性で、これを悪用されればCVE-2023-23397の緩和策は意味の無いものとなってしまう。

Akamaiの研究者は、CVE-2023-29324の発見について、ある脆弱性に対するパッチの精査が、新たな脆弱性や緩和策のバイパスにつながる事例の一つだと指摘している。Microsoftでは、完全な保護を維持するために早急にInternet Explorerの更新プログラムを適用することを推奨している。