JPCERTコーディネーションセンター(JPCERT/CC: Japan Computer Emergency Response Team Coordination Center)は4月26日、2023年1月から3月にかけて確認された、影響範囲が広い脆弱性や脅威に関する情報をまとめたレポートを公開した。

このレポートは、最新のトレンドを考慮した組織のセキュリティ対策の強化につなげることを目的として作成されたもの。2023年1月から3月にかけて特に目立ったサイバー攻撃活動やJPCERT/CCの取り組みなどがまとめられている。

この3カ月で注目すべきトピックとしては、ランサムウェアを用いた攻撃の被害が引き続き多数報告されている。外部から接続可能なシステムにおいて、ソフトウェアの脆弱性やリモートデスクトップサービスの認証を突破することで不正アクセスが試みられるケースが伝えられている。また、初期パスワードや推測可能なパスワードの使用が原因とされる不正アクセスの事例も依然として発生している。

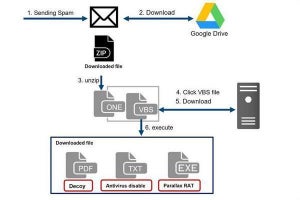

加えて、マルウェア感染につながるメールの配布が多発していることも取り上げられている。2023年3月にEmotetマルウェア感染のためのメール配信が再び確認され、同月16日にEmotetマルウェアを含むMicrosoft OneNote形式のファイルが添付されたメールが観測されている。ファイルを実行した後に画面上に表示されるボタンをクリックすると、悪意のあるスクリプトが実行され、Emotetマルウェア感染につながる可能性があるとされている。

外部からアクセス可能なシステムに対しては攻撃に対する脆弱性対策だけでなく、攻撃リスクを最小限に抑えるために認証や検知の強化、攻撃対象の最小化なども検討することが推奨されている。マルウェア感染につながるメールに関しては、Emotetに限らずフィッシング詐欺やビジネスメール詐欺などさまざまな攻撃手法があることから、常に警戒心を持ち、緊急時には迅速に連絡して対応体制を確認することが望まれている。