米CrowdStrikeの日本法人であるクラウドストライクは3月29日、「2023年版グローバル脅威レポート(2023 CrowdStrike Global Threat Report)」の公開を発表した。同レポートでは、200以上の攻撃者の活動を追跡した結果、クラウドの悪用や、中国と関わりのあるスパイ活動が急増したことなどを明らかにした。

同レポートでは、まず、アクセスブローカーのブームを示唆した。アクセスブローカーとは、サイバー攻撃を行う際の最初のステップである、標的への不正アクセス手段を提供する存在のこと。同レポートによると、サービスの人気は高まり続け、2500以上のアクセスブローカー広告を確認。2021年に比べ112%増加している。

一方で、初期アクセスと永続化の獲得手段はマルウェアから他の方法へとシフトしつつある状況も明らかとなった。マルウェアフリーのアクティビティは2022年に検知全体の71%を占めた(2021年の62%から増加)という。

加えて、ハンズオンキーボード攻撃も50%増加した。ハンズオンキーボード攻撃とは、昔のハッキングのように、コマンドラインインターフェイス(CLI)、PowerShell、ファイルやディレクトリの隠蔽などの操作をプログラムで自動的に行うのではなく、実際の人間の手でコマンドを実行する手法のこと。

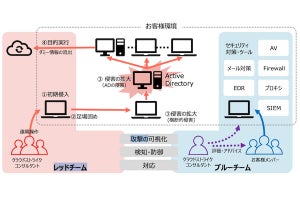

同日開催された記者会見で、プリンシパル コンサルタントの鵜沢裕一氏は、「人間による巧妙な攻撃でウイルス対策をかいくぐり、機械頼みの防御を欺こうとする傾向がいかに強まっているかがうかがえる」と、調査結果を整理した。

そして、クラウドの悪用が95%増加し、クラウド重視の攻撃者が関係するインシデント数が前年比で約3倍になったことも明らかとなった。クラウド環境がますます狙われやすくなっていることが改めて裏付けられた。

一方で、中国と関わりのあるスパイ活動が、世界の39の業種および20の地域のすべてで急増していることが判明。「世界各国そして各バーティカル市場の組織は、中国政府の脅威を警戒する必要がある」(鵜沢氏)

また、サイバー犯罪での平均ブレイクアウトタイム(攻撃者がシステムに侵入してその後に権限昇格してネットワーク内で横展開を始めるまでの時間)は84分だった。 2021年の98分から短くなった。

鵜沢裕一氏は、「1秒が物を言う。脅威を封じ込めるには、防御側はブレイクアウト内に対応する必要がある。1分で検知、10分で調査、60分で対応しなければならない」と警鐘を鳴らした。