Qualysは11月30日(米国時間)、「Snapd Race Condition Vulnerability in snap-confine’s must_mkdir_and_open_with_perms() (CVE-2022-3328)|Qualys Security Blog」において、UbuntuにデフォルトでインストールされているSUID-rootプログラムであるLinuxのsnap-confine機能に新たな脆弱性があると伝えた。Qualysのセキュリティチームは、この脆弱性に対するパッチを早急に適用することを推奨している。

-

Snapd Race Condition Vulnerability in snap-confine’s must_mkdir_and_open_with_perms() (CVE-2022-3328)|Qualys Security Blog

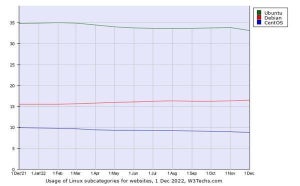

CVE-2022-3328として追跡されているLinuxの新たな脆弱性が報告された。この脆弱性はLinuxのsnap-confine機能およびUbuntuデフォルトインストールのSUID-rootに原因があると指摘。snap-confineはsnapdデーモンが内部で使用しているsnapの実行環境を構築するためのものとされており、snapを閉じ込めるための内部ツールと説明されている。

Qualysのセキュリティ研究チームであるThreat Research Unit(TRU)は発見したこの脆弱性と、さらに2つの脆弱性「CVE-2022-41974」および「CVE-2022-41973」を組み合わせることで、完全なルート特権を取得できたことを伝えている。

Qualysは脆弱性の検証後、このセキュリティ問題の開示を行い、ベンダーやオープンソースディストリビューションと連携して情報を公表したと伝えている。