Sysdigは10月25日(米国時間)、「Sysdig TRT uncovers massive cryptomining operation leveraging GitHub Actions – Sysdig」においてGitHub Actionsを悪用した大規模なクリプトマイニング(第三者がコンピュータを乗っ取って暗号通貨を無断でマイニングする行為)活動を発見したと伝えた。攻撃者が大規模なクラウド運用を活用し、大規模なクリプトマイニング活動を行っていることが明らかとなった。Sysdigはこの活動を「PURPLEURCHIN」と名付けている。

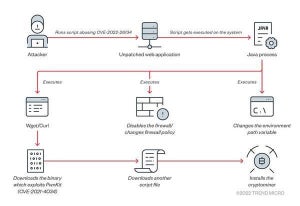

最近、サイバー犯罪者がGitHub、Heroku、Buddy.worksなどの大手クラウドおよび継続的インテグレーション/継続的デプロイ(CI: Continuous Integration/CD: Continuous Deployment)サービスプロバイダーを悪用して、大規模なクラウドサービスを構築して運営していることがわかった。この環境は大規模なクリプトマイニング活動に悪用されていたという。

観察された活動は、CI/CDプラットフォームの無料トライアルアカウントに割り当てられた計算機を悪用する「フリージャッキング」と呼ばれる行為とみられている。無料リソースを悪用するフリージャッキング自体は新しい技術ではなく、以前から報告されている。プロバイダー側はCAPTCHAなどの技術を使ってアカウント作成に手間をかけさせたり、有効なクレジットカードの登録を義務付けたりすることでこの不正行為を防ぐ対策を行っているが、発見された活動ではこれらの防御策が回避されていることがわかった。

Sysdigの脅威リサーチチーム(Sysdig TRT)の調査によると30以上のGitHubアカウント、2,000以上のHerokuアカウント、900以上のBuddyアカウントがこの活動に使われていた。また、同時に複数のプラットフォームがターゲットにされており、常に新しいものを探していることが確認されている。

Sysdigは、PURPLEURCHINで稼働している規模のフリージャックはプロバイダーにとって大きなコストにはなっておらず、攻撃者側も大きな利益を得られていないと分析している。しかしながら、悪用するためのアカウント数をさらに増やすことができれば、利益を得られると指摘。利益を獲得するためにアカウントを拡大させていく必要があり、フリージャッキングのオペレーションを積極的に進化させていくのではないかとみられている。