キヤノンマーケティングジャパン(キヤノンMJ)は9月27日、マルウェア「Emotet」や、ロギングライブラリLog4j2の脆弱性「Log4Shell」を悪用した攻撃など、2022年上半期に発生したサイバーセキュリティの脅威動向について解説した“2022年上半期サイバーセキュリティレポート”を公開した。

同レポートによると、2022年上半期の国内のマルウェア検出数は、2021年下半期に比べ増加傾向で、なかでも3月はマルウェアEmotetの感染拡大に伴い検出数が急増したという。マルウェア以外では、SMBおよびRDPのデフォルトポートに対するブルートフォース攻撃や、5年以上前に公開された脆弱性を狙った攻撃も観測したという。

2022年上半期に国内で最も多く検出されたマルウェアはDOC/TrojanDownloader.Agen(t ダウンローダー)で、JS/ Adware.Agen(t アドウェア)とJS/Adware.TerraClick(s アドウェア)がこれに続く。全世界で最も多く検出されたマルウェアはJS/Adware.Agentです。JS/Packed.Agen(t パックされた不正なJavaScript) とHTML/Phishing.Agen(t 不正なHTMLファイル)がこれに続くという。

Emotetは、2021年1月に欧州刑事警察機構によってテイクダウンされた後、2021年11月から再活動し、2022年に入ると活発化している。Emotetへの感染を狙ったOffice文書ファイル形式のダウンローダーDOC/TrojanDownloader.Agentは、2022年上半期に国内で検出されたマルウェアの中で最も検出された。2022年4月以降は感染経路としてショートカットファイルが使用され始めるなど、常に攻撃の手法を変化させ感染拡大が図られているという。

Webブラウザー「Internet Explorer」は2022年6月にサポートが終了したが、継続利用すべきではない理由として、 脆弱性の修正が行われない、通信で利用される最新のプロトコルを使用できない、適切に表示できないWebサイトが増える、パフォーマンスが改善されないといった点を挙げている。今後のWebブラウザーに求められる要素として、セキュリティ機能に優れている、脆弱性発見時の対応が早い、通信時に使用されるプロトコルへ適切に対応している、影響範囲をコントロール可能な独自機能を採用する、Web標準への対応度が高い、デバイス間の連携が強いといったことを挙げている。

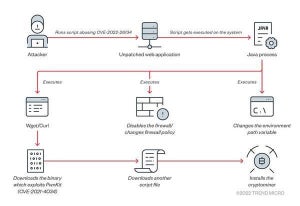

また、ロギングライブラリLog4j2の脆弱性「Log4Shell」は汎用性が高く影響を受ける製品は非常に多数あり、悪用することで、リモートの攻撃者は任意のコードを実行することが可能。CoinMinerによる不正マイニング、ボットネット(Mirai, Tsunami)への感染、ランサムウェア(Khonsari, Conti)への感染、APT攻撃の達成、認証情報や機密情報の窃取といった攻撃が確認されているという。

2021年12月〜2022年6月にLog4Shellを悪用した攻撃を最も多く検出した国はアメリカであった。日本は6位で全体の攻撃の中で3%を占めていた。最も基本的な対策は、Log4Shellが解消されたバージョンにアップデートすることだとしている。

そのほか、「2022年上半期サイバーセキュリティレポート」本章では、国家によるセキュリティ製品の調達制限の背景とサプライチェーン・リスクや暗号通貨とサイバー犯罪との関わりについても解説している。詳細については本章を参照のこと。

2022年上半期サイバーセキュリティレポート紹介動画