Malwarebytesは2022年9月12日(米国時間)、「6 patch management best practices for businesses」において、企業におけるパッチ管理のベストプラクティス6選を伝えた。サイバー攻撃者はハードウェア、ソフトウェアの脆弱性を悪用して、攻撃を仕掛けてくることが多い。パッチ管理を適切に行うことで、脆弱性を迅速に修正し、サイバー攻撃をブロックすることが可能になる。

企業におけるパッチマネジメントのベストプラクティスとして、以下が紹介されている。

(1)ベースラインのインベントリの確立

組織内のパッチの適用状況を評価するため、本番システムのベースラインインベントリを作成することが不可欠とされている。パッチの重要度が後の判断の鍵となるため、CVSS 3.1を使用するソリューションがあればベスト。また、標準化もパッチマネジメントプロセスに不可欠な要素とされ、目標として各オペレーティングシステムとアプリケーションのバージョンを決定し、望ましいバージョンを中心に標準化する計画を考案することが挙げられている。

(2)リスクと優先順位で各資産を分類・グループ化

アップグレードやパッチの導入をすべて同時に行うことは、リスクが高い。例えば、重要なアプリケーションをホストしているサーバでは、テスト(検証)や可能な限りリブートのスケジュールを組む必要がある。組織のベストプラクティスという観点からは、ネストしたグループを作成することが推奨される。

(3)パッチの安定性をテスト

パッチテストは、脆弱性に対処する必要性とバランスを取る必要がある。重要なパッチには比較的短いテストフェーズを使用し、それほど深刻ではない脆弱性に対処するパッチには、より詳細なテストを実施するなど、組織によって異なる。

(4)パッチ適用が必要なエンドポイントの特定

どのエンドポイントにパッチを適用するかを決定する。優れたパッチ管理アプリケーションは、エンドポイントを入れ子状にグループ化することで支援する。なお、組織が特定のパッチを導入しないことを決定した場合、悪用されるリスクを軽減するための緩和対策を実施する必要がある。

(5)パッチサンプルのパイロット展開

組織全体への展開を行う前に、ユーザーベースの代表的なサンプルに対してパイロット展開を行うことで、パッチが本当に本番使用で安全かどうかを検証することができる。

(6)パッチ適用前後のシステムの状態を文書化

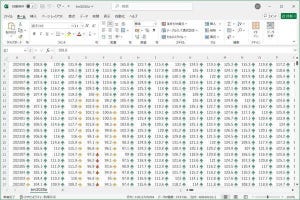

問題が発生した場合、それがパッチの適用に起因するものかどうかを容易に判断することができるため、パッチ適用前と適用後のシステムの状態を文書化することが重要となる。文書化は、ホスト名、パッチレベル、パッチ適用日、特定のパッチ、実施したテストの種類(短時間か長時間か)などをスプレッドシートで作成するなど、簡単なもので問題ない。

脆弱性へのパッチが適時に適用されているかどうかを容易に把握できない企業や、パッチを適用するために重要なアプリケーションをオフラインにすることに抵抗がある企業など、パッチ適用は多くの企業にとって依然として困難な課題とされている。紹介されているパッチ管理のベストプラクティス6選は、パッチ管理活動の論理的なワークフローを構築し、パッチ適用プロセスで問題が発生するリスクを低減するために役立つといえる。