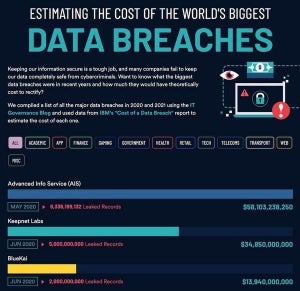

日本IBMは8月25日、メディア向けに説明会を開き、「2022年データ侵害のコストに関する調査レポート」の日本語版エグゼクティブ・サマリーを公開した。調査では、データ侵害にかかるコストがこれまでになく上昇し、大きな影響を与えていることが明らかになったという。

データ侵害時に発生する平均総コストは過去最高

同レポートはIBMの委託により、米調査会社のPonemon Instituteが調査を実施したもので、2021年3月から2022年3月の間に世界の550の組織が経験した実際のデータ侵害に対する詳細な分析にもとづき、17の国・地域、17業種を対象に3600件以上の聞き取り調査を行った。

まず、日本IBM 理事/パートナー セキュリティー事業本部 コンサルティング&SIの藏本雄一氏は、昨今におけるセキュリティインシデントにみられる事象として、大規模な被害額、長期間の侵害、サプライチェーンなど複雑なビジネス構成のWeakest Link(弱点)を狙った攻撃、ランサムウェアや破壊的な攻撃を挙げた。

藏本氏は調査結果を引き合いに出して「データ侵害時に発生する平均総コストは昨年比2.6%増の435万ドル(約5億9500万円)と過去最高を記録し、検知・封じ込めに要する日数は同10日減の277日、またデータ侵害された経験のある企業は83%にのぼる。組織に対する侵害のタイプ別割合は、昨今ニュースでも目にするサプライチェーン攻撃が19%、ランサムウェアは11%を占めている。データ侵害される前提でセキュリティ対策を行う必要があり、その必要性はデータが物語っている」と述べた。

コストのカテゴリー別トレンドと日本の状況

続いて、日本IBM セキュリティー事業本部 X-Force 日本責任者の窪田豪史氏がレポートの詳細を解説した。

コストのカテゴリー別トレンドは「検知とエスカレーション」が最も高く、6年ぶりに「機会損失」を上回り、検知や侵害後の対応に十分なコストをかけることで機会損失のコストは低減しているという。

また、被害額増加要因のトップは「システムの複雑性」(平均被害額549万ドル)となり、次いで「コンプライアンス非準拠」「クラウド移行時のインシデント」となった。また、被害額減少要因の1位は「AIプラットフォームの実装」(同313万ドル)で、「DevSecOpsの実装」「ITチームの組成」と続く。

調査結果では、これらのデータ侵害インシデントが商品やサービスのコスト上昇にもつながっている可能性を示唆している。

実際、インフレやサプライチェーンの問題を背景に、世界的にすでに商品コストが上昇している時においても、調査対象組織の60%はデータ侵害を要因として製品またはサービスの価格を引き上げたという。

一方、日本におけるデータ侵害時に発生する平均総コストは、5億6000万円と過去最高となり、コストのカテゴリー別トレンドはグローバルと同じく「検知とエスカレーション」のコストが昨年に引き続き高い割合を占め、これらの領域に注力していることがうかがえるという。また、検知・封じ込めに要する日数は3年連続で減少しており、全体平均を下回っている。

侵害のタイプ別割合

侵害のタイプ別割合はサプライチェーン攻撃が19%、ランサムウェアが11%、データの破壊や消去を目的とした破壊的な攻撃が17%を占め、全体の約半数となっている。

サプライチェーン攻撃による平均被害額は446万ドル、ランサムウェアが454万ドル、検知・封じ込めに要する日数はサプライチェーン攻撃が303日、ランサムウェアが326日と、全体平均と比較していずれも多い状況となっている。

ランサムウェア・破壊的な攻撃へのコストは全体平均(435万ドル)を上回り、身代金の金額を無視した場合は対応コストが低下したものの、身代金の金額を考慮してもその差はほとんどなく、むしろ増大するリスクが高いという。検知・封じ込めに要する日数も全体平均よりも長期し、アカウントへの不正ログインなど認証の突破が入口となるケースが多いと指摘している。

サプライチェーン攻撃は、検知に要する日数が235日と全体平均の207日と比べて長期化していることに加え、リモートワークが要因の侵害では、リモートワークが要因ではない場合と比較して約100万ドルのコスト増加となっており、リモートワークの従業員割合が高い組織ほど対応コストは増加している。

コスト低減にむけた提言

他方で、データ侵害コストの低減に向けて組織では「セキュリティAIと自動化」「インシデント対応チームの編成と対応計画のテスト」「ゼロトラスト」「XDR(Extended Detection and Response)」の導入を進めているという示唆が得られた。

セキュリティAIと自動化を全面的に導入した組織と導入していない組織のコスト差は305万ドルになり、場合によっては検知までの日数を54日、封じ込めに要する日数を20日それぞれ削減。これにより、対応コストの低減とライフサイクル短縮に効果があるという。

インシデント対応チームの編成と対応計画のテストは、対応チームの編成と対応計画を実施した組織は、実施していない組織と比較して3年間で266万ドルのコスト削減につなげている。チーム編成と対応計画のテスト実施がコスト低減に寄与しているほか、全体平均コストが増大しているものの、どちらも取り組んでいる組織は3年間で一定のコストで対応ができている。

ゼロトラストは導入している企業が41%と2021年の35%から6%増加し、インシデントの検知、封じ込めに寄与している。コストは導入段階(初期、中期、成熟)が進むにつれて、コストも減少していくことから結果として低減が図れるという。

XDRは、異なるセキュリティ製品・セキュリティ階層で収集した異なる種類のイベントデータを統合して、エンドポイントでの調査、対応、ハンティングを適切に行うセキュリティ製品。44%の組織が導入しており、導入していない場合のコストは304万ドルだが、導入している組織は275万ドル、封じ込めまでも1カ月短縮しており、検知までの日数が短縮されるとともに、封じ込めにも有効だとしている。

窪田氏は「ランサムウェア・破壊的攻撃は検知、封じ込めまでの日数が平均より長いとこは考えていなかった。なぜなら、これらの攻撃は侵害された際に分かりやすい攻撃であるにもかかわらず、検知までも含めて意外であり、侵入手段と実行までの期間に時間を要していることが想定される。また、インシデント対応チームの編成と対応計画の実施に関して、導入している組織のコストが一定であることは前向きであり、望ましい状況だ」と振り返っていた。

今回の調査結果をふまえ、同社では対策としてXDRとAI/自動化、ゼロトラスト、IRの実装がポイントになるとしており、IRの効果を向上させるにはチーム編成、計画、定期的な訓練を行うべきだという。

特に企業が注力するべきカテゴリとして、藏本氏氏は「まずはデータ侵害の発生確率を低下するため、ゼロトラストとエンドポイント/データ保護、そして侵害発生後の対応措置のスピードアップに向けて自動化/オーケストレーション、サイバーレジリエンスを実装していくべきだ」と提言していた。

また、日本IBM 執行役員 セキュリティー事業本部長の小川真毅氏は「各企業で人材や体制をすべて自前で整えることは難しいため、初動で動けるチームは少なくとも必要であり、現在はインシデント対応のサービスもサブスクリプションが一般的なため、その先は専門家に任せることがスムーズにできる状態にしておくこと、そしてこうした判断を即座にできる意思決定の機能も有しておくべきだ」と話していた。