JPCERTコーディネーションセンター(JPCERT/CC: Japan Computer Emergency Response Team Coordination Center)は7月12日、2022年4月から6月にかけて確認された影響範囲の広い脆弱性情報や脅威情報を振り返るレポートを公開した。

このレポートは、最新のトレンドを考慮した組織のセキュリティ対策の強化につなげることを目的として作成されたもの。2022年4月から6月にかけて特に目立ったサイバー攻撃活動やJPCERT/CCの取り組みなどがまとめられている。

前四半期に引き続いて、直近3カ月においてもマルウェア「Emotet」の感染再拡大が特に注目すべきトピックとして挙げられている。Emotetは欧米当局の捜査によって2021年1月に一度は活動が沈静化されたが、同年11月後半から再び活発な活動が始まっている。JPCERT/CCは、特にショートカットファイル(LNKファイル)を含んだパスワード付きZipファイルを添付するなど、WordやExcelを使用せずに感染に至らせる新たな手口が広まっているとして注意喚起を行っている。

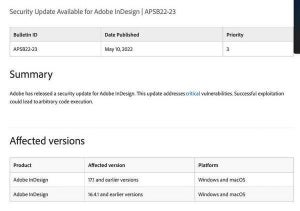

その他の注目すべき脆弱性・脅威としては、2022年6月2日に報告されたAtlassian製Confluence ServerおよびData Centerの脆弱性(CVE-2022-26134)や、2022年3月31日に報告されたSpring Frameworkにおける任意のコード実行の脆弱性(CVE-2022-22965)が挙げられている。前者は報告時点ですでに実際の攻撃への悪用が確認されており、後者については攻撃に利用可能なコードが公開されていた。いずれも深刻度が高い脆弱性であり、早急な対処が必要とされている。

- Confluence ServerおよびData Centerの脆弱性(CVE-2022-26134)に関する注意喚起

- Spring Frameworkの任意のコード実行の脆弱性(CVE-2022-22965)について

また、JPCERT/CCでは2022年6月16日をもってInternet Explorerのサポートが終了したことに対しても注意喚起を行っている。サポート終了に伴って、既知の脆弱性や今後発見される新たな脆弱性に対して、修正パッチなどが提供されなくなるため、システムを危険にさらす危険性がある。そのため、早急にInternet Explorerを使用しているユーザは早急にMicrosoft Edgeなどの代替製品に移行することが推奨されている。