ESETは6月16日(現地時間)、運営するセキュリティメディア「WeLiveSecurity」「How Emotet is changing tactics in response to Microsoft’s tightening of Office macro security」において、悪名高いマルウェア「Emotet」の戦術の変化に関する分析結果を紹介した。

EmotetはMicrosoft Officeのマクロ機能を悪用して被害者のPCにインストールされることが分かっている。そのため、Microsoftはマクロ機能のセキュリティを強化することでEmotetによる被害の拡大を抑えようとしているが、ESETによれば、Emotetの開発者はMicrosoftの動きに対応して別の手法の実験に乗り出している様子が伺えるという。

従来、Office文書でマクロを有効にするには、マクロ付きファイルを開いた際に表示される黄色い警告バーにおいて[コンテンツの有効化]というボタンを押す必要があった。これは悪意のあるマクロをブロックするために効果的な手段ではあったものの、Emotetをはじめとするマルウェアの運用者は、ユーザーを巧みにだましてマクロを有効化させることに注力してきた。そこでMicrosoftは、2022年4月から段階的にこの[コンテンツの有効化]ボタンを表示せず、特定の条件下のみでマクロを有効にできるようにするアップデートを展開している。

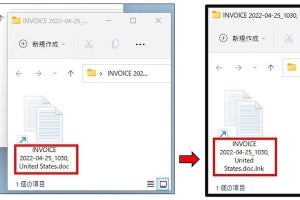

Emotetを使用するオペレータはこの変更に対抗するため、複数の手段をテストしているとESETの研究者は指摘している。2022年4月26日から5月2日に行われたキャンペーンでは、これまでのマクロ付きOffice文書の代わりに、ショートカット(LNK)ファイルを使用してマルウェアを配信する手法が用いられたという。この手法は、ユーザーがメールに添付されたショートカットファイルをダブルクリックすると、PowerShellスクリプトが実行されてEmotetをダウンロードするというもの。4月4日から4月19日までの別のキャンペーンでは、Microsoft Excelアドイン(XLL)ファイルを利用してEmotetを配信する方法も使用された。

加えて、NTFSファイルに任意の数のストリームを含めることができるという性質を悪用して、マクロ付きのOfficeファイルを、あたかもインターネットからダウンロードされたものでないかのように偽装する手法も確認されている。これは、ローカルのファイルであれば以前と同様に[コンテンツの有効化]ボタンが表示されるため、ユーザーにマクロを有効化させるというもの。

今後、[コンテンツを有効化]ボタンを非表示にするアップデートが広く展開されれば、マクロを悪用したマルウェアの被害は大きく減ることが期待できる。その一方で、マルウェアの作者も対策のためのさまざまな戦術を試している最中であるため、メールにおける脅威に対する警戒は引き続き、最優先事項でなければならないとESETは警告している。