サイバーセキュリティ企業のConfiantは6月13日、公式ブログ「」において、中国の脅威アクター「SeaFlower」がバックドア付きの悪意のあるWeb3ウォレットアプリを配布しているとして注意を促した。この脅威アクターは、公式の暗号資産ウォレットサービスを模倣した悪意のあるWebサイトを広める攻撃活動の一環として、iOSおよびAndroidユーザ向けに偽のウォレットアプリをインストールさせ、最終的にウォレットへのアクセス権限を得るためのシードフレーズを盗み出そうとしているという。

SeaFlowerは、複数の正規のWeb3ウォレットアプリを模倣した偽のアプリを作成し、ユーザーにその偽アプリを正規のアプリと思い込ませてインストールさせるように巧みに誘導している。現在判明している対象となったウォレットアプリとしては次のものが挙げられている。

- Coinbase Wallet (iOS, Android)

- MetaMask wallet (iOS, Android)

- TokenPocket (iOS, Android)

- imToken (iOS, Android)

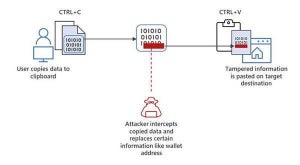

これらの正規のアプリは安全に違いないが、攻撃者はこれをリバースエンジニアリングして全く同じユーザーインタフェースと機能を持った別のアプリを独自に開発し、その一部のみに悪意のあるコードを忍び込ませて配布する。正規のアプリと思い込んでインストールしたユーザーは、知らないうちに機密情報を盗み出されるなどの被害を受けることになる。

SeaFlowerは、Web3ウォレットサービスのシードフレーズを盗み出すコードを追加していることが確認されているという。シードフレーズを使用すれば、ウォレットへの完全なアクセス権を得ることが可能なため、最終的にユーザーは自身の暗号資産を失うことになる。

偽アプリの配布は、正規のアプリを模倣した偽のWebサイトで行われており、偽サイトへの誘導は検索エンジンに対する巧みなSEOボイズニングによって行われているという。今回報告されている攻撃キャンペーンでは、おもにBaiduやSogouなどの中国の検索サイトがSEOポイズニングの対象になっている。

iOSの場合、Appleの正規のアプリストア以外からダウンロードしたアプリは通常の方法ではインストールできない。そこでSeaFlowerでは、最初にユーザーに偽アプリをインストールするためのプロビジョニングプロファイルの適用を促すという。

ConfiantではSeaFlowerによるこの一連の攻撃活動について、ユーザーの暗号資産を盗み出すことを目的として人気のあるWeb3プラットフォームに目を向けているという事実が興味深いと指摘している。暗号資産は、その仕組み上、一度盗み出されたら取り戻すのは難しい。金銭窃取を狙う脅威アクターにとっては、Web3プラットフォームは今後の中心的な攻撃対象になっていくだろう。