デジタルアーツは5月30日、マルウェア「Emotet」についてのセキュリティレポートを公開したことを発表した。同レポートでは、Emotetの新たな攻撃手法「ショートカットファイル」への注意喚起を行っている。

「Emotet」は2014年頃から活動が確認され、2021年初頭にテイクダウン(停止措置)されたが、2021年11月頃から活動が再開し断続的に活発となっている。

同レポートによると、Emotetへの感染はメールの添付ファイルなどが発端となり、それらを開いてマクロの有効化を行うことなどにより始まっていたが、今回新たに「ショートカットファイル」を用いた攻撃が観測されはじめたという。

Windowsではエクスプローラーで拡張子を表示できるように設定しても、ショートカットファイルの拡張子「lnk」は表示できない仕様となっているが、docなど末尾の文字列を拡張子だと思い込み、ショートカットファイルを実行してしまう可能性があるという。

メールの添付ファイルなどで届いたショートカットファイルをWindows端末でダブルクリックして実行すると、EmotetをWebからダウンロードして実行・感染してしまうということだ。ショートカットファイルの挙動パターンとしてはPowerShell を用いるものと、vbsファイルを生成しWScriptで実行させようとするものが確認されたという。

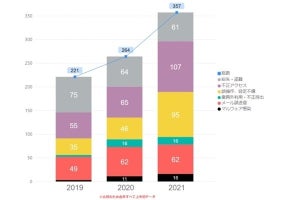

Emotetは国内でも被害報告が多数あがっており、さらには表面化していないだけで被害に遭っている組織も多数存在するという。デジタルアーツではEmotetに感染して踏み台となってしまった日本の企業・組織に対して連絡を行っており、同社が確認できているだけでも数百の組織が感染していたということだ。