Malwarebytesは5月6日(米国時間)、「Ransomware: April 2022 review|Malwarebytes Labs」において、2022年4月のランサムウェアに関する分析結果を伝えた。

2022年4月の主な注目点は次のとおり。

- 最も危険で悪名高いランサムウエア「REvil」が復活するとともに、「Onyx」「Mindware」「Black Basta」といった3つの新しいランサムウェア・アズ・ア・サービス(RaaS Ransomware-as-a-Service)が登場した。

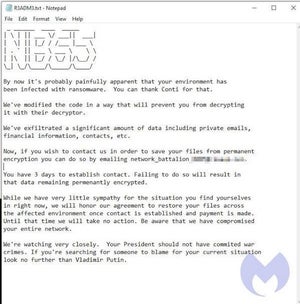

- REvil (別名Sodinokibi)は2020年5月に初めて活動が観測され、2021年7月のKaseya VSAに対するサプライチェーン攻撃や1000社以上への影響など史上最悪のランサムウェア攻撃に関与したと考えられている。REvilはKaseya攻撃直後に一旦姿を消すものの、数カ月後に復活。2021年10月には各国の共同オペレーションによってオフラインへ追い込まれている。2022年1月にはロシア連邦保安庁(FSB: Russian Federal Security Service、ФСБ:Федеральная служба безопасности Российской Федер)が米国からの情報提供に基づいてREvilグループを解散しメンバーの起訴へ至っている。しかし2022年4月、REvilは新しいペイロードを携えてサイバー攻撃に復帰したことが観測された。

- Onyxは古いChaos builderをベースにして開発されたランサムウェア。当初、Onyxは2MB以上のファイルを破壊していたことからワイパーではないかと考えられていたが、この挙動はバグである可能性が高いと分析されている。

- 2022年4月に新しく登場したBlack Bastaは出身が不明。すでに11件の不正侵入を成功させている。登場から迅速にサイバー攻撃を成功させていることから、このグループは既存のグループの再ブランドではないかと推測されている。

Malwarebytesはこうしたランサムウェアの被害を回避するための緩和策として、米国インターネット犯罪苦情センター(IC3: Internet Crime Complaint Center)の掲げている次の対策を取り上げている。

- すべてのデータを定期的にバックアップするとともに、エアギャップとパスワードで保護されたオフラインのコピーとして保存する。これらコピーは元のデータが存在するどのシステムからも変更や削除ができないようにする。

- ネットワークのセグメント化を実施し、すべてのマシンにアクセスできる状況を作らない。

- すべてのホストにウイルス対策ソフトウェアをインストールし、定期的にアップデートし、リアルタイムに検出できるようにする。

- OS、ソフトウェア、ファームウェアはアップデートやパッチがリリースされたらすぐに適用する。

- ドメインコントローラ、サーバ、ワークステーション、アクティブディレクトリに新しいユーザーや認識できないユーザーがいないかどうかを確認する。

- 管理者権限を持つユーザーを監視するとともに、最小限の権限でアクセス制御を構成する。すべてのユーザーに管理者権限は与えない。

- 使っていないRDPポートを無効化するとともに、リモートアクセス/RDPログに異常がないかを監視する。

- 社外から受信する電子メールにはメールバナーを付与することを検討する。

- 受信した電子メールに含まれるハイパーリンクは無効化する。

- アカウントやサービスへのログインには2重認証を使用する。

- すべてのアカウントに対して定期的な監査を実施する。

- 確認されているすべてのセキュリティ侵害インジケータ(IoC: Indicator of Compromise)がネットワークSIEM (Security information and event management: セキュリティ情報イベント管理)に入力され、継続的な監視と警告が行われるようにする。

ランサムウェアによるサイバー攻撃に対して身代金支払いに応じることは、今後のサイバー攻撃の資金源になるため推奨されていない。ランサムウェア攻撃に対しては基本的にバックアップを取り、データを暗号化された場合でも問題が生じない体制を作っておくことが望まれている。