Malwarebytes Labsは3月10日(米国時間)、「Ransomware: February 2022 review」において、2022年2月のランサムウェアの監視状況をレポートとした。このレポートは、Malwarebytes Labsの脅威インテリジェンスチームがランサムウェアによる脅威の状況を継続的に監視し、最も成功したとされるランサムウェアをまとめたものである。

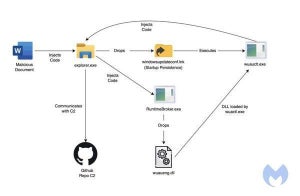

2022年2月に成功したランサムウェアとしては、「Lockbit」がダントツの首位を獲得している。現在流行している「LockBit 2.0」と呼ばれるバージョンは、攻撃グループによってRaaS(Ransomeware as a Service)として展開されており、多様な戦術や技術を駆使して感染を拡大することで知られている。2位には「Conti」、3位には「BlackCat」が続いている。いずれもRaaSとして戦略的に展開されているランサムウェアである。

Malwarebytes Labsのレポートでは、2022年2月に特に成功したランサムウェアとして、以下を取り上げている。

- BlackByte:Microsoft Exchange Serverの脆弱性を使用してネットワークにアクセスする

- HermeticRansom(PartyTicket):2022年2月23日のウクライナに対するサイバー攻撃で使用されたことが確認された

- SFile(Escal):標的型攻撃で使用される小さなランサムウェア株

- LockBit 2.0:古いVPNサービスを含むWebサーバーへのブルートフォース攻撃が侵害に使われた

- Magniber:Microsoft EdgeとGoogle Chromeを介して配布される

- Surtr :スピアフィッシングからMalDocを介して感染

- Sugar :スピアフィッシングからMalDocを介して感染

- Conti :スピアフィッシングからBazar backdoorまたはIcedID、Cobalt Strikeを介して感染

Malwarebytes Labsでは、これらのランサムウェアの被害を防止するために、次のような対策を講じることを推奨している。

- オフラインで保存されるすべてのデータの定期的なバックアップを実施する

- ネットワークセグメンテーションを実装する

- すべてのホストにウイルス対策ソフトウェアをインストールして定期的に更新し、リアルタイム検出を有効にする

- OSやソフトウェア、ファームウェアに、最新のアップデートをできるだけ迅速に適用する

- ドメインコントローラーやサーバ、Active Directoryで、新規または認識されていないユーザーアカウントを確認する

- 管理者権限でユーザーアカウントを監査し、最小限の権限でアクセス制御を構成する

- 未使用のRDPを無効にする

- 組織外から受信した電子メールに電子メールバナーの追加を検討する

- 受信した電子メールのハイパーリンクを無効にする

- 2段階認証を導入する

- すべてのアカウントに対して定期的な監査を実施する

- 識別されたすべてのIOCがネットワークSIEMに入力されて、継続的な監視とアラートが適用されるようにする