Lumen TechnologiesのBlack Lotus Labsは3月10日、公式ブログの「Emotet Redux」において、マルウェア「Emotet」の最新動向や感染状況に関する調査結果を公表した。これによると、Emotetは活動が再び活発になり出した2021年11月から世界中のヘルスケア組織や政府機関、民間企業の間で感染を拡大しており、すでに179カ国に合計約13万のユニークなボットが広がっていると考えられるという。特に日本を含むアジア地域で猛威を奮っていることも明らかにされた。

2020年には凶悪なマルウェアの一つと言われたEmotetだが、欧州や米国の当局による撲滅作戦によって2021年1月に一度は完全に活動が停止した。しかし11月になって感染が再開し、政府機関やセキュリティ企業などが再び警告を発する事態になっている。

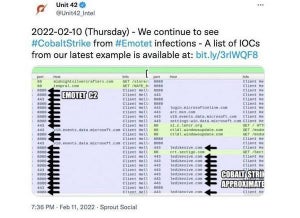

復活後のEmotetには、以前はなかった機能も追加されており、その侵害や拡散の手順はより高度化している。Black Lotus Labsの研究者は、新しいEmotetボットネットには、ネットワークトラフィックの暗号化やプロセスリストの独自のモジュールへの分離など、検出や分析を回避するための高度な新機能が備わっていると指摘している。被害を受けたホストから収集できる情報も多岐にわたっている。

Black Lotus Labsによれば、復活の兆しを見せた2021年11月にはEmotetのTier 1 C2はごくわずかだったものの、その後数か月にわたって増加を続け、2022年2月下旬から3月4日にかけては1日あたり平均77の固有のTier 1 C2が観測されたとのこと。

一方Emotetボットの数については、2022年1月前半まではそれほど増加していなかったものの、1月中旬から急激にその数が増えて3月には約10万を記録したという。週の中でばらつきがあるのは、2019年の流行と同様の傾向と指摘されている。

今回のEmotetの流行は、日本、インド、インドネシア、タイなどのアジア地域に大量のボットの分布が見られることも報告されている。その背景には、アジア地域では脆弱なWindowsホストや古いWindowsホストが圧倒的に多いことがあると見られている。

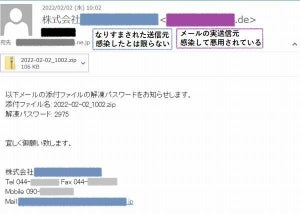

Emotetは、主に悪意のある電子メールの添付ファイルや埋め込みURLによって拡散される。したがって、ネットワークトラフィックの監視や、脆弱性に対する迅速なパッチの適用、従業員のセキュリティリテラシーを高めるトレーニングなどを徹底することで、初期の感染のリスクを軽減することが推奨されている。