マクニカは2月21日、工場セキュリティの対策方法をテーマにしたメディア向けのセキュリティ勉強会を開催した。

同社はこれまで、工場セキュリティのコンサルティングや技術支援、工場セキュリティ対策製品の導入などに関わっている。勉強会では、同社が現場視察やセキュリティ担当者からのヒアリング、PoC・導入実施で得られた、工場におけるセキュリティの現状と課題、対策におけるポイントが紹介された。

同社ネットワークス カンパニー 第1技術統括部の瀧川朗氏によれば、国内製造業でのサイバーインシデント事例が報告され、経済産業省やIPA(情報処理推進機構)からガイドラインなどが出されていることもあり、経営層においては工場セキュリティに対する意識は高まっているという。一方、現場のITオペレーションやIT環境には課題が山積している。

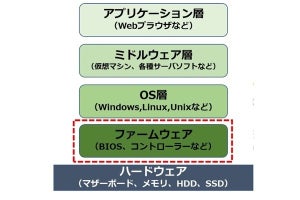

「従来、工場内のネットワークはクローズドなものだったが、ITシステムやインターネットとの接続ニーズの増加とともに、セキュリティリスクにさらされる機会が増えている。対策に乗り出したいものの、生産ラインの安定稼働の面からOSのアップデートがリスクになるため、サポート切れOSの利用も散見される」と瀧川氏は説明した。

情報の受け渡しは無防備なUSBで行われ、市販のWi-Fiルーターを設置してインターネットにつないでいる例も珍しくない。また、製造プロセスごとにネットワークが構築されるものの、すべて同じIPアドレスが使用されており、その点がDX(デジタルトランスフォーメーション)に向けたネットワーク統合の障害になってしまっているという。

また、生産性向上のため、現場判断で新しい機器が導入されるも、情報システム部門と連携できていないため、セキュリティリスクを考慮しない機器導入になってしまうケースもある。

背景には、守るべき対象(情報端末の数量/場所)が正確に把握できておらず、生産機器を止めないセキュリティ運用(可視化、セキュリティ検知)が求められる、という工場独自の課題がある。

工場の情報端末は資産管理台帳で管理されることが多く、脆弱性などセキュリティ対応の最新状況が追うことができない。また、現場判断で新しい端末がネットワークにつなげられることもしばしばあるが、そうした状況変化を資産管理台帳による管理では捉えられないため、ランサムウェアなどに感染した際の端末特定や影響範囲の特定も難しくなっている。

加えて、安定稼働・生産効率が優先される現場では生産機器の停止が忌避されるため、IT環境では標準的なセキュリティ対策が導入しづらい。工場にはプロトコルの異なるOT(制御技術)機器があるためITとは異なるセキュリティ対策も求められる。瀧川氏は、「ITでは当たり前の、生産ラインの停止につながるEDRやインラインIPSは嫌がられる」と明かした。

そうした、現状の工場のセキュリティ環境を踏まえたうえで、瀧川氏は「情報端末の可視化」と「生産ラインを止めないセキュリティ運用」のポイントを説明した。

「情報端末の可視化」では、セキュリティリスクから守る対象をリアルタイムに把握することが重要になる。滝川氏は、保有するアセット(機器)の役割、製造ベンダ、プロトコルなどを一覧して把握できるツールの活用を推奨した。「生産ラインを止めないセキュリティ運用」では、生産ラインの操業に影響が出ないよう、生産ラインから離れた環境でのネットワークの通信の解析を例示した。

現状、工場ではIT機器とOT機器が導入され、それぞれを情報システム部門と現場技術部門が管理するが、組織として分かれている企業も多い。そのため、滝川氏はセキュリティ対策の体制整備を重視する。

「工場でセキュリティインシデントが発生しても情報システム部門は気付かず、現場技術部門もセキュリティの運用監視の担当が明確になっていなかったり、そもそもセキュリティに詳しくなかったりするため、工場のセキュリティ対策ではインシデントを検知した後の体制の整備も求められる」(滝川氏)