クラウド電子メール向けのセキュリティソリューションを提供している米Avananは2月3日(現地時間)、公式ブログ「Using .ppam Files to Wrap Executable Content」において、PowerPointのアドオンファイルを悪用して実行可能ファイルを隠蔽する新しい攻撃手法について伝えた。

この攻撃手法では、PowerPointのアドオンファイルである「.ppam」形式のファイルに悪意のある実行可能ファイルをラップすることで、ファイルを開いたユーザーのPCで不正な処理を実行させるという。

PowerPointには機能拡張のためのさまざまなアドオンが提供されているが、.ppamファイルもその一つである。Avananの調査によれば、攻撃者がエンドユーザーのPCを乗っ取る目的で、実行可能ファイルをラップするために.ppamファイルを悪用しているケースが発見されたという。

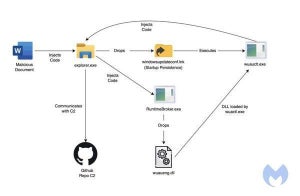

多くのマルウェアと同様に、攻撃の起点は電子メールである。この電子メールには、攻撃者によって悪意を持って加工された.ppamファイルが添付されている。ユーザーがこの.ppamファイルを開くと、内部に隠蔽された処理が実行され、レジストリ設定を上書きすることでPCの制御を試みるという。

.ppamファイルはあまり知られていないファイル形式であるため、攻撃用のプログラムをこれにラップすることによって、セキュリティソリューションによる検出を回避する狙いがあると考えられている。

Avananが解説したのはレジストリを上書きする攻撃だが、.ppamを使った同様の手法はランサムウェアの配布をはじめとする別の攻撃にも応用可能なため、ユーザーや企業のIT担当者は、その潜在的な危険性について認識する必要があるとして注意を呼びかけている。