米シノプシスは1月31日、ソフトウェアの脆弱性についてのレポートを公表した。同レポートには、2020年に約2,600件のソフトウェアやシステムを対象に実施した約3,900回のテストから得られたデータの分析結果が報告されている。

実行したテストには、ペネトレーション・テスト、動的アプリケーション・セキュリティ・テスト、モバイル・アプリケーション・セキュリティ解析などがあり、現実世界のセキュリティ攻撃を使ってアプリケーションを調査している。

また、テスト対象のうち、83%はWebアプリケーションもしくはシステム、12%はモバイル・アプリケーション、残りがソースコードもしくはネットワーク・システム/アプリケーション。対象業界は、ソフトウェアならびにインターネット、金融、ビジネス・サービス、製造、メディアならびにエンターテイメント、医療関係などが含まれる。

同レポートによると、約3,900回のテストを実施した結果、調査対象の97%で何らかの脆弱性が検出されたという。2万8,501個の脆弱性が見つかり、30%は高リスクな脆弱性を抱えており、6%には緊急リスクの脆弱性が潜在していた。

このことから、最良のセキュリティ・テストを実行するためには、アプリケーションやシステムに脆弱性が残っていないことを実証するために提供されている幅広いツールを適用する必要があると同社は指摘している。

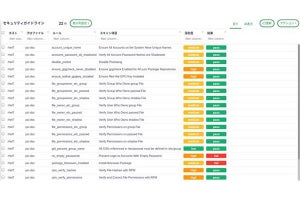

また、今回のテストで見つかった脆弱性のうち、アプリケーションとサーバーの設定ミスが全体の21%を占めていた。これはOWASPが発行したWebセキュリティのレポート「2021 OWASP TOP10」第5位の「セキュリティ設定のミス」に相当する脆弱性だ。さらに、検出された脆弱性の19%は、「2021 OWASP TOP10」第1位の「アクセス制御の不備」に関連するものだったという。

また、モバイル・テストで発覚した脆弱性の24%は、データ・ストレージの不安定性に関連するものだった。こうした脆弱性は、物理的手段(盗んだ機器からのアクセスなど)やマルウェアによる攻撃といったモバイル機器への不正アクセスを許す原因となる。またモバイル・テストの53%では、通信の不安定性に関連する脆弱性が明らかになった。

一方で、テストで発見された脆弱性の64%は、リスクが最小/低/中程度とされているものだった。これらは、システムや機密データにアクセスするために直接的に利用される性質のものではない。しかし、低リスクの脆弱性でも攻撃の糸口に悪用される可能性があり、こうした脆弱性を表面化させることは無駄ではない。

例えば、詳細なサーバーバナー(テスト対象の49%から検出されている)は、サーバー名/タイプ/バージョン番号といった情報を公開する元となるため、特定のテクノロジー・スタックを狙った攻撃を許す要因となるとのことだ。

シノプシス ソフトウェア・インテグリティ・グループ セキュリティ・コンサルティング担当副社長 Girish Janardhanudu氏は、「クラウド展開、最新のテクノロジ・フレームワーク、デリバリーの短期化を背景に、セキュリティ担当者は、ソフトウェア・リリースに合わせたより迅速な対応を迫られている」とコメントしている。