米コンピュータ緊急事態対策チーム(US-CERT: United States Computer Emergency Readiness Team)は1月11日、「Microsoft Releases January 2022 Security Updates|CISA」において、Microsoftが2022年1月版のセキュリティアップデートをリリースしたと伝えた。

Microsoftは毎月第2火曜日に同社製品に対するセキュリティアップデートをまとめてリリースしている。今月のリリースでは、深刻度が緊急のもの9件を含む全部で96件の脆弱性が修正された。

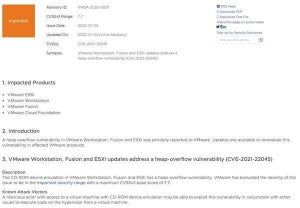

2022年1月のセキュリティアップデートに関する詳細は次のリリースノートにまとめられている。

アップデートの対象となっている製品は次のとおり。

- .NET Framework

- Microsoft Dynamics

- Microsoft Edge (Chromium ベース)

- Microsoft Exchange Server

- Microsoft Graphics コンポーネント

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Office Word

- Microsoft Teams

- Microsoft Windows Codecs Library

- ロール: Windows Hyper-V

- タブレット用の Windows ユーザー インタフェース

- Windows アカウント制御

- Windows Active Directory

- Windows AppContracts API Server

- Windows アプリケーション モデル

- Windows BackupKey リモート プロトコル

- Windows Bind Filter ドライバー

- Windows の証明書

- Windows クリーンアップ マネージャー

- Windows クリップボード ユーザー サービス

- Windows クラスター ポート ドライバー

- Windows 共通ログ ファイル システム ドライバー

- Windows Connected Devices Platform Service

- Windows Cryptographic サービス

- Windows Defender

- Windows デバイス用ヒューマン インタフェース

- Windows Diagnostic Hub

- Windows DirectX

- Microsoft DWM Core ライブラリ

- Windows イベント トレーシング

- Windows 位置情報サービス

- Windows HTTP プロトコル スタック

- Windows IKE 拡張

- Windows インストーラー

- Windows Kerberos

- Windows カーネル

- Windows Libarchive

- Windows Local Security Authority

- Windows Local Security Authority Subsystem Service

- Windows モダン実行サーバ

- Windows プッシュ通知

- Windows RDP

- Windows Remote Access Connection Manager

- Windows リモート デスクトップ

- Windows リモート プロシージャ コール ランタイム

- Windows Resilient File System (ReFS)

- Windows セキュア ブート

- Windows セキュリティ センター

- Windows StateRepository API

- Windows Storage

- Windows Storage Spaces Controller

- Windows System Launcher

- Windows タスク フロー データ エンジン

- Windows タイル データ リポジトリ

- Windows UEFI

- Windows UI Immersive Server

- Windows User Profile Service

- Windows ユーザー モード ドライバー フレームワーク

- Windows 仮想マシン用 IDE ドライブ

- Windows Win32K

- Windows ワークステーション サービス リモート プロトコル

修正された脆弱性に関する個別の情報は、下記のセキュリティ更新プログラムガイドで調べることができる。

これらの脆弱性のうち、次の9件は深刻度が最も高い「Critical(緊急)」に分類されており、早急に更新プログラムを適用することが推奨されている。

- CVE-2021-22947 - オープンソース Curl のリモートでコードが実行される脆弱性

- CVE-2022-21857 - Active Directory Domain Services Elevation of Privilege Vulnerability

- CVE-2022-21912 - DirectX Graphics カーネルのリモートでコードが実行される脆弱性

- CVE-2022-21898 - DirectX Graphics カーネルのリモートでコードが実行される脆弱性

- CVE-2022-21917 - HEVC ビデオ拡張機能のリモートでコードが実行される脆弱性

- CVE-2022-21907 - HTTP プロトコル スタックのリモートでコードが実行される脆弱性

- CVE-2022-21846 - Microsoft Exchange Server のリモートでコードが実行される脆弱性

- CVE-2022-21840 - Microsoft Office のリモート コードが実行される脆弱性

- CVE-2022-21833 - 仮想マシンの IDE ドライブの特権の昇格の脆弱性

また次の6件の脆弱性については、セキュリティ更新プログラムの公開よりも前に脆弱性の情報が一般に公開されていたことが確認されているという。

- CVE-2021-22947 - オープンソース Curl のリモートでコードが実行される脆弱性

- CVE-2021-36976 - Libarchive のリモートでコードが実行される脆弱性

- CVE-2022-21836 - Windows 証明書のなりすましの脆弱性

- CVE-2022-21839 - Windows イベント トレーシングの随意アクセス制御リストのサービス拒否の脆弱性

- CVE-2022-21874 - Windows Security Center API のリモートでコードが実行される脆弱性

- CVE-2022-21919 - Windows User Profile Service の特権の昇格の脆弱性

現時点では、これらの脆弱性の悪用は確認されていないとのことだが、できるだけ早いアップデートの適用が推奨される。特にOSSツール「curl」の脆弱性(CVE-2021-22947)については、深刻度が"緊急"でもあるため警戒が必要。